20145214 《网络对抗技术》 恶意代码分析

1.实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 我认为最直接的方法使用sysmon工具,把你最怀疑的程序添加到“黑名单”中进行重点监控

- 其次可以用schtasks指令,虽然有广泛撒网的感觉,收集的信息量会很大,但与此同时,收集的信息也是比较全面的

- 直接在命令行中

netstat -n命令,能够查看TCP连接的情况 - 使用Process Explorer,监视进程的执行

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 使用systracer工具建立不同的快照,分析某个程序执行前后计算机注册表、文件、端口的一些变化情况

- 使用wireshark进行抓包分析,查看进程或程序联网时进行的操作

2.实验总结与体会

- 这次的实验过程可谓是历经艰难险阻,九九八十一难,前面的磕磕绊绊暂且不提了,毕竟实验哪有顺风顺水一路畅通无阻的就能完成的,有一些小插曲才能让我们对实验内容和相关的知识理解得更透彻嘛。但是!然而!从实验进行到在XP上时,我就感觉到了来自XP的森森恶意。首先,我要在VM中打开解压过的XP,讲道理应该没有什么问题的,但事实是无论我怎样点打开,我的VM安静的彷佛没有任何操作发生过!在宋歌同学的建议下,我重新解压了一遍XP,终于!它能打开了!接着我就应该把我的后门程序复制到XP上了,就在这时!我发现我从自己的主机无法复制东西到XP上!从XP可以复制到XP,从XP可以复制到我的主机,就偏偏不能从主机复制到XP?这是闹哪样?好吧,我不气馁,我的XP可以联网嘛,我发邮件,再从XP登陆邮箱下载下来就可以了嘛!但是!然而!QQ邮箱说出于安全性考虑,不让我发送此类文件...我...最后,借着宋歌同学的电脑才顺利完成了最后三个小部分,在此感谢亲爱的宋歌同学雪中送炭,拯救了濒临崩溃的我...

- 本次实验在我心中的地位进入了年度TOP3,感恩恶意代码分析,感恩XP

3.实践过程记录

(1)系统运行监控之使用schtasks指令

-

先在C盘目录下建立一个

netstatlog.bat文件,将文件扩展名改为netstatlog.txt,用记事本打开编写如下内容:date /t >> c: etstatlog.txt time /t >> c: etstatlog.txt netstat -bn >> c: etstatlog.txt -

内容编写完毕后,重新改回

.bat文件格式,并用管理员权限打开命令行,输入如下schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c: etstatlog.bat"创建一个每隔两分钟记录计算机联网情况的任务

-

静静地等待一段时间,在这期间做一些打开网页等等操作,以为就会自动出现

netstatlog.txt显示我连接的网络的时间和日期信息,万万没想到它静静的什么都没有发生 -

参阅更多同学的博客后发现需要右键

netstatlog.bat用管理员权限运行,果然netstatlog.txt出现了,而且记录了主机的联网日志

(2)系统运行监控之使用sysmon工具

-

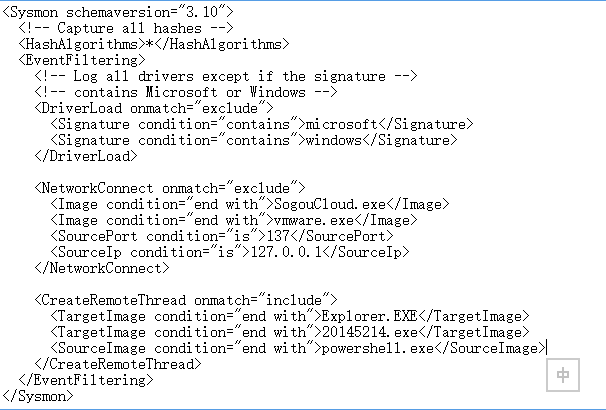

配置文件,将老师给的配置文件稍加修改如下,将搜狗浏览器添加到了

exclude——白名单中,将EXPLORER.EXE添加到了include——黑名单中进行重点监控

-

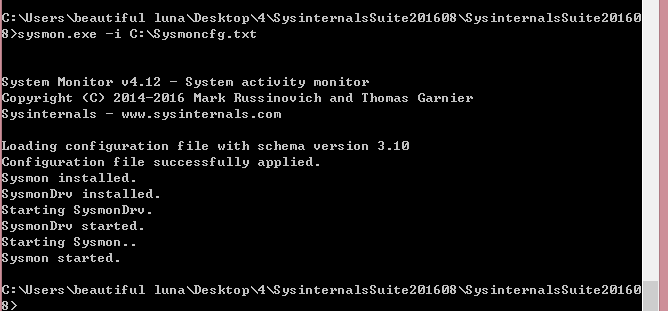

在命令行中进入到sysmon所在的目录下,使用

Sysmon.exe -i C:Sysmoncfg.txt指令对sysmon进行安装

-

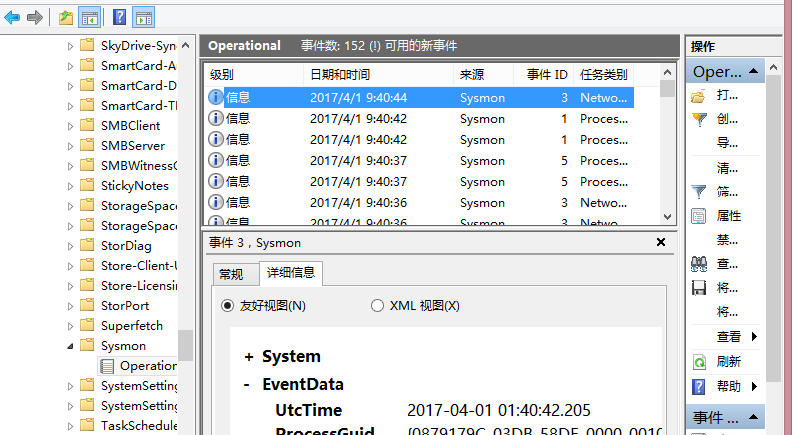

打开应用程序和服务日志,找到记录文件。打开任意一条信息,都可以查看该事件的详细信息

-

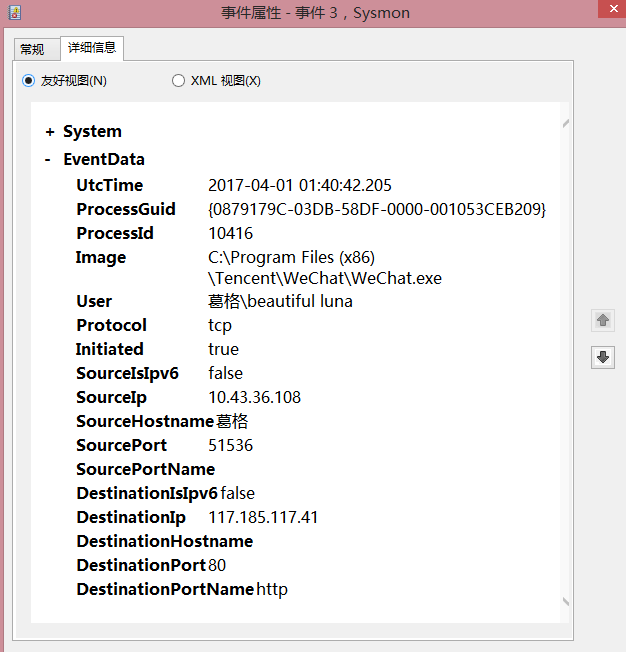

如下图,可以看到该事件是由微信创建的,也可以看到创建时间为2017/4/1,使用的协议类型是TCP,也可以看到源地址和目的地址分别为多少

(3)恶意软件分析之使用virscan分析

-

打开VirScan网站,可以看到之前提交过的后门程序的报告

-

点击

文件行为分析,能够查看文件的基本信息,如下可以看到文件加壳了,网络行为是建立到一个指定的套接字连接,注册表行为有删除注册表键及删除注册表键值,另外还有检测自身是否被调试、创建事件行为等等

-

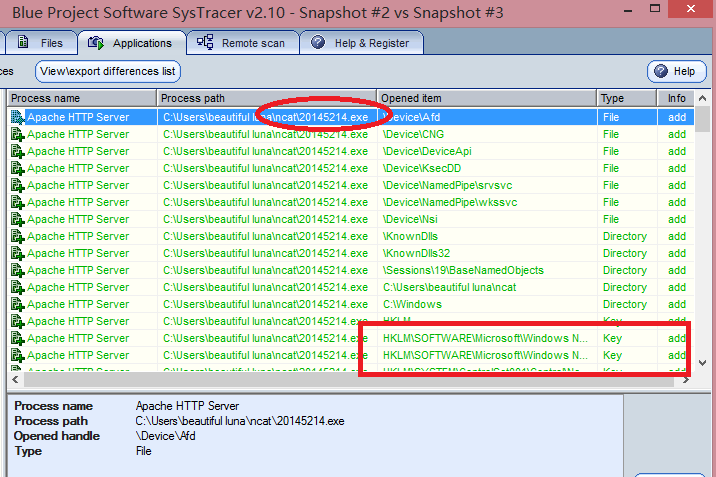

(4)恶意软件分析之systracer工具快照

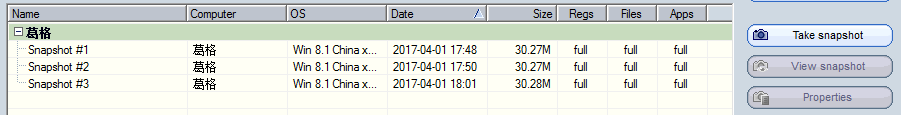

-

计划一共建立5个快照,分别是:没有后门程序时、放入后门程序时、后门程序回连时、执行简单的dir命令时、进行截屏这五个阶段,并且给这五个快照分别按

#1--#5命名 -

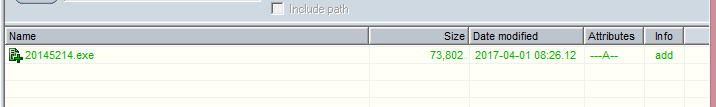

首先对比1和2发现,增加了后门程序

20145214.exe

-

对比2和3发现,后门程序建立了主机到Kali的tcp连接,进行了回连,并且后门程序对注册表项进行了修改

-

systracer好像只能一次性建立5次快照,由于之前浪费了两次机会,无奈之下只好重新再装一次systracer,先给前三次快照留个全家福..

-

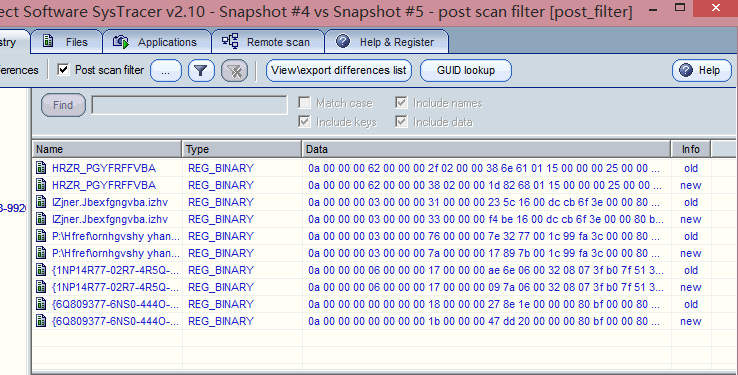

重新安装之后,对比4和5,发现截屏时注册表发生了一些变化

(5)恶意软件分析之使用wireshark

-

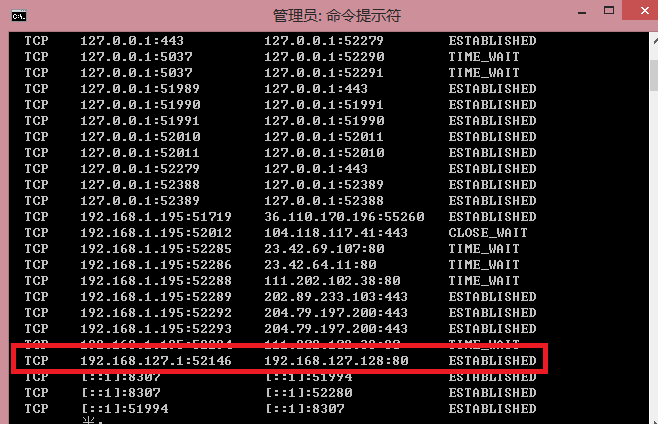

在后门程序回连时,在主机的命令行中用

netstat -n命令查看TCP连接的情况,可以发现其中有进行回连的后门程序20145214.exe

-

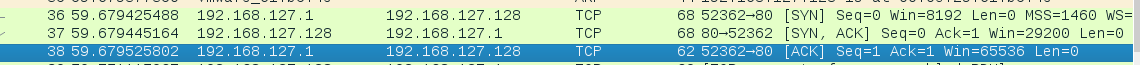

在后门程序回连时,在Kali中打开wireshark,进行捕包分析发现,捕捉到了靶机回连kali时通过TCP的三次握手协议过程

-

进一步分析发现,还捕捉到了靶机kali向主机发送文件的数据包

(6)恶意软件分析之使用Process Monitor

- 打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,运行一下后门程序

20145214.exe,再刷新Process Monitor的界面,可以指定查找到相应程序

(7)恶意软件分析之使用Process Explorer

-

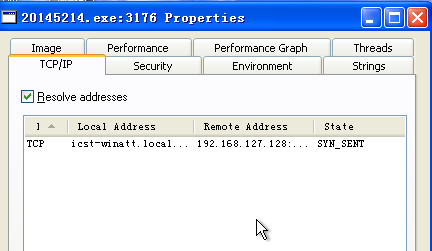

打开Process Explorer,在Process栏点开explorer.exe前面的小加号,运行后门程序

20145214.exe,界面上就会出现它的基本信息

-

能够查看远程主机的IP地址和端口号

-

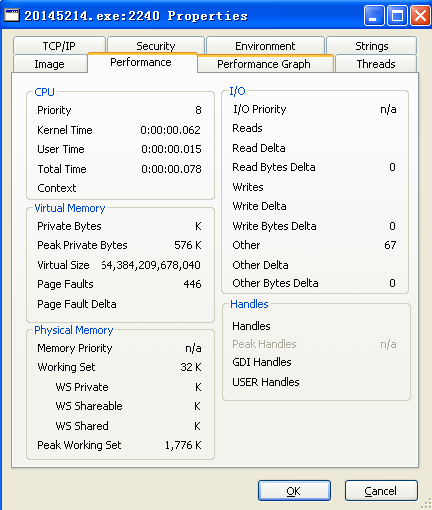

Performance页签有程序的CPU、I/O、Handles等相关信息

-

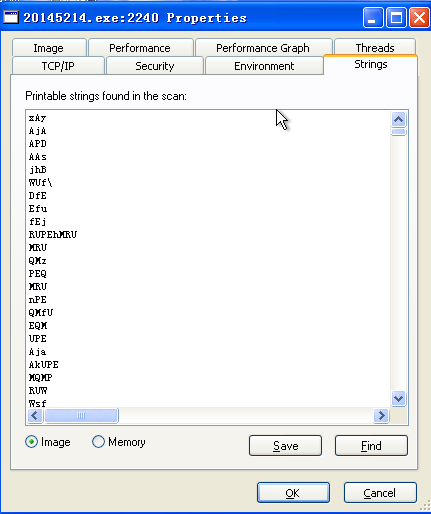

Strings页签有扫描出来的字符串,有些是有意义的,有些是无意义的

-

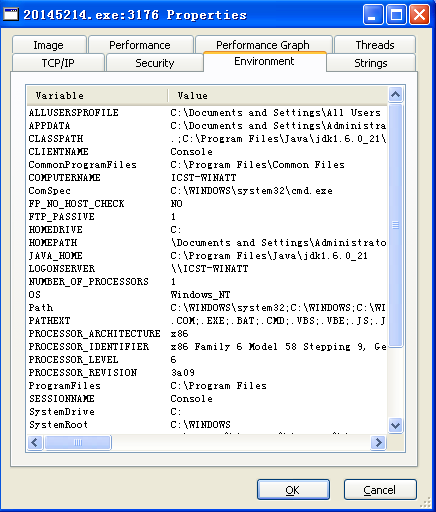

Environment页签可以查看一些变量的值

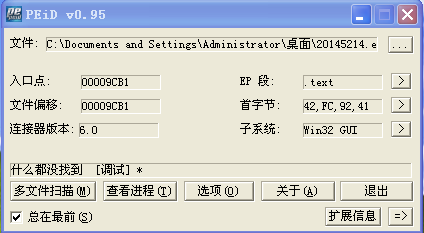

(8)恶意代码分析之使用PEiD

-

讲道理使用PEiD软件可以查看恶意软件的壳的相关信息,以及其所使用的编译器版本,但是我没有成功,显示的是我的程序没有加壳

-

但是怎么可能没有加壳呢!一定是哪里出现了差错...看高其同学的博客,他的界面上有

set info键,能够查看更详细的信息,但是我用尽各种方法依然什么发现都没有,最后猜测是不是开启的PEiD版本不同导致的,于是去开了个英文版的,结果却并没有任何差别,郁闷