20189216 2018-2019-2 《密码与安全新技术专题》第七次作业

课程:《密码与安全新技术专题》

班级: 1892班

姓名: 鲍政李

学号:20189216

上课教师:王志强

上课日期:2019年5月21日

必修/选修: 选修

论文学习及报告总结

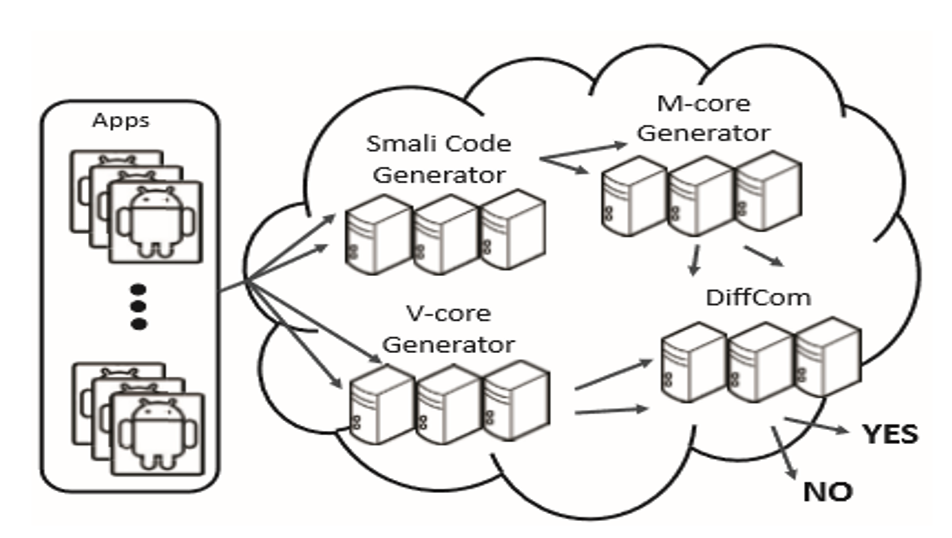

我们的论文选题为在10秒内找到未知的恶意:在Google-Play规模上大规模审查新的威胁。本文开发了一种名为MassVet的新技术,用于大规模审查应用程序,而无需了解恶意软件的外观和行为方式。与通常使用重量级程序分析技术的现有检测机制不同,文中所用的方法只是将提交的应用程序与已经在市场上的所有应用程序进行比较,重点关注那些共享类似UI结构(表示可能的重新打包关系)和共性的区别。一旦公共库和其他合法代码重用被删除,这种差异/通用程序组件就会变得非常可疑。研究中,本文在一个有效的相似性比较算法之上构建了这个“DiffCom”分析,该算法将应用程序的UI结构或方法的控制流图的显著特征映射到一个快速比较的值。在流处理引擎上实施了MassVet,并评估了来自全球33个应用市场的近120万个应用程序,即Google Play的规模。最后研究表明,该技术可以在10秒内以低错误检测率审核应用程序。此外,它在检测覆盖率方面优于VirusTotal(NOD32,赛门铁克,迈克菲等)的所有54台扫描仪,捕获了超过10万个恶意应用程序,包括20多个可能的零日恶意软件和数百万次安装的恶意软件。仔细观察这些应用程序可以发现有趣的新观察结果:例如,谷歌的检测策略和恶意软件作者的对策导致某些Google Play应用程序的神秘消失和重新出现。

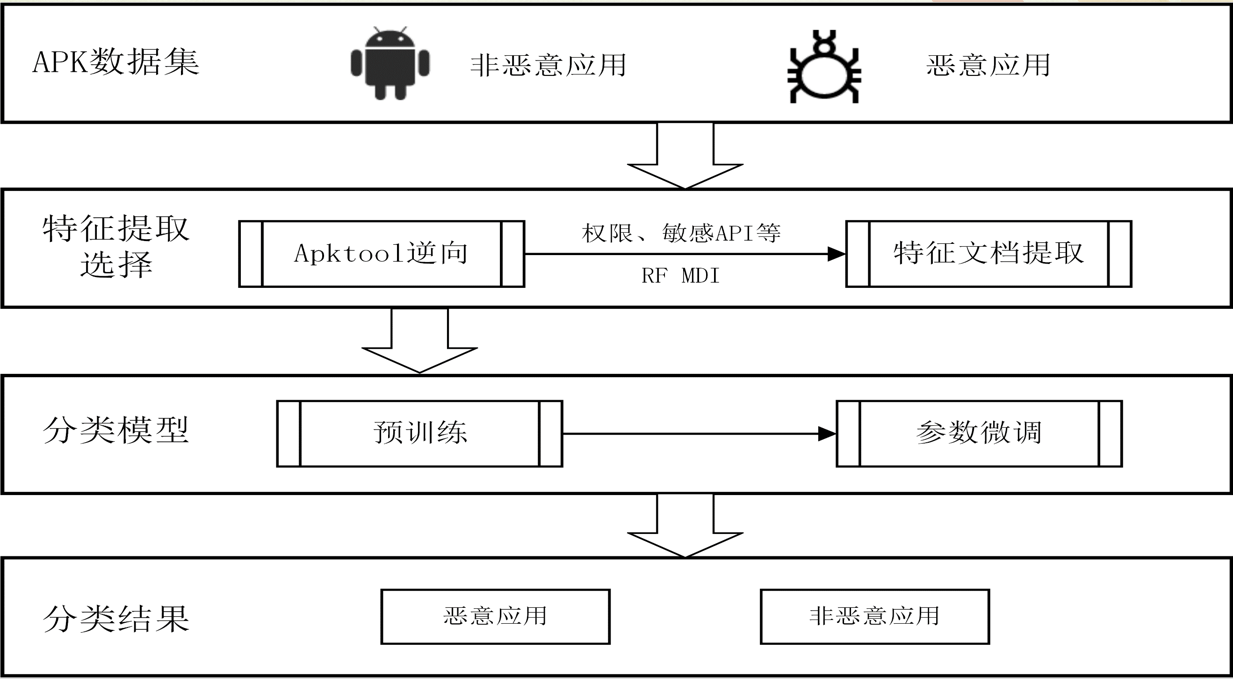

本文的检测思路如下:

核心技术结构

MassVet结构

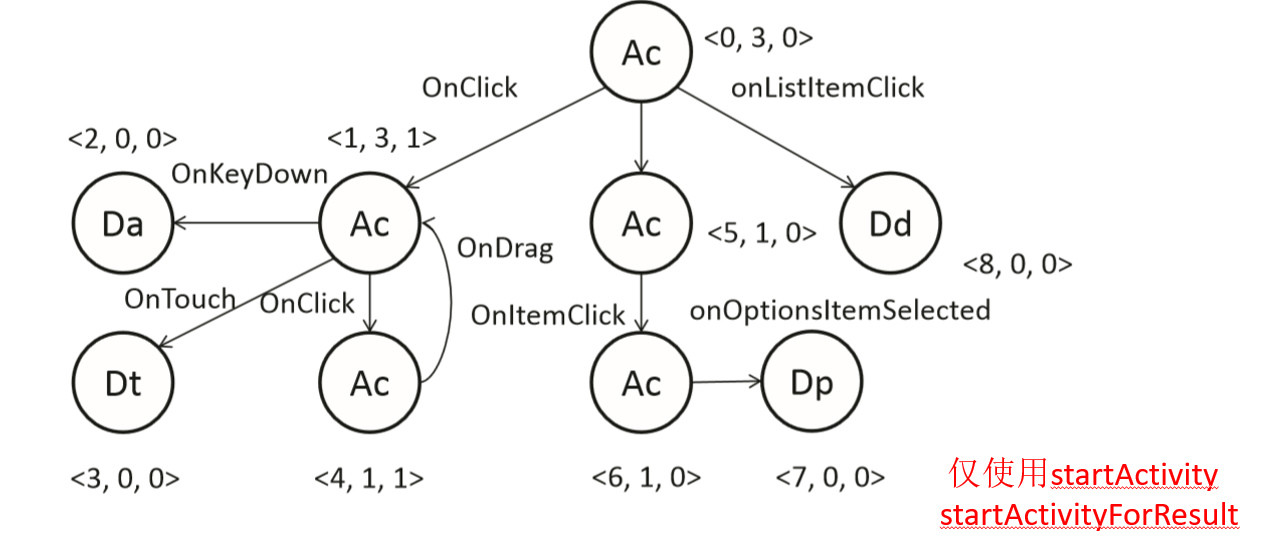

v-core

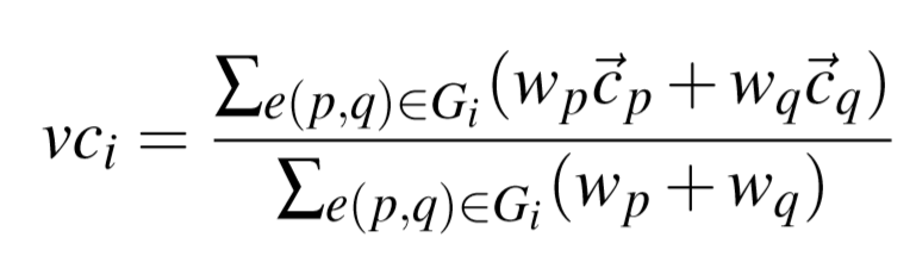

其中:| vci-vct |≤τ,Σl| Gi(l)| /Σi| Gi |≥θ

总结

通过本次论文的学习,我们学习到该如何阅读论文,如何分析论文,如何汇报论文。本次论文的原理虽理解的不是太透彻,但是大概的框架还是有一定的认识的,而且学到一些专有名词英文该怎么表达。

论文

Finding Unknown Malice in 10 Seconds: Mass Vetting for New Threats at the Google-Play Scale