nmap的使用

通过主机探测,确定目标地址后,用nmap或者它的图形化界面Zenmap或者分布式框架Dnmap进行对主机的详细扫描,获取目标主机的开放的端口号,操作系统等等信息。

nmap功能:主机探测、端口扫描、版本检测、系统检测、支持探测脚本的编写。

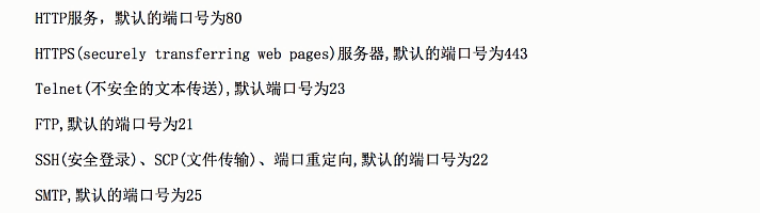

常见服务对应端口号:

nmap扫描:

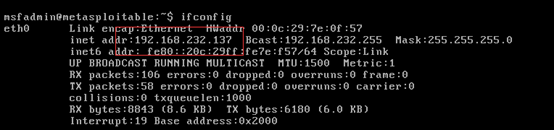

1、测试主机meatasploitable 2 ,获取测试主机的ip地址

下载地址:[https://sourceforge.net/projects/metasploitable/?source=typ_redirect]

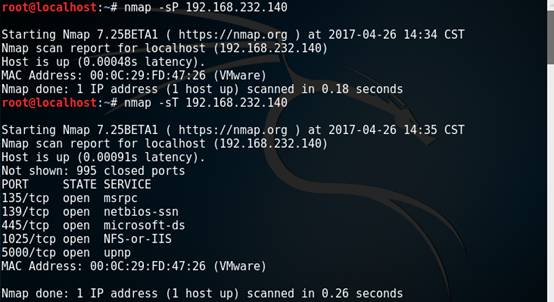

2、nmap会默认发送一个ping数据包,探测目标主机在1~10000(65535)范围内开放的端口。

nmap <target ip address> //有防火墙是获取信息不准确或没有信息

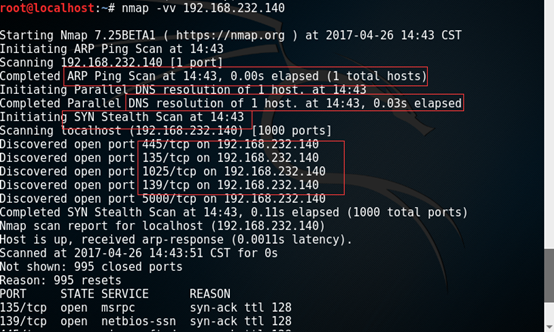

3、或者添加详细输出

nmap -vv <target ip>

4、也可自定义端口号扫描,获取全面的端口号。

nmap -p(port1,port2,...)<targget ip>

例如:nmap -p1-998<target ip>

nmap -p80,443,22,21,8080,25,53 <target ip>

5、对目标主机是否在线的扫描测试

nmap -sP <target ip> //sP扫描设置为ping扫描

6、使用nmap进行路由跟踪

namp --traceroutr <target ip>

7、扫描一个C 段的主机在线情况

nmap -sP <network address> </CIDR>

nmap -sP 192.168.1.0/24

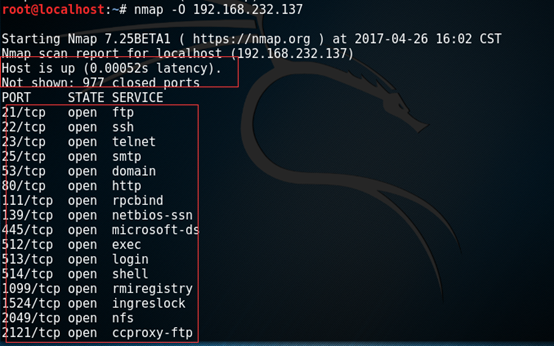

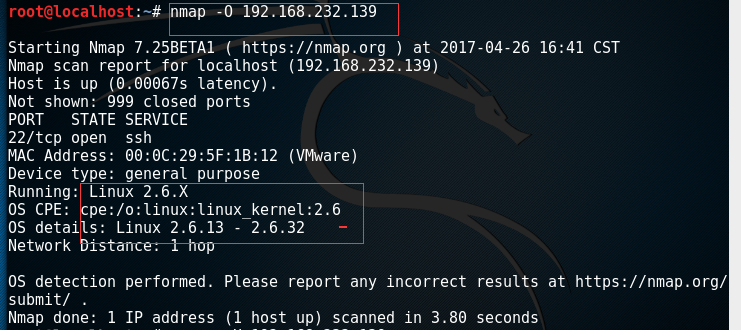

8、操作系统探测

nmap -0 <target ip>

9、万能开关扫描

nmap -A <target ip> //包含1~10000的端口扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测

10、其他扫描方式

nmap -sS -T4 <target ip> //SYN 扫描,探测端口开放状态

nmap -sF -T4 <target ip> //FIN扫描,探测防火墙状态,端口是否关闭,返回RST关闭;否则开放。

nmap -sA -T4 <target ip> //ACK 端口是否过滤,未过滤返回RST

nmap -Pn <target ip> //扫描前不进行ping

nmap -iL target.txt //拥有ip地址列表,保存为.txt文件,和nmap放到同一目录下,扫描上面的所有主机

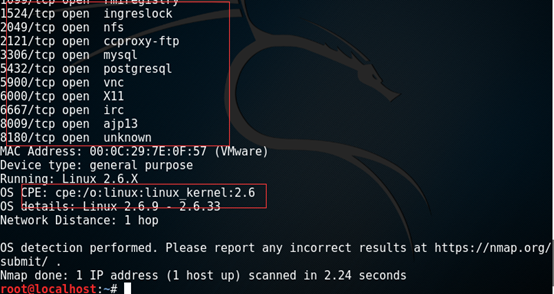

nmap -sV <target ip> //扫描目标主机和端口号运行软件的版本

攻击机--kali

1靶机--Windows xp

ip是否活跃

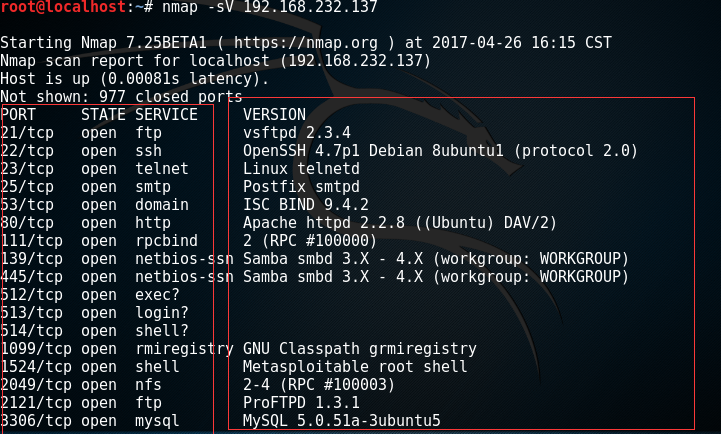

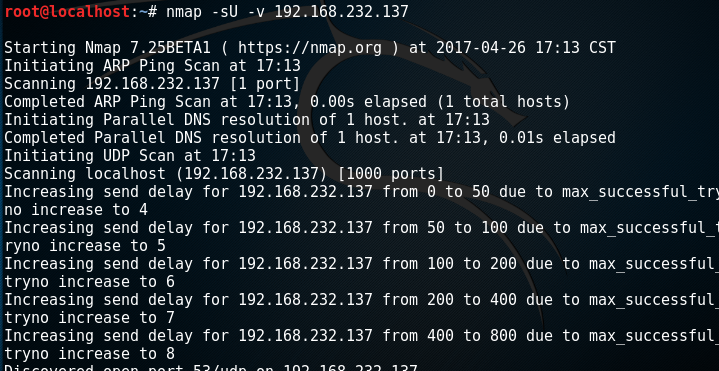

开放的TCP和UDP端口(tcp在上图可以查看)

开放的网络服务

Windows靶机系统版本

2 靶机--Metasploitable2-linux

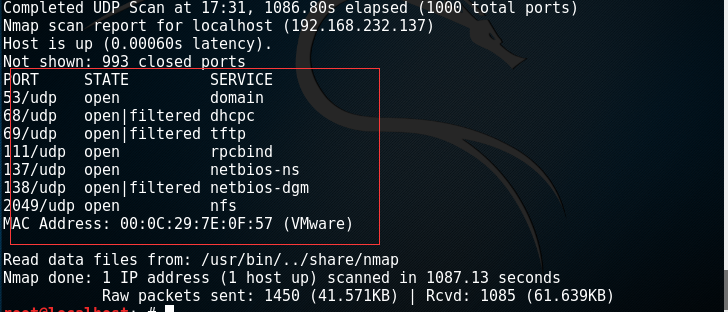

IP状态,TCP、UDP开放端口,网络服务,系统版本

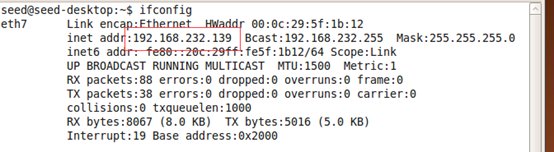

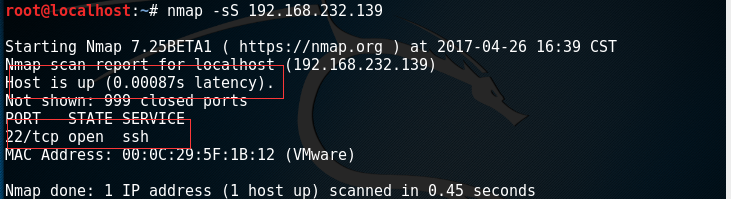

3靶机--SEED

IP状态,TCP开放端口

靶机系统信息,开放端口

UDP