一般企业生产环境都会用跳板机把操作日志记录下来,不过有些公司内部的测试机可以用本机的sudo日志审计功能将执行的sudo命令保存日志。

为什么要使用sudo审计,因为可以通过sudo授权给普通用户执行管理员权限的命令,管理员权限的命令可能会破坏系统,普通用户甚至可以通过root授权的sudo权限提权,我们要监控这些用户使用sudo的操作记录。

(普通用户环境下,使用sudo -l查看自己的sudo权限。)

1、安装环境

确保服务器安装的有rsyslog服务,并且配置的有开机自启动。

相关命令:yum install -y rsyslog

rpm -qa | grep rsyslog

systemctl enable rsyslog.service

2、配置/etc/sudoers

使用visudo命令配置/etc/sudoers文件,尾部追加一行:

Defaults logfile=/var/log/sudo.log

(必须使用visudo命令编辑,这个命令会检测你的语法,会提示你配置信息是否有错误,甚至你的命令别名、用户别名没有使用都会发出提醒)

3、编辑日志配置文件/etc/rsyslog.conf (可以不配置)

在/etc/rsyslog.conf中添加一行

local2.debug /var/log/sudo.log

(为什么是local2.debug???看老男孩视频,他上面就是这么写的,你可以改成别的,也可以不配置)

4、重启日志服务

systemctl restart rsyslog.service

5、测试

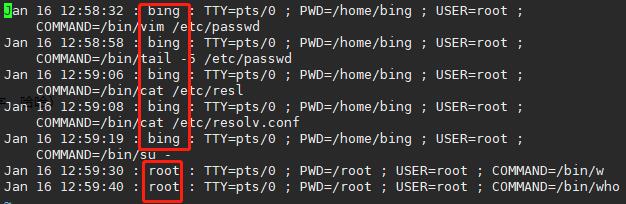

切换到其他用户,使用sudo命令,测试命令内容是否记录在/var/log/sudo.log中。

可以看出,不管是普通用户还是root用户,只要执行sudo命令,都会记录在/var/log/sudo.log日志文件中。