DVWA-暴力破解

1.暴力破解

2.burp安装证书

3.万能密码

一、暴力破解

burp四种暴力破解类型:

sniper 一个字典,两个参数,先匹配第一项再匹配第二项

Battering ram 一个字典,两个参数,同用户名同密码

Pitchfork 两个字典,两个参数,同行匹配,短的截至

Cluster bomb 两个字典,两个参数,交叉匹配,所有可能

一、实验环境:

客户端:win10

服务端:win2003搭建DVWA

二、实验步骤:

1.安装phpstudy软件,搭建web服务器

2.把dvwa放到网站根目录下

3.修改DVWA配置文件,修改数据库密码

4.在客户端浏览器访问靶机,初始化DVWA

5.修改DVWA的级别为low

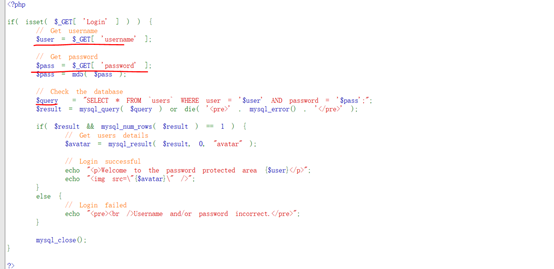

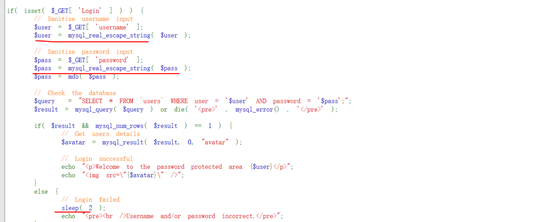

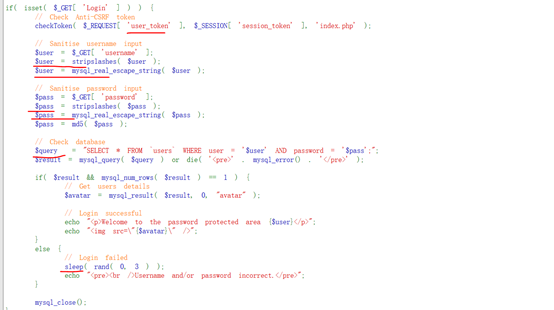

查看源码,可以看到没有对username和password参数进行任何过滤,直接放入到数据库中进行查询(存在万能密码漏洞),也没有对账户登录失败做任何限制(存在暴力破解漏洞)

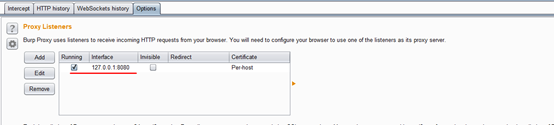

6.设置burp代理,拦截数据包

7.设置浏览器代理

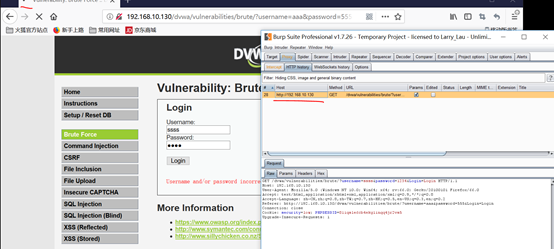

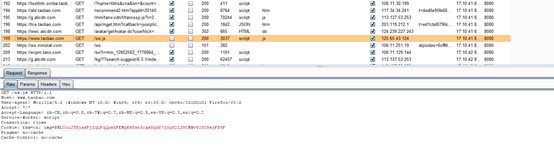

8.在win10上访问http://192.168.10.130/dvwa,点击Brute Force,随便输入用户名和密码,可以看到burp拦截到数据包

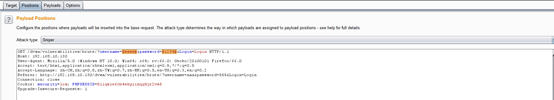

9.把截取的数据包发给intruder,修改intruder的参数

10. 选择攻击类型,加载字典

选择sniper攻击类型,加载字典 #一个字典,两个参数,先匹配第一项再匹配第二项

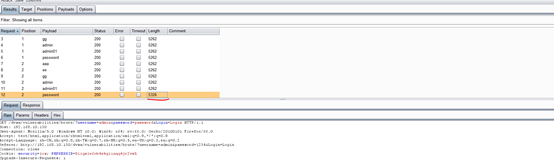

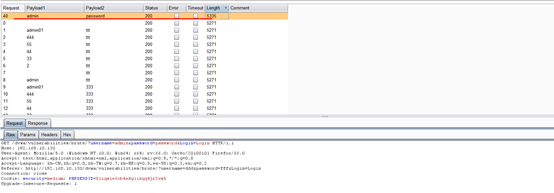

开始攻击,下图可以看到成功跑出密码

选择Battering ram攻击类型,加载字典 #一个字典,两个参数,同用户名同密码

下图可以看到,暴力破解为同用户同密码

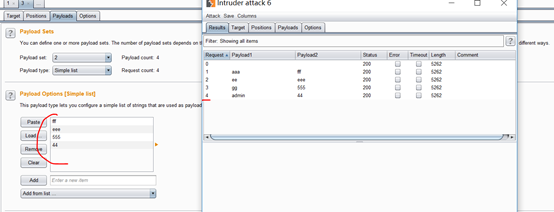

选择Pitchfork攻击类型,加载字典 #两个字典,两个参数,同行匹配,短的截至

选择Cluster bomb攻击类型,加载字典 #两个字典,两个参数,交叉匹配,所有可能

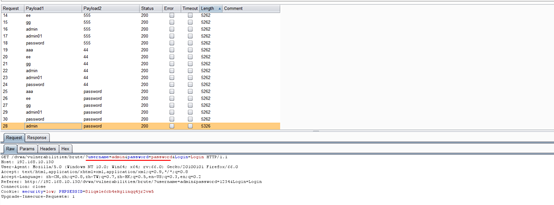

11.修改DVWA的级别为medium

分析源码可以看到,对账户登录失败做了时间限制(sleep 2秒),以及用mysql_real_escape_string函数对参数进行过滤, 转义在 SQL 语句中使用的字符串中的特殊字符(简单防止SQL注入)

下图可以看到暴力破解的时间加长,但还是能暴力破解

12. 修改DVWA的级别为High

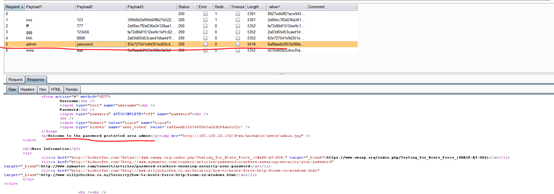

分析源码可以看到代码中加入了user_token,每次提交需要将username、password、Login和user_token四个参数一起提交到后台,因此要想解决每次变化的user_token需要每次重新获取,破解难度提升

12.1在burp中暴力破解DVWA高级级别(爆破带有规律性的token验证)

12.1.1抓包,选择Pitchfork攻击类型,添加爆破的参数

12.1.2.在Options中找到Request Engine模块,把线程数设为1

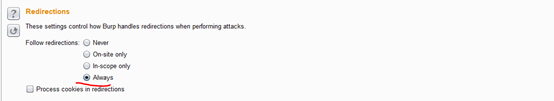

12.1.3在Options中找到Rediections模块,选择always,允许重定向

12.1.4.在Options中找到Grep-Extract模块,点击Add,并设置筛选条件,得到user_token

12.1.5在Payloads中为选择的参数设置字典

12.1.6开始爆破,下图可以看到成功爆破出账户密码

13.在burp中暴力破解DVWAImpossible级别

下图可以看到,burp暴力无法实现破解出密码

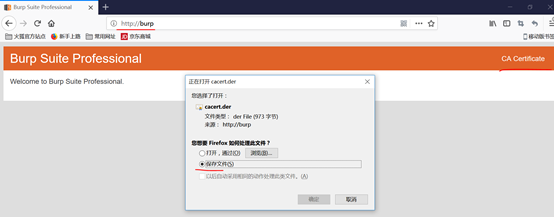

二、安装证书

1.浏览器设置代理

2.再浏览器中输入http://burp

3.下载证书

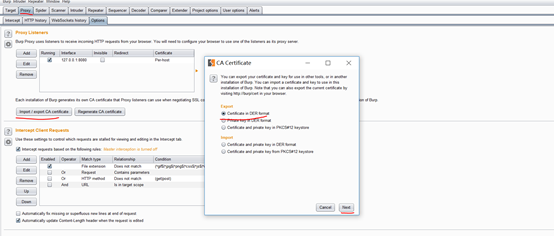

4.burp导入证书

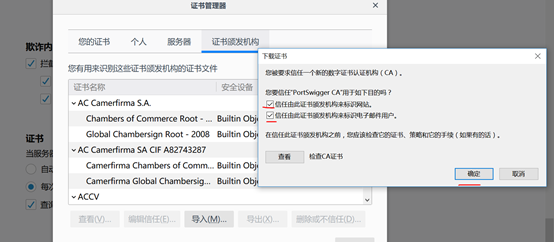

5.浏览器导入证书

6.此时burp就可以抓取到https的数据包了

三、万能密码:

1.修改DVWA的级别为LOW

2. 点击Brute Force,开始尝试万能密码

再用户名栏输入admin’# 不输入密码,点击Login,下图可以看到成功登录,说明存在万能密码漏洞

3.尝试别的万能密码的方法

admin' or '1'='1

4.修改DVWA的级别为medium

再次尝试用一些简单的万能密码方式,不能成功登录,被过滤了