网络信息安全管理是指对网络资产采取合适的安全措施,以确保网络资产的可用性、完整性、可控制性和抗抵赖性,不致因网络设备、网络通信协议、网络服务、网络管理受到人为和自然因素的危害,而导致网络中断、信息泄露或破坏。网络信息管理对象主要包括网络设备、网络通信协议、网络操作系统、网络服务、安全网络管理等在内的所有支持网络系统运行的软、硬件总和。网络信息安全管理的目标就是通过适当的安全防范措施,保障网络的运行安全和信息安全,满足网上业务开展的安全要求。

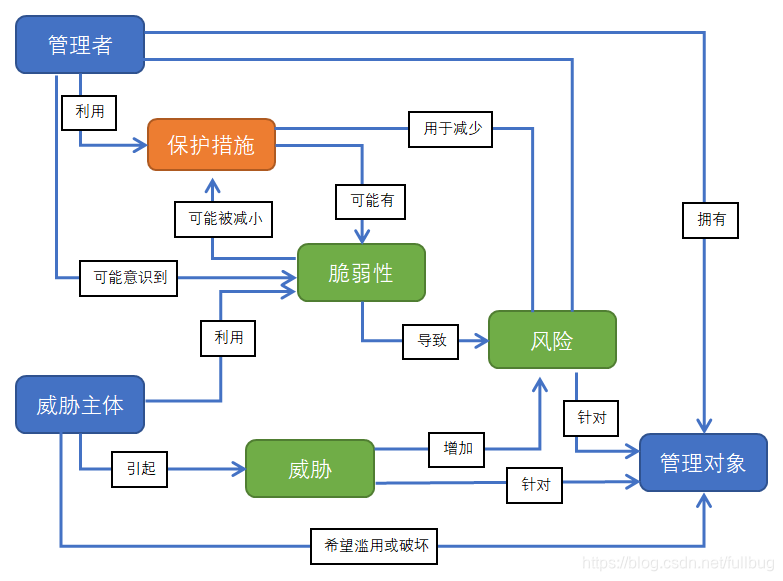

网络信息安全管理要素由网络管理对象、网络威胁、网络脆弱性、网络风险、网络保护措施组成。由于网络管理对象自身的脆弱性,使得威胁的发生成为可能,从而造成了不同的影响,形成了风险。网络安全管理实际上就是风险控制,其基本过程是通过网络管理对象的威胁和脆弱性进行分析,确定网络管理对象的价值、网络管理对象威胁发生的可能性、网络管理对象的脆弱程度,从而确定网络管理对象的风险等级,然后据此选取合适的安全保护措施,降低网络管理对象的风险。

安全风险管理的三要素分别是资产、威胁和脆弱性,脆弱性的存在将会导致风险,而威胁主体利用脆弱性产生风险。网络攻击主要利用了系统的脆弱性。由于网络管理对象自身的脆弱性,使得威胁的发生成为可能,从而造成了不同的影响,形成了风险。

网络信息安全管理对象是企业、机构直接赋予了价值而需要保护的资产。它的存在形式包括有形的和无形的,如网络设备硬件、软件文档是有形的,而服务质量、网络带宽是无形的。

常见的网络信息安全管理对象信息安全资产分类如下:

| 分类 | 示例 |

| 数据 | 保存在信息媒介上的各种数据资料,包括源代码、数据库数据、系统文档、运行管理规程、计划报告、用户手册、各类纸质的文档等 |

| 软件 | 系统软件:操作系统、数据库管理系统、语句包、开发系统等 应用软件:办公软件、数据库软件、各类工具软件等 源程序:各种共享源代码、自行或合作开发的各种代码等 |

| 硬件 | 网络设备:路由器、网关、交换机等 计算机设备:大型机、小型机、服务器、工作站、台式计算机、便携计算机等 存储设备:磁带机、磁盘阵列、磁带、光盘、软盘、移动硬盘等 传输线路:光纤、双绞线等 保障设备:UPS、变电设备、空调、保险柜、文件柜、门禁、消防设施等 安全设备:防火墙、入侵检测系统、身份鉴别等 其他:打印机、复印机、扫描仪、传真机等 |

| 服务 | 信息服务:对外依赖该系统开展的各类服务 网络服务:各种网络设备、设施提供的网络连接服务 办公服务:为提高效率而开发的管理信息系统,包括各种内部配置管理、文件流转管理等服务 |

| 人员 | 掌握重要信息和核心业务的人员,如主机维护主管、网络维护主管及应用项目经理等 |

| 其他 | 企业形象、客户关系等 |

脆弱性:脆弱性也可称为弱点或漏洞,是资产或资产组中存在的可能被威胁利用造成损害的薄弱环节。脆弱性一旦被威胁成功利用就可能对资产造成损害。脆弱性可能存在于物理环境、组织、过程、人员、管理、配置、硬件、软件和信息等各个方面。

脆弱性是与资产紧密相连的,是其固有的属性,客观存在是绝对的,但存在脆弱性不一定就绝对造成安全事件。如果没有被相应的威胁利用,单纯的脆弱性本身不会对资产造成伤害。

| 类型 | 识别对象 | 脆弱性子类 |

| 技术脆弱性 | 物理环境 | 机房场地、机房防火、机房供配电、机房防静电、机房接地与防雷、电磁防护、通讯线路的保护、机房区域防护、机房设备管理等 |

| 网络结构 | 网络结构设计、网络传输加密、网络设备安全漏洞、边界保护、外部访问控制策略、内部访问控制策略、网络设备安全配置等 | |

| 服务器/系统软件 | 补丁安装、物理保护、用户帐号、口令策略、资源共享、事件审计、访问控制、新系统配置(初始化)、注册表加固、网络安全、系统软件安全漏洞、软件安全功能管理等 | |

| 数据库 | 补丁安装、鉴别机制、口令机制、访问控制、网络和服务设置、备份恢复机制、审计机制等 | |

| 应用系统 | 审计机制、审计存储、访问控制策略、数据完整性、通讯、鉴别机制、密码保护等 | |

| 应用中间件 | 协议安全、交易完整性、数据完整性等 | |

| 管理脆弱性 | 技术管理 | 物理和环境安全、通讯和操作管理、访问控制、系统开发与维护、业务连续性等 |

| 组织管理 | 安全策略、组织安全、信息资产分类与控制、人员安全、符合性等 |

威胁:对资产或组织可能导致负面结果的一个事件的潜在源。威胁利用管理对象自身的脆弱性,采用一定的途径和方式,对评估对象造成损害或损失,从而形成风险。

威胁源分三类:自然威胁、人为威胁和环境威胁。

| 种类 | 描述 | 威胁子类 |

| 软硬件故障 | 对业务实施或系统运行产生影响的设备硬件故障、通讯链路中断、系统本身或软件缺陷等问题 | 设备硬件故障、传输设备故障、存储媒体故障、 系统软件故障、应用软件故障、数据库软件故障、开发环境故障等 |

| 物理环境影响 | 对信息系统正常运行造成影响的物理环境问题和自然灾害 | 断电、静电、灰尘、潮湿、温度、洪灾、火灾、地震、暴风雨、潮汐、污染、空调设备故障、鼠蚁虫害、电磁干扰等 |

| 操作失误 | 应该执行而没有执行相应的操作,或无意执行了错误的操作 | 维护错误、操作失误、提供错误的指南或操作信息等 |

| 管理不到位 | 安全管理无法落实或不到位,从而破坏信息系统正常有序运行 | 管理制度和策略不完善、管理规程缺失、职责不明确、监督控管机制不健全等 |

| 恶意代码 | 故意在计算机系统上执行恶意任务的程序代码 | 病毒、特洛伊木马、蠕虫、陷门、间谍软件、窃听软件、携带恶意软件的垃圾邮件、流氓安全软件、即时消息垃圾邮件等 |

| 越权或滥用 | 通过采用一些措施,超越自己的权限访问了本来无权访问的资源,或者滥用自己的权限,做出破坏信息系统的行为 | 非授权访问网络资源、非授权访问系统资源、滥用权限非正常修改系统配置或数据、滥用权限泄露秘密信息、非授权使用存储介质等 |

| 网络攻击 | 利用工具和技术通过网络对信息系统进行攻击和入侵 | 网络探测和信息采集、漏洞探测、嗅探(账号、口令、权限等)、用户身份伪造和欺骗、用户或业务数据的窃取和破坏、系统运行的控制和破坏、拒绝服务攻击、僵尸网络、隐蔽式下载、名誉劫持、网络黑客的入侵等 |

| 物理攻击 | 通过物理的接触造成对软件、硬件、数据的破坏 | 物理接触、物理破坏、盗窃、勒索、罢工、内部员工蓄意破坏等 |

| 泄密 | 信息泄露给不应了解的他人 | 内部信息泄露、外部信息泄露等 |

| 篡改 | 非法修改信息,破坏信息的完整性使系统的安全性降低或信息不可用 | 篡改网络配置信息、篡改系统配置信息、篡改安全配置信息、篡改用户身份信息或业务数据信息等 |

| 抵赖 | 不承认收到的信息和所作的操作和交易 | 原发抵赖、接受抵赖、第三方抵赖等 |

在这里可以看出威胁与攻击的区别和关系。攻击是威胁的一种类型,攻击是人为的蓄意的有计划采取的恶意破坏的行动。一般来说攻击比较容易检测到。

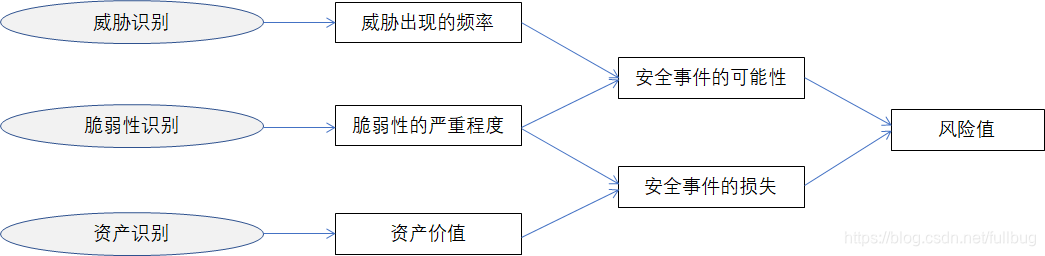

网络信息安全风险是指特定的威胁利用网络管理对象所存在的脆弱性,导致网络管理对象的价值受到损害或丢失的可能性。简单的说,网络安全风险就是网络威胁发生的概率和所造成影响的乘积。

本文整理自《信息安全工程师教程第2版》