文件上传 文件内容检测

0x00 文件头检测

文件内容检测是文件头检测,不同的文件不同的文件头,后台根据文件头判断文件类型,如果检测的比较好,攻击就比较困难了

常见文件文件头:

PEG (jpg),文件头:FFD8FF

PNG (png),文件头:89504E47

GIF (gif),文件头:47494638

TIFF (tif),文件头:49492A00

Windows Bitmap (bmp),文件头:424D

CAD (dwg),文件头:41433130

Adobe Photoshop (psd),文件头:38425053

Rich Text Format (rtf),文件头:7B5C727466

XML (xml),文件头:3C3F786D6C

HTML (html),文件头:68746D6C3E

Email [thorough only] (eml),文件头:44656C69766572792D646174653A

Outlook Express (dbx),文件头:CFAD12FEC5FD746F

Outlook (pst),文件头:2142444E

MS Word/Excel (xls.or.doc),文件头:D0CF11E0

MS Access (mdb),文件头:5374616E64617264204A

WordPerfect (wpd),文件头:FF575043

Postscript (eps.or.ps),文件头:252150532D41646F6265

Adobe Acrobat (pdf),文件头:255044462D312E

Quicken (qdf),文件头:AC9EBD8F

Windows Password (pwl),文件头:E3828596

ZIP Archive (zip),文件头:504B0304

RAR Archive (rar),文件头:52617221

Wave (wav),文件头:57415645

AVI (avi),文件头:41564920

Real Audio (ram),文件头:2E7261FD

Real Media (rm),文件头:2E524D46

MPEG (mpg),文件头:000001BA

MPEG (mpg),文件头:000001B3

Quicktime (mov),文件头:6D6F6F76

Windows Media (asf),文件头:3026B2758E66CF11

MIDI (mid),文件头:4D546864

基本构造的结构是:

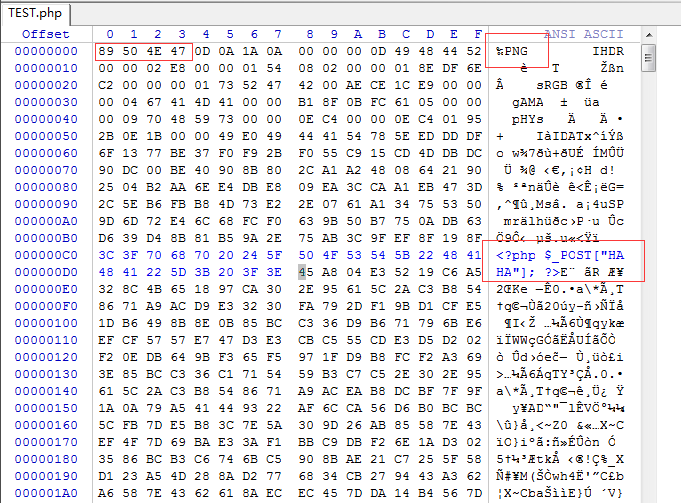

(文件头) (可接一些对应文件头类型的文件内容) <?php $_POST["HAHA"]; ?> (可接一些对应文件头类型的文件内容

这样就构造了绕过文件头检测的一句话木马了,不过这种对内容加载检测就不起作用了,因为添加的php代码破坏了原png数据。

0x01 文件内容加载/渲染

这个主要是检测文件结构是否完整,上面说到的例子就是不完整的,因为php代码覆盖了一部分图片数据‘

用winhex 看数据可以分析出这类攻击的原理是在不破坏文件本身的渲染情况下找一个空白区进行填充代码,一般会是图片的注释区

对于渲染测试基本上都能绕过,毕竟本身的文件结构是完整的