<script>alert("Hello, This is Lee Blog, Welcome!")</script>

我们倾注了很大的精力开发了一款测试软件隐私和安全的工具,叫做Kali Linux。它是基于Debian操作系统并由Offensive Security公司策划和研发的,综合了渗透测试和网络监控工具的功能。

今天Kali开发团队和Offensive Security公司发布了一个运行在Google Nexus设备上的一个新的Kali项目,叫做NetHunter,增加了浏览器驱动设备,它可以在无线网络或者无人看守的计算机上通过USB连接启动攻击。

NetHunter还处在早期阶段,但已经包含了无线网络攻击,BadUSB中间人攻击实现——将通过USB连接PC的手机伪装成网络适配器监视所有网络流量,对PC发动键盘攻击,提升Windows PC权限,等等。

在电话采访时,Ars,Offensive Security的首席培训师和开发人员Mati Aharoni表示NetHunter除了可以在Nexus系列中运行外,它还可被编译运行在Android设备上,“我们选择Nexus设备的部分原因是因为我们可以从谷歌那里得到特定的内核源代码”。公司开发者Mati Aharoni表示,NetHunter能编译运行在非Nexus设备上,目前支持的设备包括Nexus 5、Nexus 7 (2012和2013版),以及Nexus 10。

利用这些资源,比如支持Wi-Fi和USB设备的底层代码的连接功能,使得NetHunte的一些功能得以应用。“有些功能不能在其他的设备上使用,因为它们都是依赖内核的,” Aharoni说。“例如,无线网络注入不能运行,键盘和BadUSB攻击也不能运行。”

NetHunter和Pwnie Express’ PwnPad、PwnPhone使用相同的平台,却和Pwnie基本上没有任何的共同点。

虽然目前NetHunter的许多功能是通过本地服务器Apache驱动的Web界面访问实现的,但是Aharoni说,Web界面只是使用这一工具的界面,从长远来看我们还需开发一个更为合适的安卓App。

官方下载地址

http://nethunter.com/download/

http://www.offensive-security.com/kali-linux-nethunter-download/

支持的设备列表

The Kali NetHunter image is currently compatible with the following Nexus devices:

- Nexus 4 (GSM) - “mako” - EXPERIMENTAL SUPPORT

- Nexus 5 (GSM/LTE) - “hammerhead”

- Nexus 7 [2012] (Wi-Fi) - “nakasi”

- Nexus 7 [2012] (Mobile) - “nakasig”

- Nexus 7 [2013] (Wi-Fi) - “razor”

- Nexus 7 [2013] (Mobile) - “razorg”

- Nexus 10 - “mantaray”

Lock Screen

And its a phone!

NetHunter Web Panel

Kali Menu

NetHunter Bad USB

NetHunter Home Screen

Full Kali Desktop via VNC

Armitage on NetHunter

Metasploit Professional

Y-Cable OTG / Charging Support

Y-Cable OTG / Charging Support

安装过程

1、官网环境要求:n5 n7 n10 android 4.4

2、实验设备:

- N7 android 4.4.4

- N7 android 4.4.3

- N5 nadroid 4.4.2

3、开发者模式+usb调试+解锁+root(一般刷过机的这些肯定都搞定了)

5、安装busybox + TWRP

6、开启MTP,卡刷包导入sdcard中,完成后关闭MTP(也可以不用MTP直接adb pull进去)

7、使用TWRP进入recovery(reboot recovery),安装rom,等待半小时就OK了。

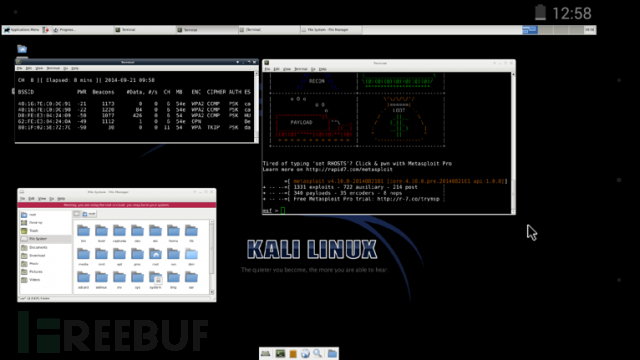

先来张帅气的桌面

BadUSB MITM Attack

恶意USB中间人攻击:将装有nethunter的设备接入受害者电脑,执行此攻击可以劫持受害者流量。

tcpdump监听(默认tcpdump是被精简了的,需要自己上传一个。或者进入kali shell)执行tcpdump -i rndis0 icmp

受害者PC在攻击开始之前的网关

受害者PC在攻击开始之后的网关

因为出现双网关现在所以并未像官网演示的那样流量直接走向恶意网关(10.0.0.1)而是依旧走的之前的网关(192.168.1.1)故劫持失败。在删除之前的网管后才生效。本帽觉得可以结合下文的HID Keyboard Attack先设置一个定时脚本执行对路由表的操作(删除原网关)。

HID Keyboard Attack

键盘劫持攻击:将智能设备伪造成功输入设备比如键盘输入恶意指令。比如添加管理员,反弹shell...

下面的添加管理员的演示,因为只是伪装键盘所以锁屏下是无法进行的。

还要配置payload和监听懒得弄了。

其他功能

功能菜单

Mana伪造ap,dnsmasq,hostap,wifite(网卡原因,有关无线的实验未成功,感觉得有sim卡才行)

总结

nethunter整体感觉比较鸡肋瑞士军刀言过其,刷着玩玩还可以,真指望他干些啥有价值的事情利用场景还是非常局限的。实在没啥好说的了,折腾了一段时间把经验和感想写出来分享给大家总比那些完全没有思考和实践仅从官网翻译几句话盗几张图来得有价值