信息搜集技术

姓名: 谈愈敏

学号: 20135220

日期: 2016.9.7

攻击机:135220-V.BT5, msf

靶 机:135220-V.W2k3_Sploitable

一、实验过程概述

本次实验主要是运用一些基础的信息搜集技术,由浅入深,先是通过DNS和IP地址挖掘目标网站的信息,就是通过目标主机的域名或IP搜集信息,如whois,nslookup等命令,然后可以通过搜索引擎进行信息搜索,可以在网页上百度或利用一些自动化的工具,在msf里运行命令暴力猜解等。本次实验重点是利用NMAP工具进行信息搜集,虽然只是一些基础的命令,也实现了主机发现,端口扫描,操作系统辨识和服务版本探测的功能。

二、实验过程

1.通过DNS和IP地址挖掘目标网站的信息

(1)whois域名注册信息查询

msf > whois baidu.com

注意:进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

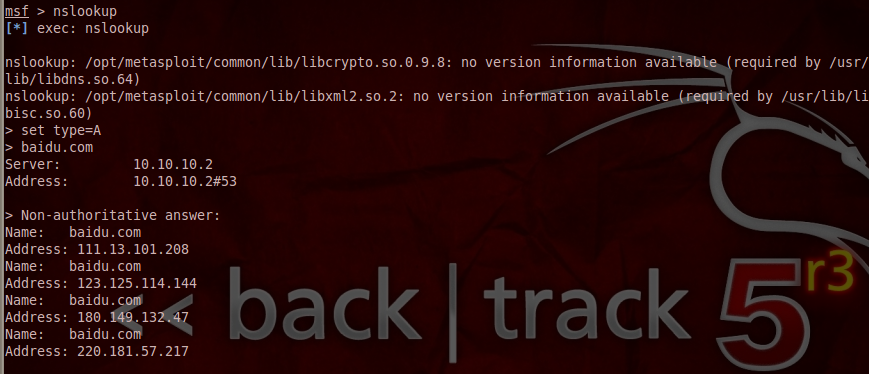

(2)nslookup,dig域名查询

msf > nslookup

[*] exec: nslookup

> set type=A

> baidu.com

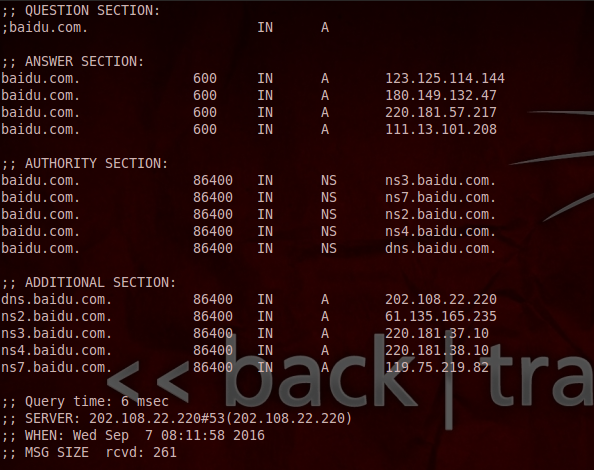

msf > dig @dns.baidu.com baidu.com

(3)Traceroute路由跟踪

探测网络路由路径,可用于确定网络拓扑,主机发送TTL从1开始逐步增1的IP包,网络路径上路由器返回ICMPTIME_EXECEEDED

root@bt:~#traceroute www.baidu.com

2.通过搜索引擎进行信息搜集

(1)Google Hacking

Google提供了高级搜索功能。GHDB黑客数据库包含了大量使用Google从事渗透的搜索字符串。可用自动化的工具进行信息搜集,如SiteDigger ,Search Diggity。

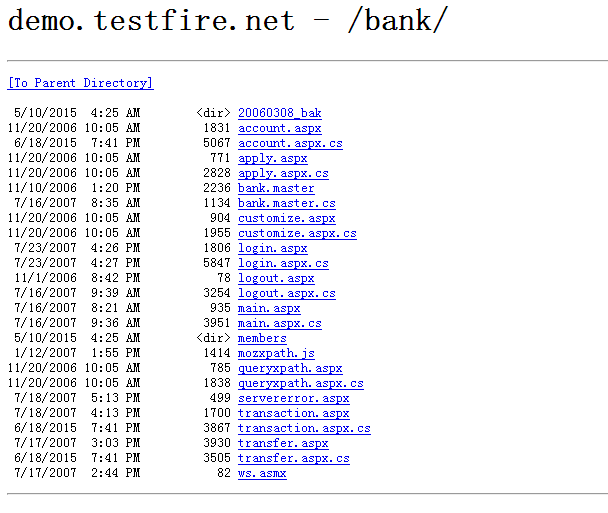

(2)搜索网站目录结构

用百度查询:parent directory site:testfire.net 来查找testfire.net上的目录。应对拓展名为inc,bak,txt,sql的文件特别留意。

inc:可能包含网站的配置信息。

bak:通常是文本编辑器留下的备份文件。

txt or sql:包含网站运行的sql脚本。

自动化的工具:metasploit的brute_ dirs,dir_ listing,dir_ scanner等辅助模块,主要是暴力猜解。以dir_scanner为例:

msf > use auxiliary/scanner/http/dir_scanner

msf auxiliary(dir_scanner) > set THREADS 50

THREADS => 50

msf auxiliary(dir_scanner) > set RHOSTS www.testfire.net

RHOSTS => www.testfire.net

msf auxiliary(dir_scanner) > exploit

(3)搜索特定类型的文件

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找。

site:testfire.net filetype:xls

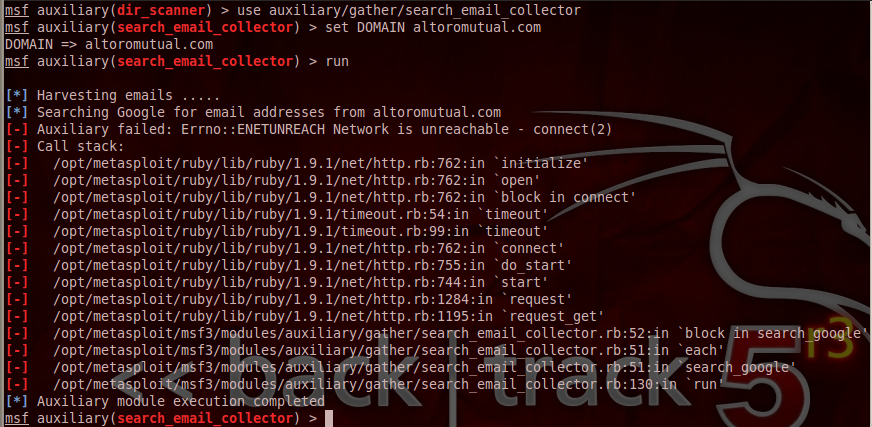

(4)搜索E-Mali

msf auxiliary(dir_scanner) > use auxiliary/gather/search_email_collector

msf auxiliary(search_email_collector) > set DOMAIN altoromutual.com

DOMAIN => altoromutual.com

msf auxiliary(search_email_collector) > run

(5)搜索易存在sql注入的页面

Google:site:XXX.com inurl:login site:XXX.com inurl:.php?id=1

3.NMAP

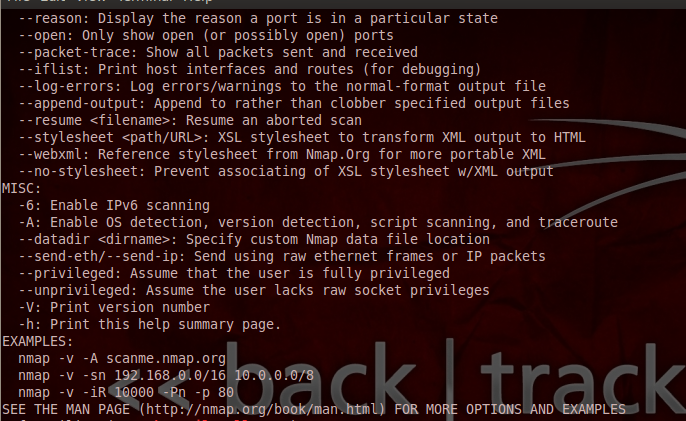

NMAP命令一般用法

nmap[ScanType(s)][Options]{targetspecification}

可在MSF终端输入nmap查看其使用方法:

(1)主机发现

使用Nmap进行活跃主机探测

msf > nmap -sn 10.10.10.0/24

图中可发现活跃主机:10.10.10.128,10.10.10.130,10.10.10.254

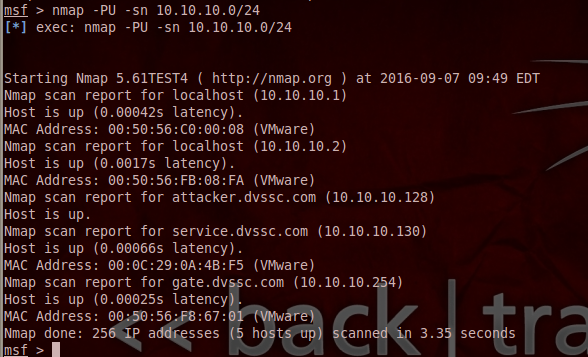

使用UDP Ping进行主机探测

msf > nmap -PU -sn 10.10.10.0/24

使用nmap-PU通过对开放的UDP端口进行探测以确定存活的主机。

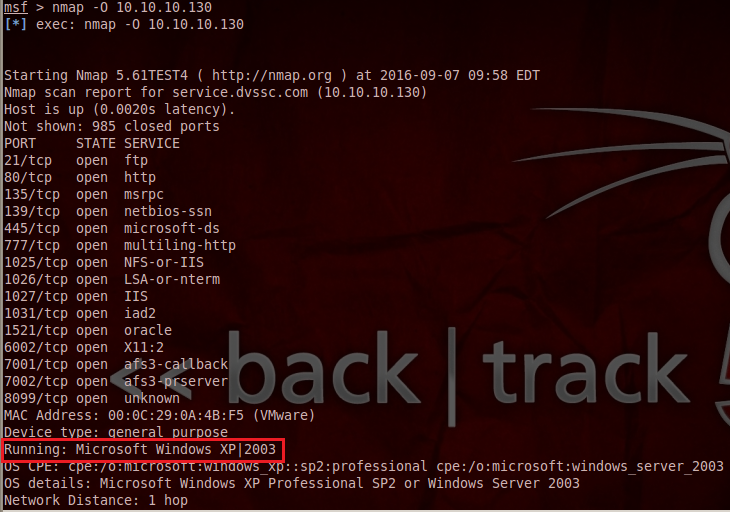

(2)操作系统辨识

使用Nmap探测目标主机的操作系统版本:

msf > nmap -O 10.10.10.130

看图后面几行是关于操作系统类型和版本的信息,显示的是Microsoft Windows XP|2003

(3)端口扫描

使用Nmap的基本端口扫描功能:

msf > nmap -sS -Pn 10.10.10.130

使用 -sS选项,指定使用TCP SYN扫描,这种方式不等待打开一个完全的TCP连接,速度更快,而且不会被IDS等设备记录。加上-sU可以同时列出UDP端口但速度较慢。

(4)服务版本探测

msf > nmap -sV -Pn 10.10.10.130