一、背景

1.1、这些天碰到了一些全英文的书籍、资料,奈何自己英语太菜了,阅读起来实在困难,于是乎找了一个能打开pdf并且可以直接翻译的软件,方便倒是挺方便的,直接选中就自动翻译,提供的引擎有搜狗、有道等,翻译结果有译文词典美式英式发音,这对我们英语不会还阅读英文PDF的童鞋简直太友好了!

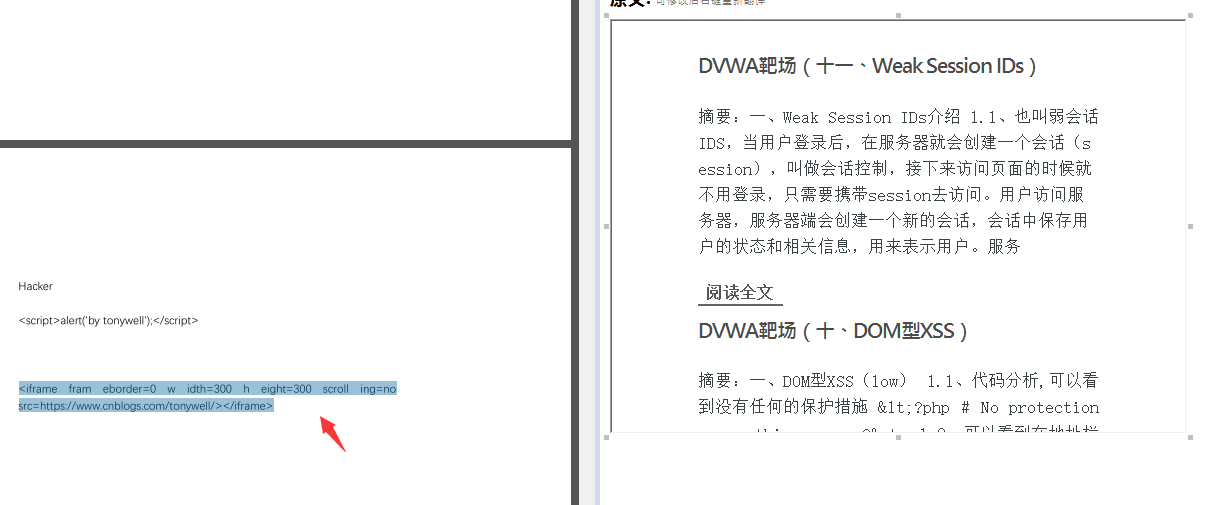

嗯。。我就在想这选中就能翻译那是不是我写一段XSS代码能不能就直接执行呢?我怎么能这么想呢,这软件是用来帮助我更方便阅读英文的,还想着去执行恶意代码?在好奇心的趋势下,又太迫切的想挖洞了,于是马上把刚学的东西就用上了,直接现学现卖,<script>alert('by tonywell');</script>安排上!

构造一个访问我博客的代码

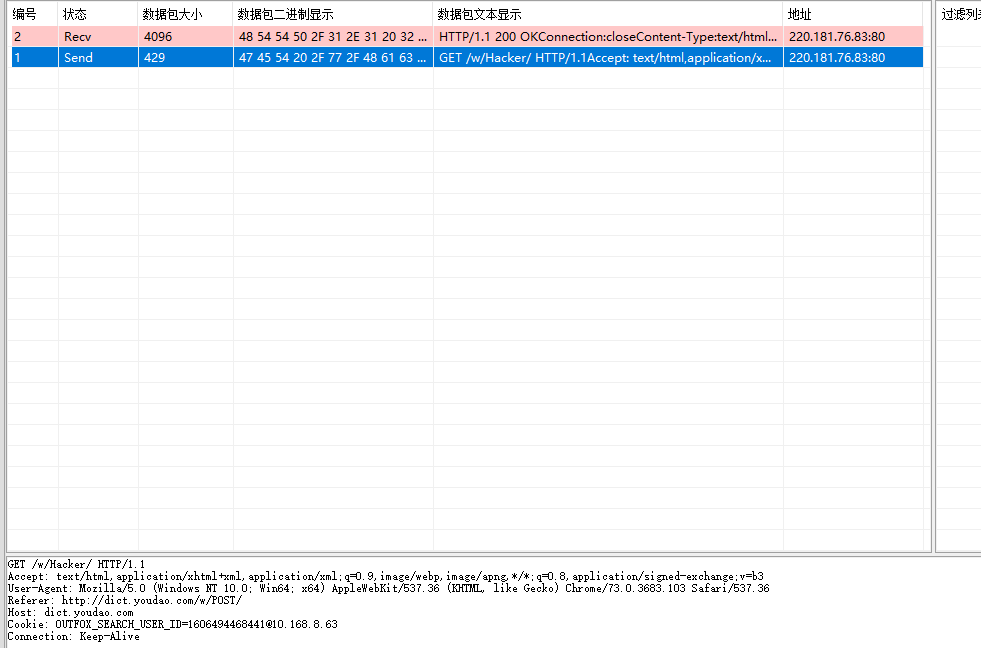

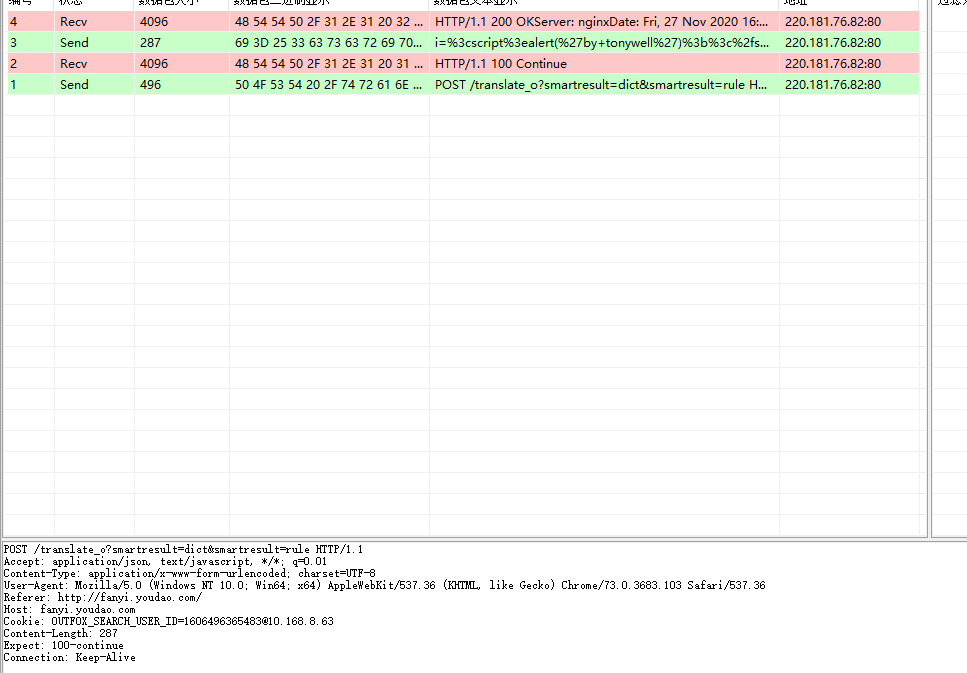

当时出现这个弹框可太开心了,感觉像捡到宝一样。。XSS无处不在啊!然后想着抓取数据一看究竟,但是怎么抓呢?这一个客户端软件,第一想到用WSExplorer抓

一个请求一个响应,get请求,host为dict.youdao.com,通过有道翻译进行翻译,然后看响应报文

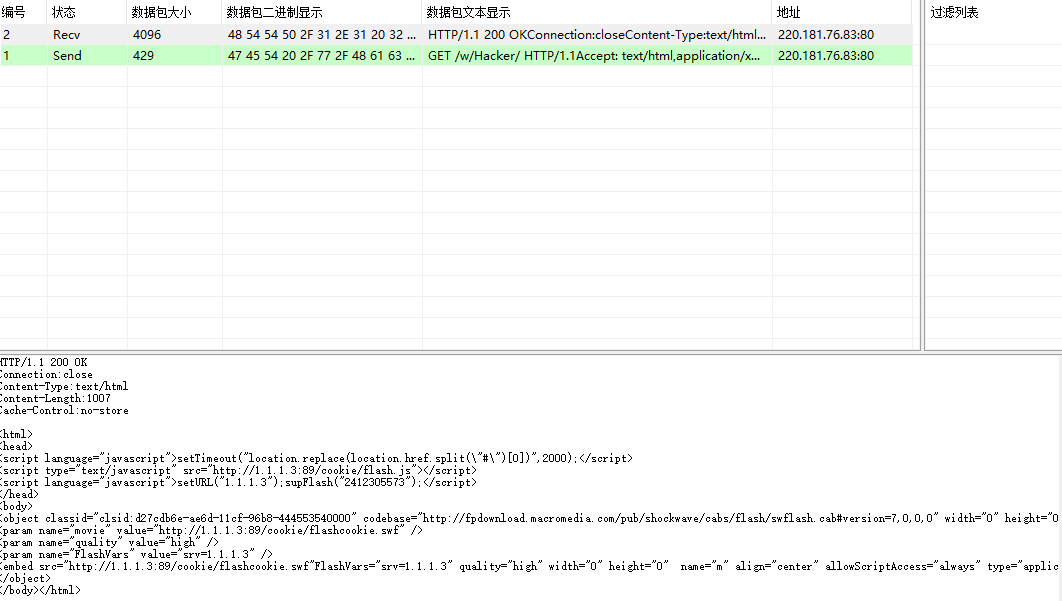

body里的内容一看全都不懂,搜了一下大概就是下载一个多媒体文件然后播放的意思吧。。。(HTML还没学,太痛苦了)可能是这个英文发音

看了一下还有个IP地址,搜了一下1.1.1.3发现是一个网关地址,89端口是终端仿真网关,这我也不知道啥原理

唉,先不管,既然是GET请求,看看能不能构造URL,一抓执行恶意代码的包,发现是PSOT请求,状态码为100,表示服务器收到了请求的初始部分,并且请客户端继续发送。

依旧是看不懂,唉自己太菜了

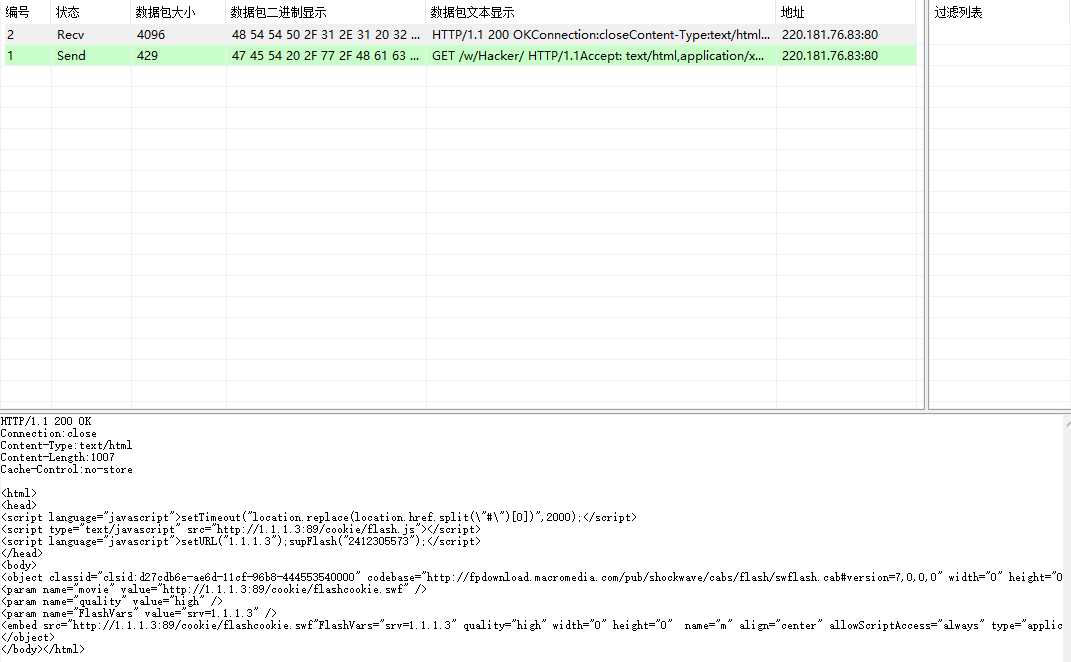

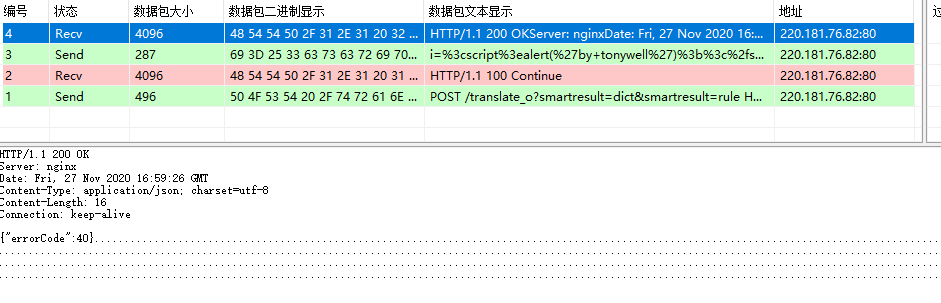

试试看用Brup能不能抓到一些有用的信息,软件肯定是通过浏览器进行访问的,我的默认浏览器是火狐,但是设置代理后还是抓不到这个软件的包,试了一下Edge开代理成功了,先试试正常翻译的数据包

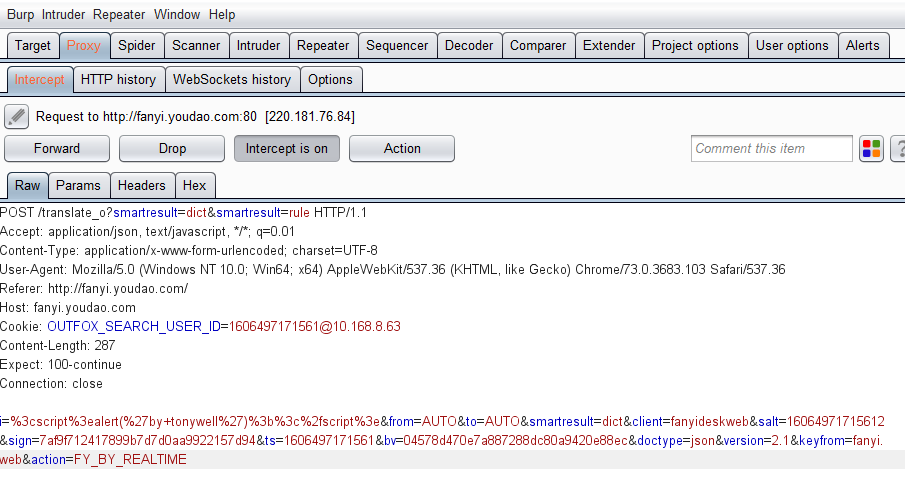

抓执行代码的包

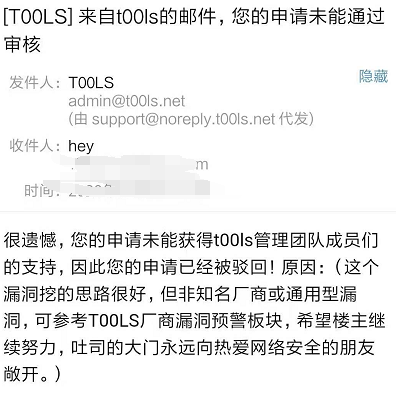

这。。我也不知道接下来干咋办了,这漏洞可能也影响不大,本来反射XSS的漏洞意义就不是很大,管他三七二十一直接放t00ls上去,希望能通过提交这个XSS拥有吐司的账号

哎这一下就受到了打击,觉得自己什么都还不懂,脚本小子都不算,但也给了我一点信心,安全路还长,慢慢探索吧!