路由器

控制点

4.

入侵防范

网络访问控制在网络安全中起大门警卫的作用,对进出网络的数据进行规则匹配,是网络安全的第一道闸门。然而,网络访问控制有一定的局限性,它只能对进出网络的数据进行分析,对网络内部发生的事件则无能为力。如果设备自身存在多余的组件和应用程序、默认共享、高危端口、安全漏洞等,就会为病毒、黑客入侵提供机会,因此,还需要加强设备自身的安全防护。

a)

安全要求:应遵循最小安装的原则,仅安装需要的组件和应用程序。

要求解读:遵循最小安装的原则,仅安装需要的组件和应用程序,能够大大降低路由器遭受攻击的可能性。及时更新系统补丁,以避免系统漏洞给路由器带来的风险。

检查方法

此项不适用,此项一般在服务器上实现。

b)

安全要求:应关闭不需要的系统服务、默认共享和高危端口。

要求解读:关闭不需要的系统服务、默认共享和高危端口,可以有效降低系统遭受攻击的可能性。

检查方法

1. 访谈系统管理员,了解是否定期对系统服务进行梳理并关闭了非必要的系统服务和默认共享。

2. 核查是否开启了非必要的高危端口(应为未开启)。

期望结果

-

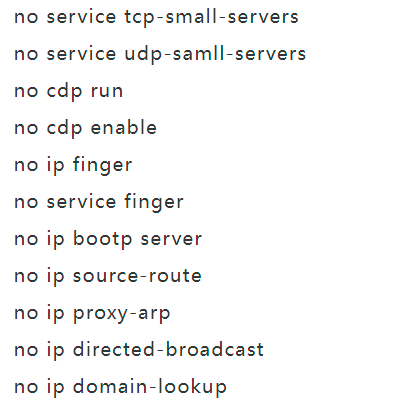

Cisco路由器:输入sh running命令,可以看到已经根据实际网络环境关闭了不需要的服务。

-

华为/H3C路由器:输入display current-configuration命令,可以看到已经根据实际网络环境关闭了不需要的服务。

ip http shutdown

c)

安全要求:应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制。

要求解读:为了保证安全,需要对通过虚拟终端访问网络设备的登录地址进行限制来避免未授权的访问(可以利用ip access-class命令限制访问虚拟终端的IP地址范围)。同时,由于虚拟终端的数量有限,当虚拟终端用完就不能再建立远程网络连接了,这时,设备就有可能被利用进行拒绝服务攻击。

检查方法

核查配置文件是否对终端接入范围进行了限制。如果网络中部署了堡垒主机,则应先核查堡垒机是否限制了管理终端的地址范围,同时核查网络设备上是否仅配置了堡垒机的远程管理地址;否则,应登录设备进行核查。

期望结果

堡垒机限制了终端接入范围。

-

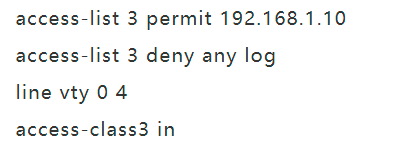

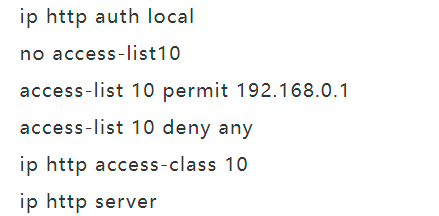

Cisco路由器和路由器:输入show run命令,存在如下类似配置。

或者

-

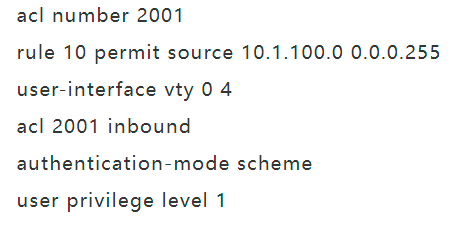

华为/H3C路由器和路由器:输入display current-configuration命令,存在如下类似配置。

d)

安全要求:应提供数据有效性检验功能,保证通过人机接口输入或通过通信接口输入的内容符合系统设定要求。

要求解读:应用系统应对数据的有效性进行验证,主要验证那些通过人机接口(例如程序的界面)或通信接口输入的数据格式或长度是否符合系统设定,以防止个别用户输入畸形的数据导致系统出错(例如SQL注入攻击等),进而影响系统的正常使用甚至危害系统的安全。

检查方法

此项不适用。此项一般在应用层面进行核查。

e)

安全要求:应能发现可能存在的已知漏洞,并在经过充分测试评估后,及时修补漏洞。

要求解读:应核查漏洞扫描修补报告。管理员应定期进行漏洞扫描,如果发现漏洞,则应在经过充分测试和评估后及时修补漏洞。

检查方法

1. 进行漏洞扫描,核查是否存在高风险漏洞(应为不存在)。

2. 访谈系统管理员,核查是否在经过充分的测试和评估后及时修补了漏洞。

f)

安全要求:应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警。

要求解读:要想维护系统安全,必须进行主动监视。通常可以在网络边界、核心等重要节点处部署IDS、IPS等系统,或者在防火墙、UTM处启用入侵检测功能,以检查是否发生了入侵和攻击。

检查方法

此项不适用。此项一般在入侵防护系统上实现。