信息收集:

Google搜索:

- intext:后台登录(搜索正文中包含后台登录的网页)

- alltitle:后台登录 管理员(搜索包含后台登录 管理员的网页,可以指定多个词)

- inurl:login(搜索URL中包含Login的网页)

- inurl:/admin/login.php(查找管理员登录页面)

- inurl:/phpmyadmin/index.php(查找后台数据库管理页面)

- Sist:baidu.com inurl:login(将只在baidu.com中查找url中含有login的网页)

DNS域名信息收集:需要收集域名对应的ip、域名注册人、DNS记录、子域名等。

1)是否存在CDN(http://ping.chinaz.com/或https://ping.aizhan.com/)IP地址不唯一,如果多个IP分布在不同地区那就是采用了CDN,要绕过CDN找到真实IP。

2)绕过CDN查找真实IP:

方法一:SecurityTrails平台https://securitytrails.com/domain/www.baidu.com/history/a

DNS、IP等查询:http://viewdns.info/

在线域名信息查询:http://toolbar.netcraft.com/site_report?url=

方法二:查询子域名,通过子域名对应的IP来查找网站真实IP。

1)爆破子域名,layer子域名爆破机。

2)通过查询DNS服务器,https://phpinfo.me/domain/

服务器类型(Linux/Windows)

判断是Linux还是Windows最简单就是通过ping来探测,Windows的TTL值都是一般是128,Linux则是64。所以大于100的肯定是Windows,而几十的肯定是Linux。

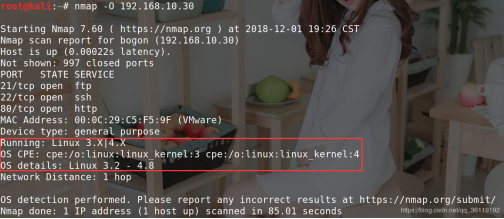

而判断目标网站服务器的具体的版本的话,可以采用nmap进行扫描, -O和 -A参数都能扫描出来

网站容器(Apache/Nginx/Tomcat/IIS)

需要知道网站用的web服务器是什么类型的:Apache、Nginx、Tomcat 还是 IIS。知道了web服务器是哪种类型后,我们还要探测web服务器具体的版本。比如Ngnix版本<0.83会有解析漏洞 ,IIS6.0会有文件名解析漏洞、IIS7.0会有畸形解析漏洞等。不同的web服务器版本,存在着不同漏洞。

探测网站是哪种web服务器,可以使用工具whatweb

whatweb 是kali中网站指纹识别的工具,还可以识别版本号,电子邮件地址、账户ID、Web框架模块,SQL错误等。(https://blog.csdn.net/qq_36119192/article/details/84061734) 具体使用<---见网页

- -i指定要扫描的文件

- -v详细显示扫描的结果

- -a 指定运行级别

脚本类型(php/jsp/asp/aspx)

我们需要知道网站用的脚本类型:php 、Jsp 、Asp 、Aspx

1:可以根据网站URL来判断

2:site:xxx filetype:php

3:可以根据Firefox的插件来判断

数据库类型(Mysql/Oracle/Accees/Mqlserver)

常见搭配:

ASP 和 ASPX:ACCESS、SQL Server

PHP:MySQL、PostgreSQL

JSP:Oracle、MySQL

需要知道目标服务器开放了哪些端口,常见的如 135 、137 、138 、139 、445,这几个端口经常爆发漏洞。以下是一些服务端口的漏洞:

22——>ssh弱口令

873——>rsync 未授权访问漏洞

3306——>mysql弱口令

6379——>redis未授权访问漏洞

C段扫描

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。http://www.webscan.cc/

内容参考谢公子