信息收集

信息收集范围很大,可以从不同层面,不同维度进行信息收集.

系统补丁

我们知道目标机器缺少什么补丁就意味着存在与其对应的漏洞.我们可以利用这些漏洞来达到我们渗透攻击的目的.

# 使用的模块 use post/windows/gether/enum_patches

# 这个模块是基于session来指定的 不是通过rhosts

Sql Server

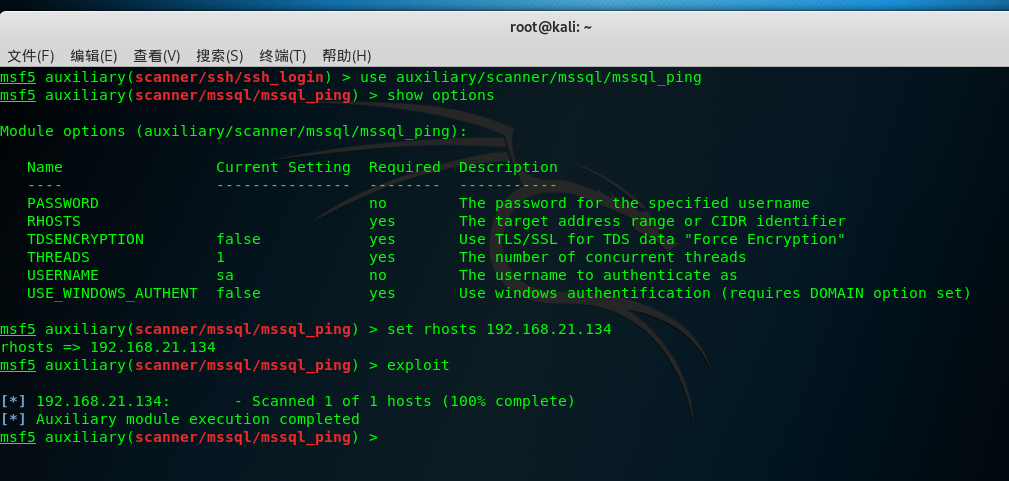

# Mssql 扫描端口 # mysql开了两个端口. 一个事TCP的 1433(动态端口), 一个是UDP 1434端口(用来查询TCP端口号) # 使用模块 use auxiliary/scanner/mssql/mssql_ping

由于我的目标机器没有sql server 所以什么也没有扫到.

# 扫描到之后我们可以进行暴力破解. # 使用模块 use auxiliary/scanner/mssql/mssql_login

# 指定hosts

set hosts 192.168.21.134

# 指定用户名

set username aa

# 指定密码文件

set password /etc/pass

# 如果能执行 下一步就可以执行进一步操作.

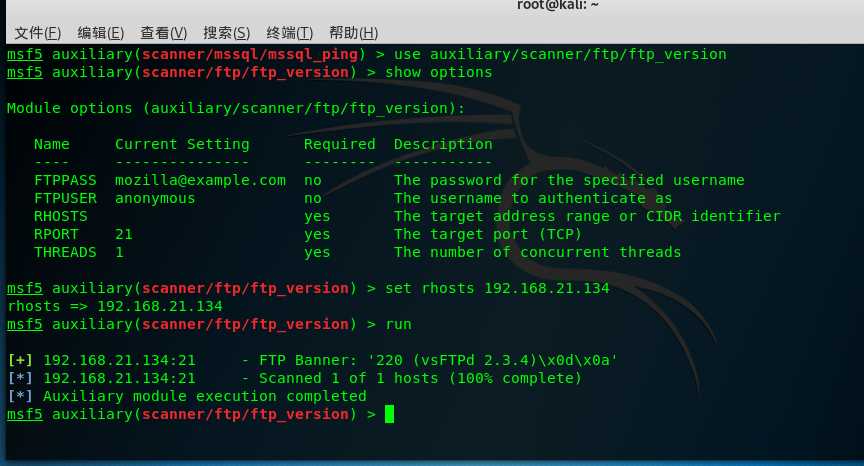

FTP信息收集

# 扫描ftp服务版本信息 use auxiliary/scanner/ftp/ftp_version

# 使用另外一个模块查看是否支持匿名登录. 得到结果为220.. 是支持匿名登录的 use auxiliary/scanner/ftp/anonymous

# 匿名登录ftp use auxiliary/scanner/ftp/ftp_login

# 指定账号文件 密码文件 然后进行爆破等.

信息收集总结

其实这篇应该和上一篇连接到一起的, 但由于我是2天的时间来学习的知识,所以给分开了.

信息收集基本上也就列出来这么多,个人理解呢,就是用尽一切手段,收集更多的信息,然后利用你得到的信息,看有没有可攻击的弱点.

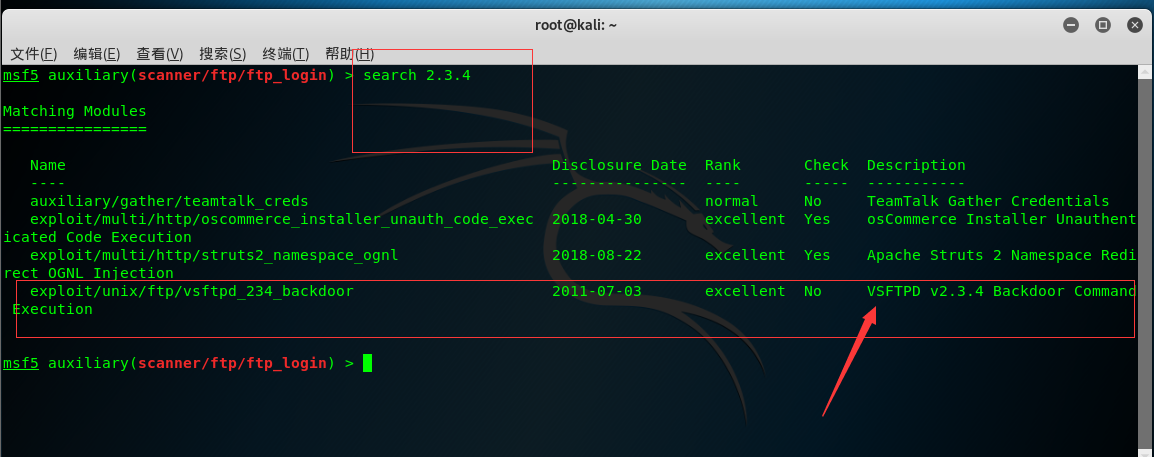

比如我们上面扫描到的目标有fpt.并且是2.3.4的版本,我尝试性的在metesploit里面搜索了下2.3.4 ,发现一个攻击漏洞.并且为excellent级别. 那么我们就可以利用

来对目标机进行攻击,

弱点扫描

通过之前学习,已经知道我们首先要知道目标服务器开发了什么端口,有什么服务之后.接下来就应该对目标端口上的服务存在哪些已知漏洞,这些漏洞或许可以直接让我们取到shell,

还包括目标机配置不当引起的漏洞,比如因为配置让我们可以远程执行系统代码.或者是目标系统使用了弱口令等.

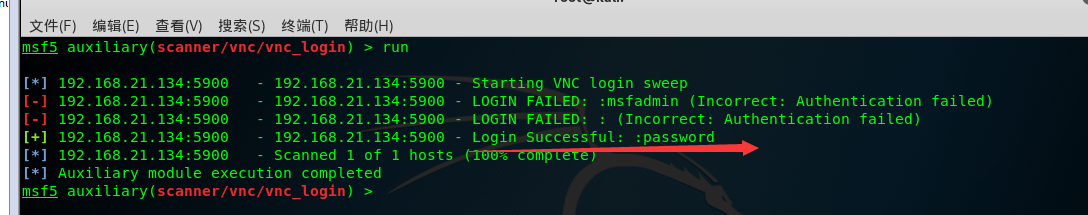

vnc密码破解

# 使用模块 use auxiliary/scanner/vnc/vnc_login

设置允许空密码登录.

默认破解字典路径: /usr/share/metasploit-framework/data/wordlists/vnc_passwords.txt

破解成功,密码为password

接下来就可以使用客户端软件来连接目标端了.

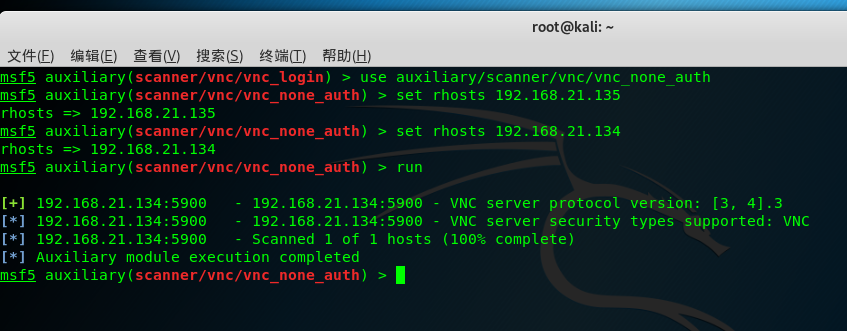

# VNC无密码访问 ,发现不需要身份认证直接登录的目标 use auxiliary/scanner/vnc/vnc_none_auth

看到提示 VNC需要身份认证. 如果不需要认证 supported 提示为None,free access!

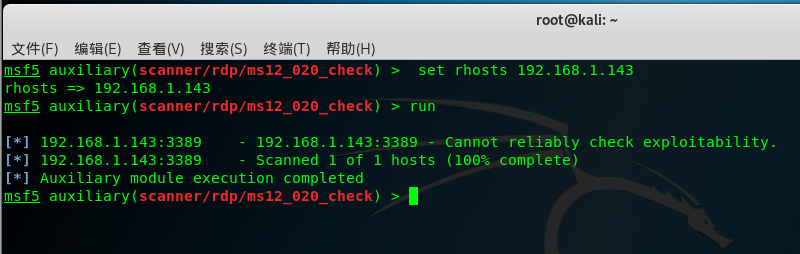

# 检查是否存在RDP远程桌面漏洞, 检查不会存在Dos攻击 use auxiliary/scanner/rdp/ms12_020_check

检查结果为不存在RDP远程桌面漏洞

# 如果检测存在漏洞 ,则可以使用Dos攻击使目标机蓝屏重启 use auxiliary/dos/windows/rdp/ms12_020_maxchannelids # 这个模块的目标地址为 rhost 而不是rhosts

Http弱点扫描

# 扫描过期证书 use auxiliary/scanner/http/cert

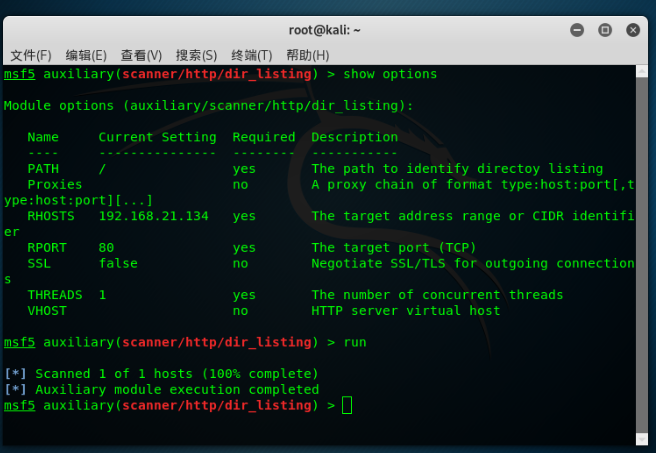

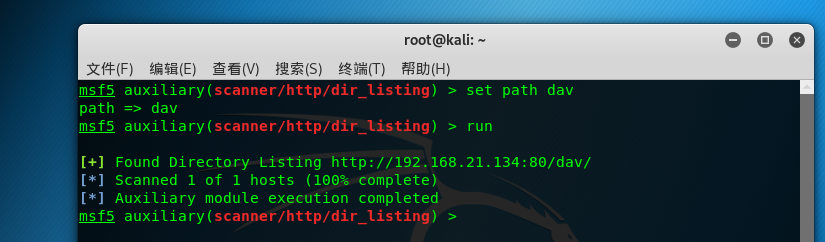

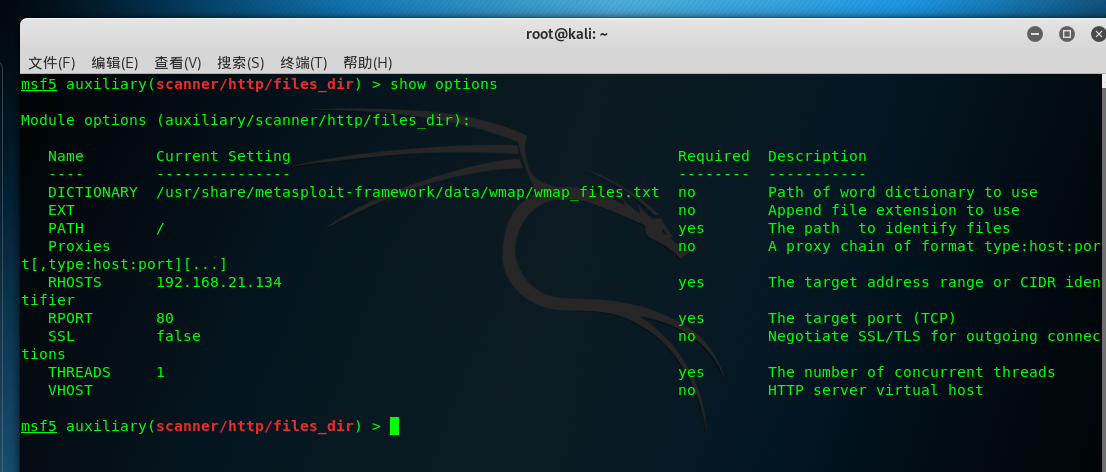

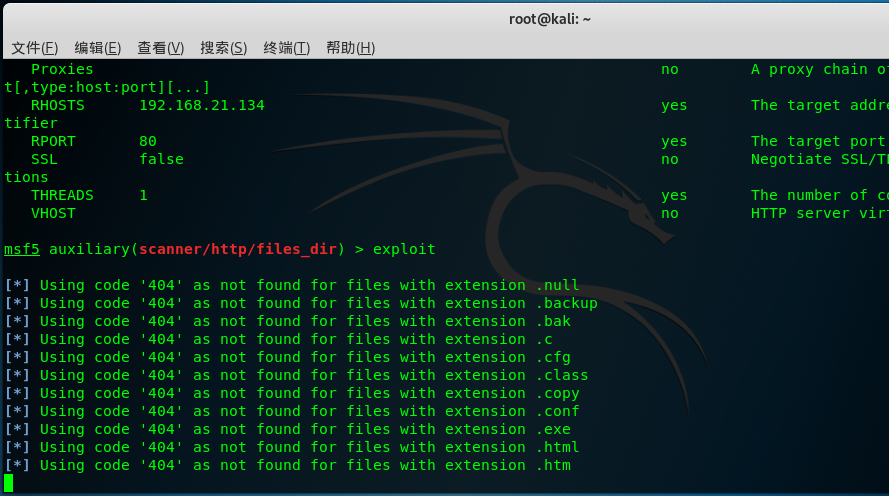

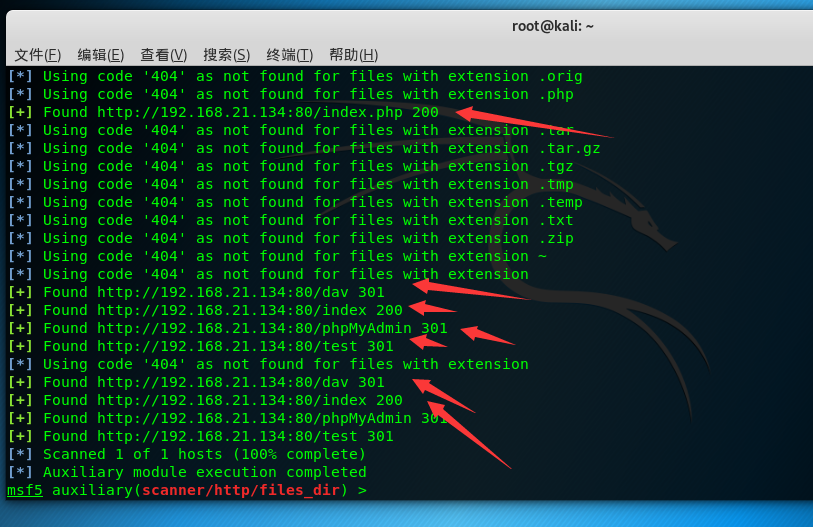

# 显示目录及文件 use auxiliary/scanner/http/dir_listing use auxiliary/scanner/http/files_dir

设置path 为根路径 /

从根目录查找,并没有发现可列出来的目录及文件.

设置目录为dav. 发现问题

files_dir模块会根据字典进行爆破.类似于爬网.他会根据字典进行请求.例有没有文件名是.null的 等

web应用扫描

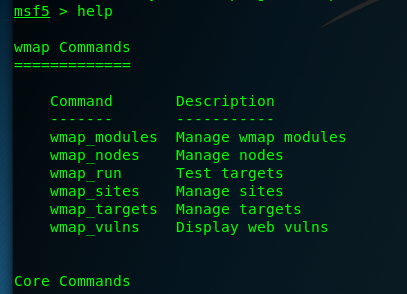

wmap web应用扫描器.是根据sqlmap的工作方式开发,通俗说就是模仿sqlmap来的. 他作为一个模块插件,集成到msf中.

既然是插件,使用之前我们需要先load进来.

把一个插件load进来之后, 我们使用help命令. 此时就会多出load进来的插件的说明.

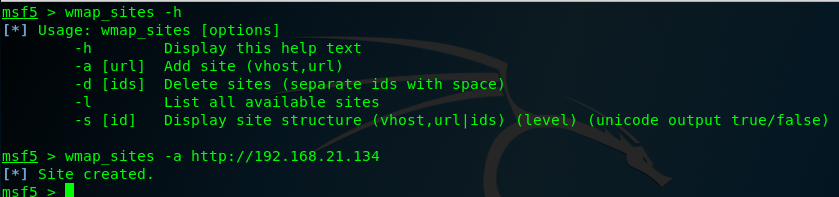

我们使用wmap_sites -h 查看添加站点需要的指令

wmap_sites -l 查看我们已经设置的参数

一个目标存在多个站点的话, 我们可以通过wmap_targets -t指定目标

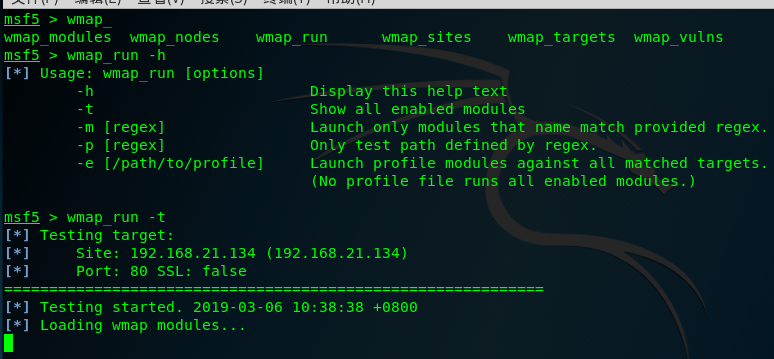

基本设置好之后,就可以执行了.

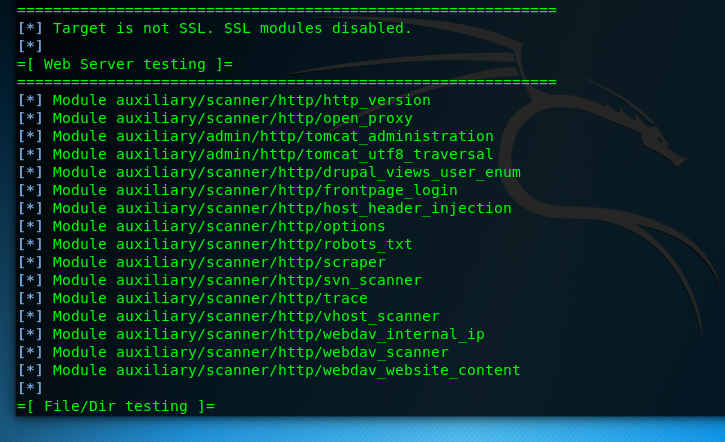

加了-t 之后,他会列出扫描所使用的模块.

模块列出来之后,我们可以使用wmap_run -e 来执行,

执行结果可以使用wmap_vulns -l 来查看

openvas

因为kali里面是没有默认集成openvas的. 安装步骤略过.

附上第一篇连接:点我直达