STIX

STIX(structured Threat inforamtion eXpression,结构化威胁信息表达式) 由MITRE(一个美国非营利性组织)联合DHS(美国国土安全部)发布,是用来交换威胁情报的一种语言和序列化格式。STIX是开源的、免费的,让哪些有兴趣的人做出贡献并由自由提问。使用STIX规范,开源通过对象书香和描述关系清晰地表示威胁情报中的多方面特征,包括威胁因素、威胁活动、威胁属性等。STIX信息开源直观地展示给分析师,或者以JSON形式存储以便快速地进行机器读取。

STIX的适用场景包括以下四种:

(1)威胁分析:包括威胁的判断、分析、调查、保留记录等;

(2)威胁特征分类:通过人工方式或自动化工具将威胁特征进行分类;

(3)威胁及安全事件应急管理:安全事件的防范、侦测、处理、总结等,对以后的安全事件处置能够有很好的借鉴作用。

(4)威胁情报分析:用标准化的框架进行威胁情报描述与分享。

STIX的版本:

STIX有两个版本,STIX1.0基于XML定义,STIX2.0基于JSON定义;STIX定义了图1所示的8种对象,STIX2.0定义了12种域对象(将1.0版本种的TTP与Exploit Target拆分为 Attack Pattern,Malware,Tool,Vulnerablity;删去了incident;新增了Report,Identity,Instrusion Set)和2种关系对象(Relationship,Sighting)

STIX架构

TAXII

TAXII(Trusted Automated Exchange of intelligence infomation,情报信息自动化交换)是用来基于HTTPS交换威胁情报信息的一个应用层协议。TAXII是为了支持使用STIX描述STIX和TAXII两个相互独立的标准,也就是说,STIX的结构和序列化不依赖于任何特定的传输机制,而TAXII也可用于传输非STIX数据。

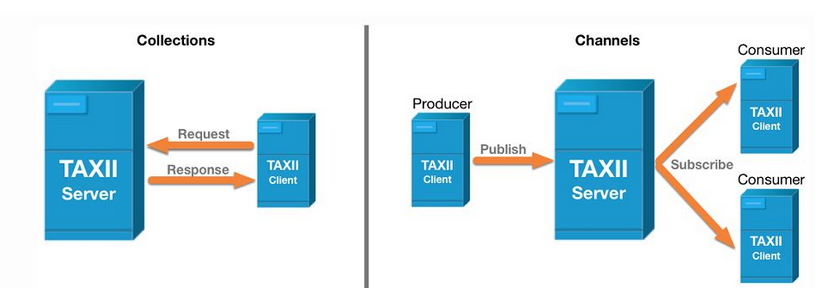

使用TAXII规范,不同的组织机构之间可以通过定义与通用共享模型相对应的API来共享威胁情报。TAXII定义了一个服务信息交换集合和一个TAXII客户端服务器采集,以及如下两种主要服务来支持多种通用共享模型。

(1)汇聚服务(collections):由TAXII服务器作为情报中心汇聚威胁情报,TAXII客户端和服务器以请求-响应模型交换信息,多个客户端可以向同一服务器请求威胁情报信息。

(2)通道服务(channels):由TAXII服务器作为通道,TAXII客户端之间可以发布-订阅模型交换信息。通道服务允许一个情报源将数据推送给多个情报用户,同时每个情报用户可以接收到多个情报源发送数据。

汇聚服务和通道服务可以用不同的方式组织,比如可以将两种服务组合再一起支持某个可信组的需求,通过这两种服务器,TAXII可支持所有广泛使用的威胁情报共享模型,包括辐射型号(bub-and-spoke)、点对点(peer-to-peer),订阅型(source-subscriber)。

TAXII架构

CybOx

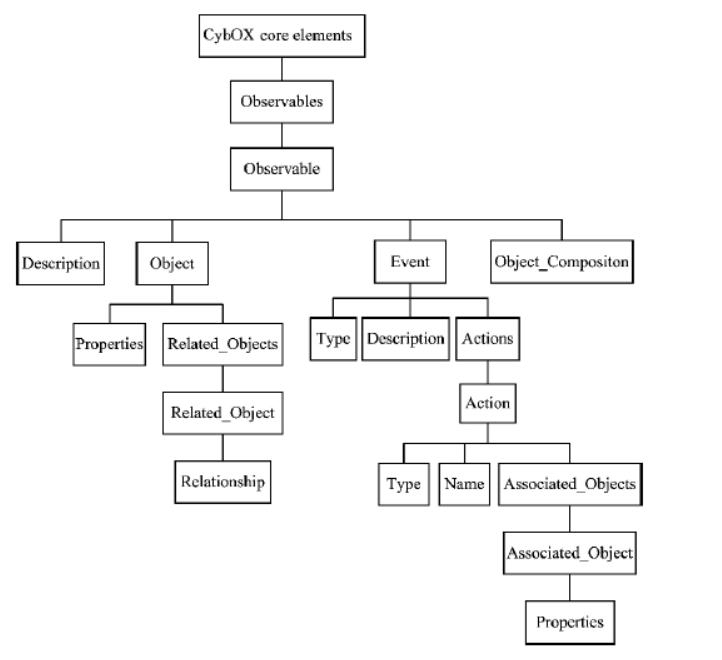

CybOX(Cyber Observable eXpression,网络观察表达式)定义了一种表特征计算机可观察对象与网络动态和实体的方法,现已被集成到STIX2.0种。可观察对象可以是动态的事件,也可以是静态的资产,例如HTTP会话、X509证书、文件、系统配置项等。CybOX规范提供了一套标准且支持扩展的语法,用来描述所有可被从计算机系统和操作系统上观察到内容,可用于威胁评估、日志管理、恶意软件特征描述、指标共享和事件响应等。

CybOx 架构

MAEC

MAEC(Malware Attribute Enumeration and Characterization,恶意软件属性枚举与特性描述)是一种恶意软件结构化信息的标准化语言,MAEC的提出旨在消除恶意软件描述当前存在的模糊性和不确定性问题,并降低对签名的依赖性,从而为改变恶意软件研究和响应提供信息基础。通过这种方式,MAEC寻求改善有关恶意软件的人与人、人与工具、工具与工具,以及工具与人之间的通信,减少研究人员对恶意软件分析工作的潜在重复,并通过利用以前观察到的恶意软件实例的响应来促进对策的快速开发。

MAEC架构

OVAL

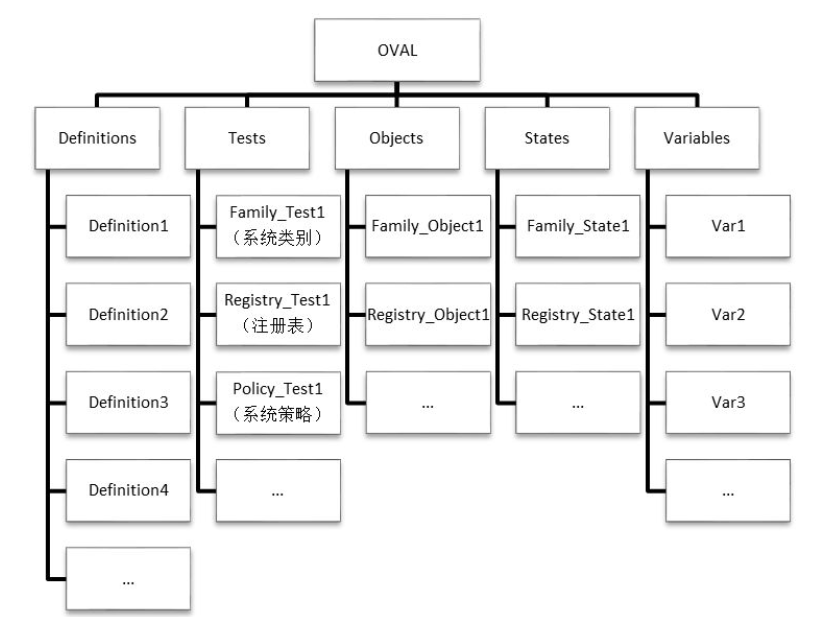

OVAL(Open vulnerablitiy and Assessment Language,开放式漏洞与评估语言)由MITRE开发,是一种在漏洞分析种常用来定义检查项、脆弱点等技术细节的描述语言。OVAL使用标准的XML格式组织内容,包含OVAL定义格式(OVAL Definition Schema)OVAL特性格式(OVAL System Characteristics Schema)与OVAL结果式(OVAL System Result Schema)三种格式,其中OVAL定义格式具有较为重要的作用,它提供了对系统进行安全评估的操作指南,具有较好的可机读性,可用来描述系统的配置信息、分析系统的安全状态(Defination)、测试(Test)、对象(Object)、状态(state)和变量(variable)等各个要素进行枚举。

然而由于表达内容,应用场景的局限性,OVAL并不能满足当前各厂商对威胁情报共享的普遍需求,因此逐步被STIX取代。

OVAL架构

CAPEC

CAPEC(Common Attack Pattern Enumeration and Classification,常见攻击模式枚举与分类)致力于提供一个关于常见攻击模式的公共可用分类,从而帮助用户理解敌人如何利用应用程序种的弱点和其他支持网络性能来进行攻击。

“攻击模式”是对敌方利用网络性能的已知弱点来进行攻击常用属性和方法的描述,攻击模式定义了敌人可能面临的挑战以及他们如何解决它,这些解决方法来源于在破坏性环境种而非建设性环境种应用的涉及模式的概念,并且通过对特定的显示世界种的开发实例的深入分析生成。

每个攻击模式捕获关于如何设计和执行攻击的特定部分组织的知识,并知道如何减轻攻击的有效应。攻击模式帮助开发应用程序或网络管理人员更好地理解攻击的特征以及如何组织它们的成功。

OpenIOC

OpenIOC(Open indicator of Compromise,开放威胁指标)是MANDIANT公司发布的情报共享规范,是开源、灵活的框架。OpenIOC是一个记录、定义以及共享威胁情报的格式,它通过借助机器可读的形式实现不同类型威胁情报的快速共享。

IOC(Indicator of Compromise)是MANDIANT在长期的数字取证实践种定义的可以反映主机或网络行为的技术指示器。IOC以MXL文档类型描述捕获多种威胁的事件响应信息,包括病毒文件属性、注册表的改变个证、虚拟内存等,是一种入侵后可以取证的指标,可以识别一台主机或整个网络。而OpenIOC是一个威胁情报共享的标准,通过遵循该标准,可以建立IOC的逻辑分组,在机器种以一度可读的格式进行通信,从而实现威胁情报的交流和共享。比如事件响应团队可以使用OpenIOC的规范编写多个IOCs来描述一个威胁的技术共性。

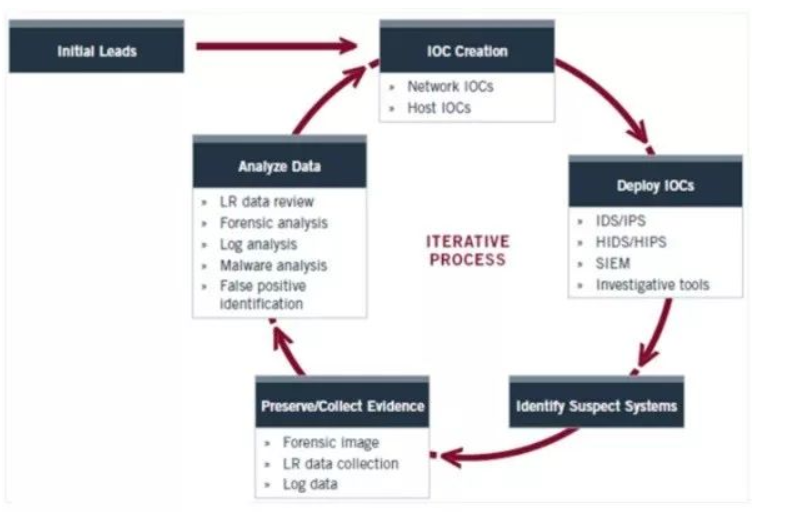

IOC的工作流程如图1所示,是一个迭代过程,描述如下:

(1)获取初始证据:根据主机或网络的异常行为获取最初的数据。

(2)建立主机或网络的IOCs:分析初步获得的数据,根据可能的技术特征建立IOCs;

(3)在企业种部署IOCs:在企业的其他机器或网络中部署IOCs,开始检测;

(4)发现更多的可疑主机

(5)IOCs优化:通过初步检测可以获取的新的证据,并进行分析,优化已有的IOCs

IOC框架图

NIST SP 800-150

2014年10约,美国国家标准技术研究所(NIST)发布了《NIST SP 800-150:Guid to Cyber Threat information Shareing》草案,2016年10月发布终稿。NIST SP 800-150是对NIST SP 800-61的补充,将信息共享、协调、协同扩展至事件响应的全生命期中,该标准旨在帮助组织在事故应急响应生命周期过程中建立、参与和维护信息共享、协同合作关系。

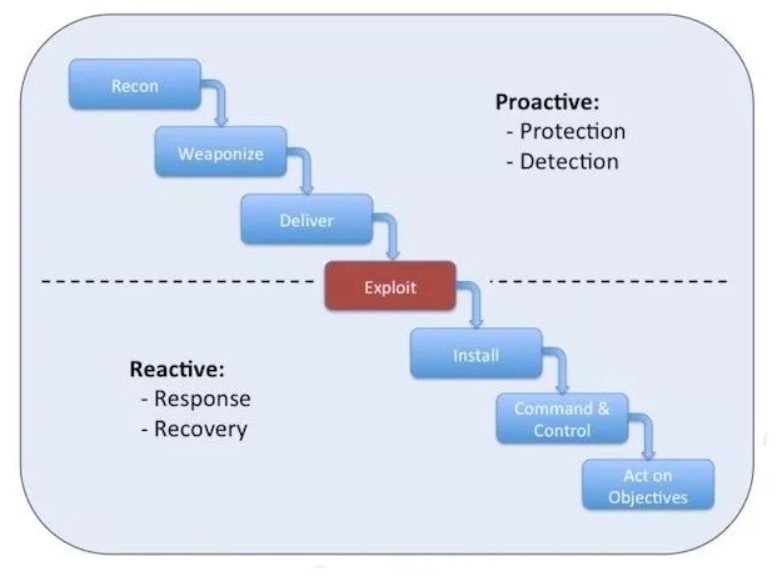

该标准中提出事件协同和信息共享的全生命期包括创建(Creation or Collection)、处理(Processing)、传播(Dissemination)、使用(Use)、存储(Storage)、准备(Weaponize)、传送(Delivery)、入侵(Exploit)、植入(install)、逃逸和控制(Command and Control)、操纵(Act on the Objective)七个节点;威胁情报应具备时效性(Timely)、相关性(Relevant)、准确性、具体性(Specific)、可执行性(Actionable)等特征。

该标准还提出了在信息共享过程中应当注意的一些隐私问题。关注信息的敏捷性。比如域名、IP地址、文件名、URL等信息不能暴露被攻击者的身份;捕获的报文信息不能包含登录凭据、财务信息、健康信息、案件信息及web表单提交等内容;钓鱼文件样本中不能包含任何与事件响应人员无关的敏感信息等。

IODEF

IODEF(incident Object Description and Exchange Format,安全事件描述交换格式)是一种CSIRTs(Computer Security incident Response Teams,计算机安全事件响应组)用来在他们自己、它们的支持者及其合作者之间交换机事件信息的格式,可以为互操作工作的开发提供信息基础。IODEF 合并了许多DHS系列规范的数据格式,并提供了一种交换那些可以操作的统计行事件信息的格式,且支持自动处理。当一个组织在其工作流和事件处理系统中使用了IODEF时,可以从几方面受益:

(1)使用一种数据格式即可表示大量来自不同团队或安全事件响应小组的信息;

(2)使用一种通用的数据格式有助于安全团队更好地进行合作;

(3)简化事件关联和事件统计系统的建立;

GB/T 36643-2018

2018年10月10日,我国正式发布威胁情报的国家标准《信息安全技术网络安全威胁信息格式规范》(GB/T 36643-2018) 这份国家标准适用于网络安全威胁信息供方和需方之间进行网络安全威胁信息的生成、共享和使用、网络安全威胁信息共享平台的建设和运营可参考使用。

信息来源:互联网整理