0、背景

最近一直在学习,总结Windows域的相关知识,这是一个大的领域,由于刚刚接触,比不了各位大神,抛转引玉,如有错误或不妥之处,烦请各位大佬不吝赐教。

域的权限体系

安全对象(Security Principals)

- 组:组、用户、计算机、服务的一个集合,可以包含任意客体一个或多个。

- 用户:域内的一个用户账号

- 计算机:域内的计算机

- 服务:域内的服务

特殊的组或者账号

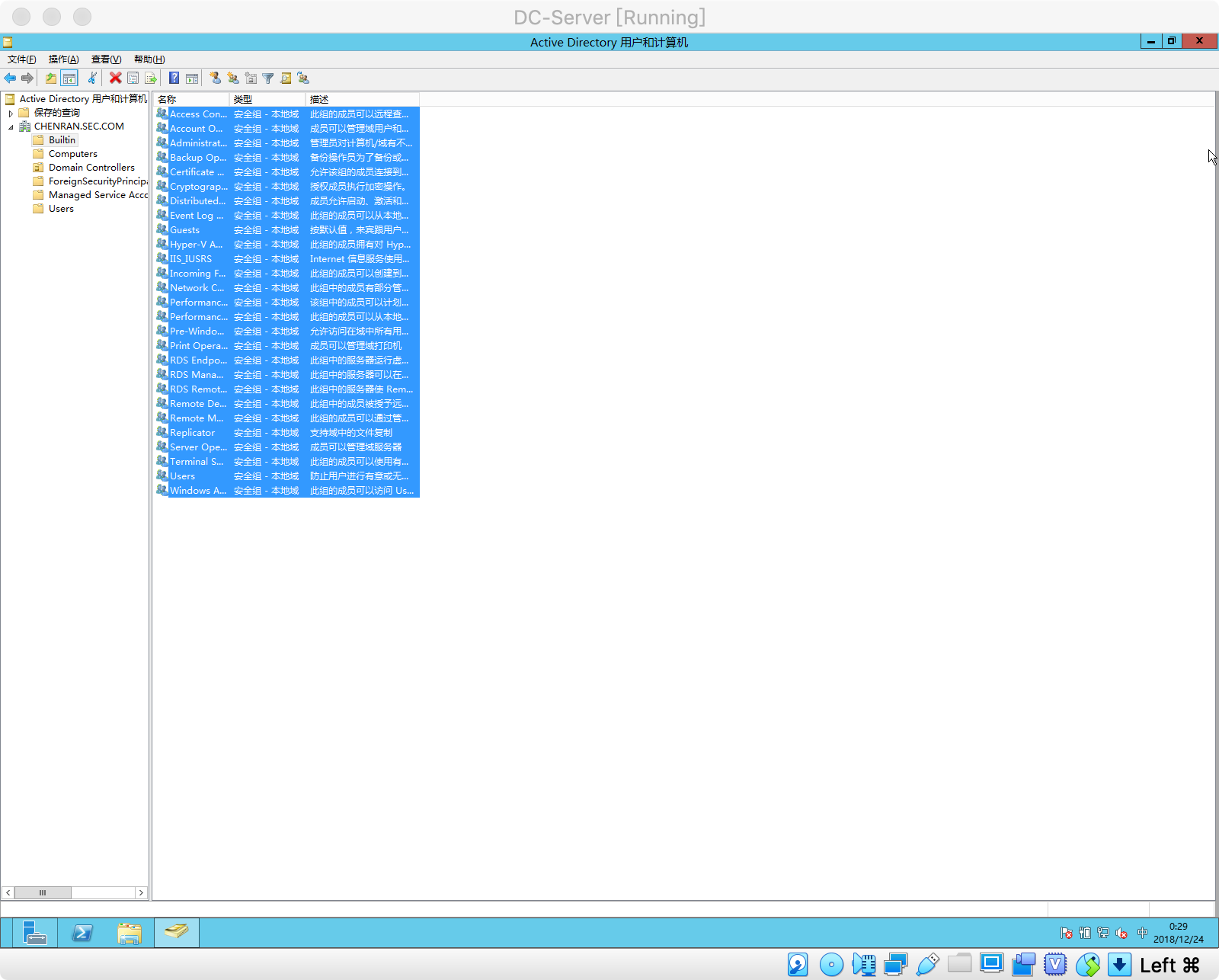

- builtin组:内置的一些组,里面很多组如果有member的话具有很大权限,例如IIS_IUSRS中的IUSR,这个导致IIS提权问题。

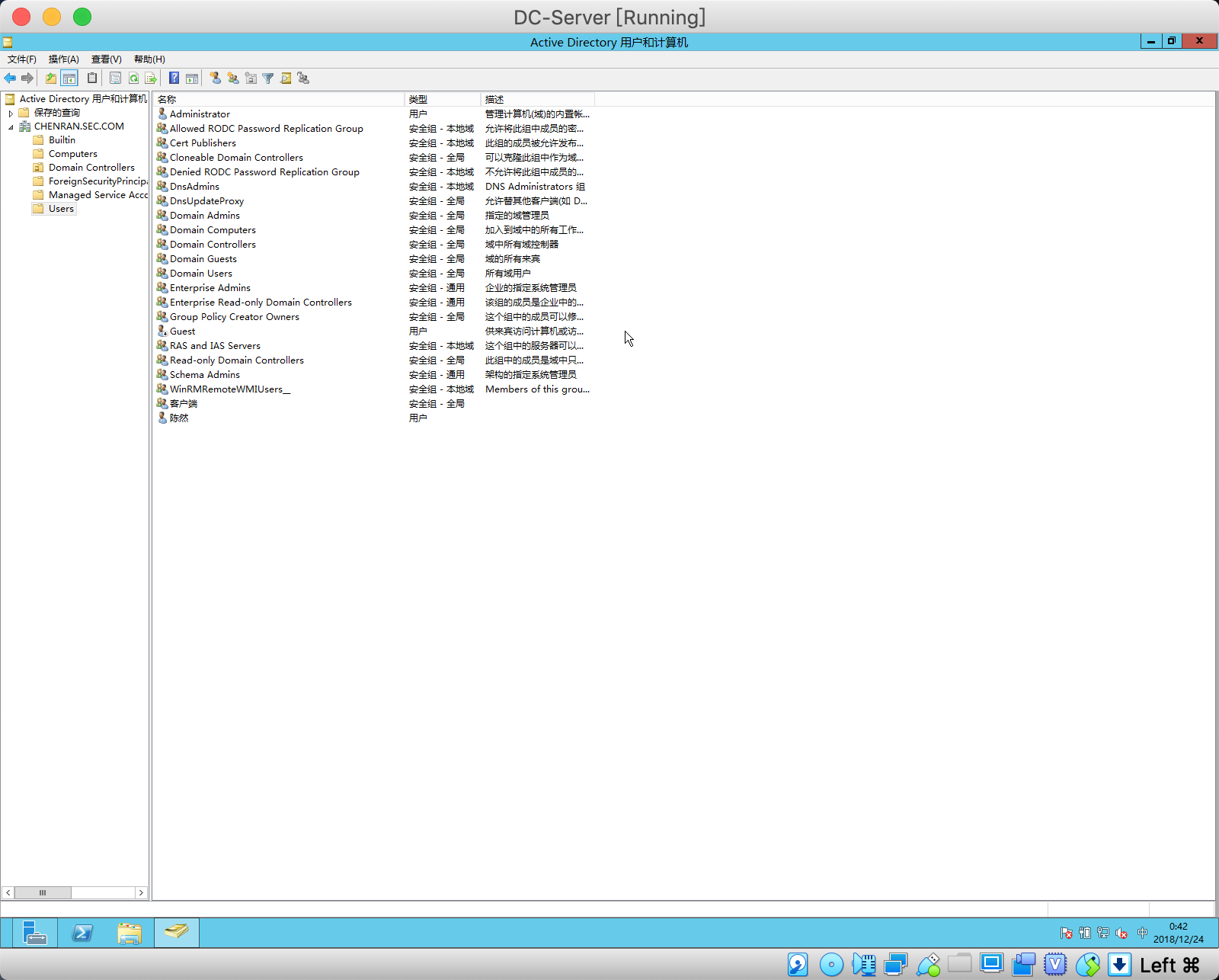

- computers组:域内的计算机

- DomainController组: Active Directory 域中的域控制器

- Users:用户和用户组,其中很多敏感的成员和组

- 安装应用创建的组:例如Microsoft Exchange Trusted Subsystem

DACL与DACE

- DACL是DACE的一个集合

- DACE是主体、客体、行为、权限的一条描述,例如A用户(主体)向 域(客体)中 增加一个用户(行为)拒绝(权限)

- 标识主体的是SID,唯一且不变,名字可以重置,但是sid不会改变,NT系统或域中唯一标识一个账户的字段

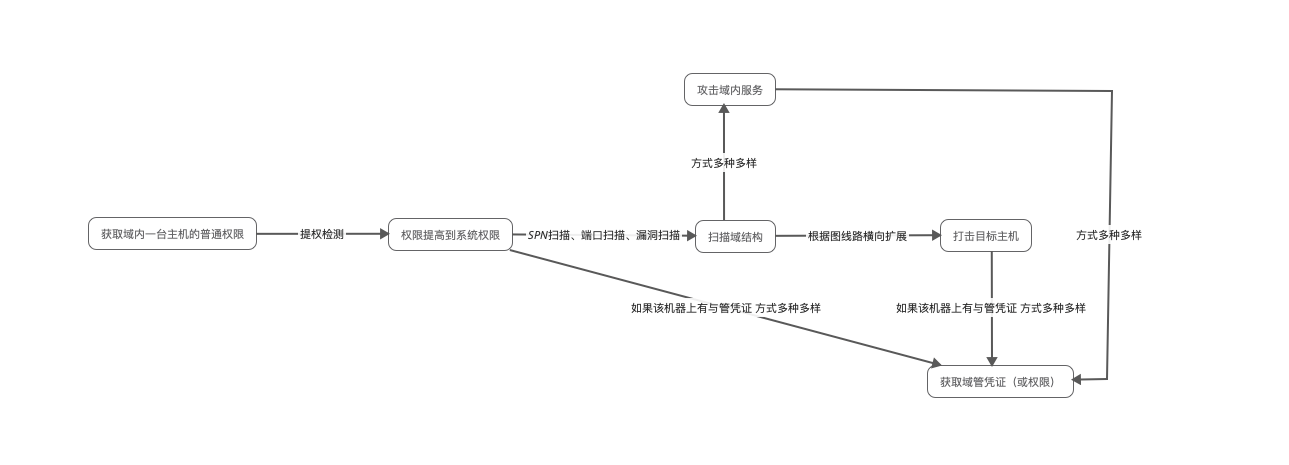

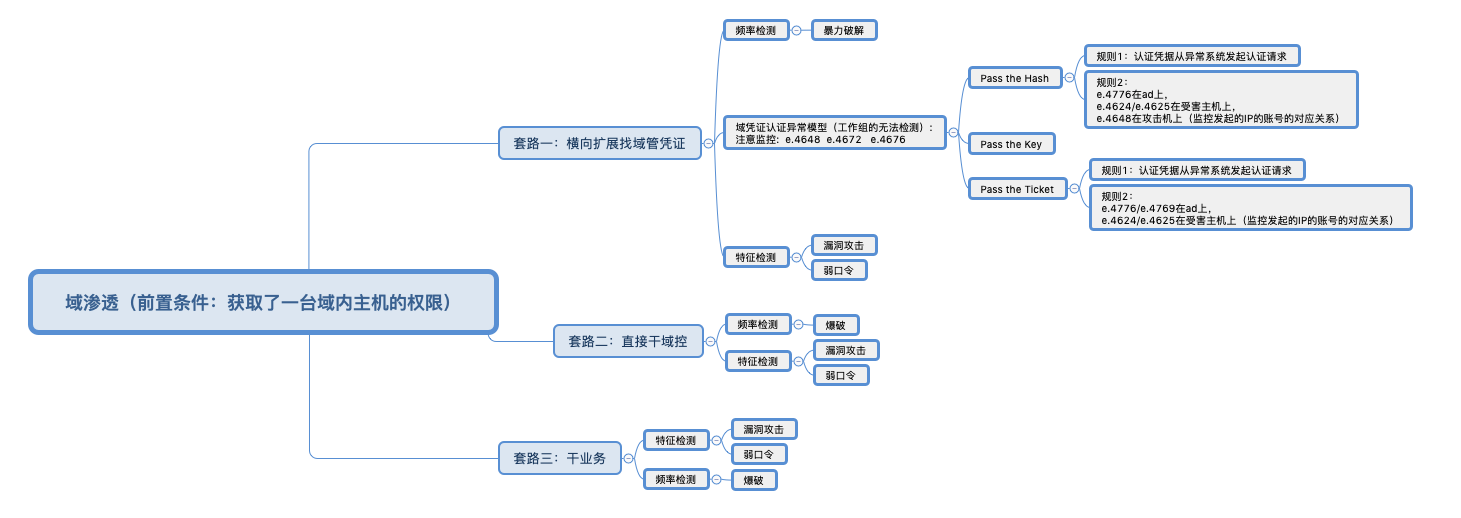

域渗透思路

私以为域渗透的核心是获取域控的权限,登录上去之后后去krbtgt的hash制作金票或者制作银票,从而获取整个与的控制权限。所以一开始介绍了与内的权限体系,我们渗透的主要目的也就是获取域控制器的权限。

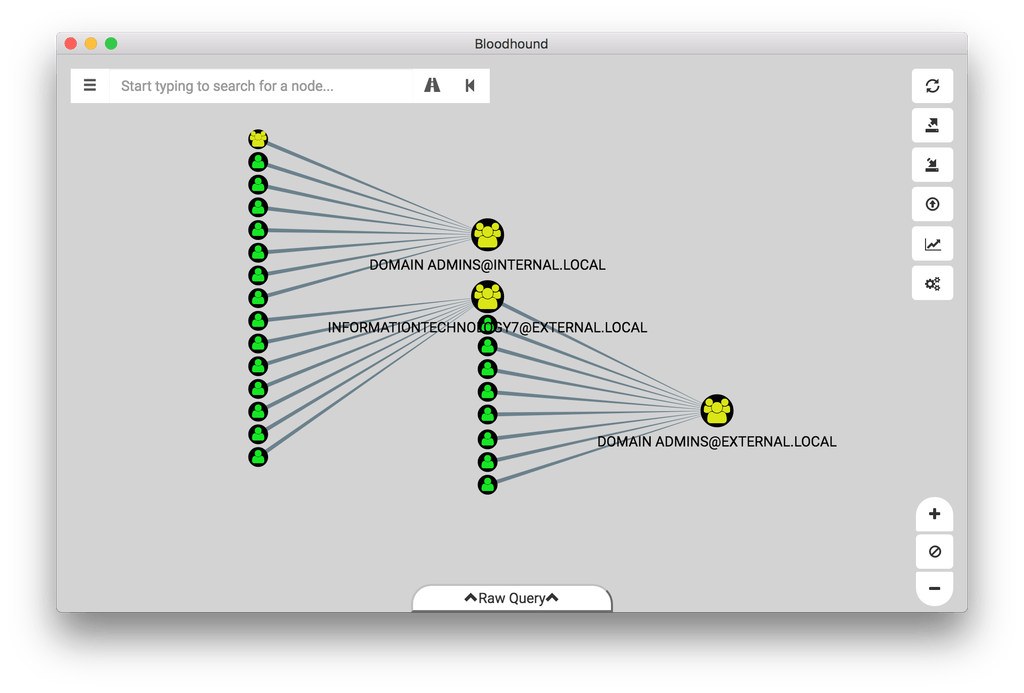

技术对抗之寻找分析域权限

#隆重介绍bloodhound,可以分析出多种高权限,例如写DACL的权限、域管权限、能够写Domain Admins组的权限等

https://www.freebuf.com/sectool/179002.html

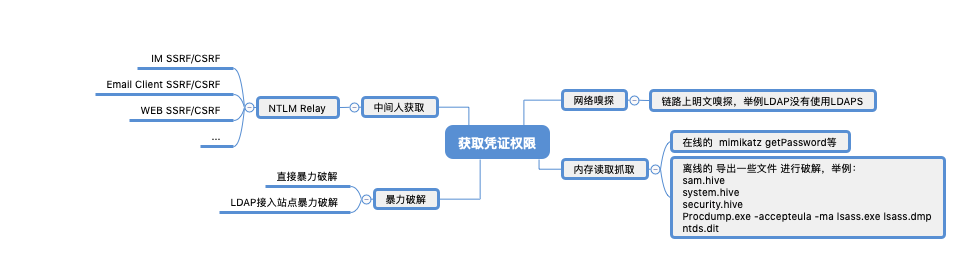

技术对抗之获取高权凭证

请学习mimikatz、getPassword、ProcDump等工具

技术对抗之利用凭证

请学习mimikatz、msf、psexec等工具