2017-2018-1 20155318 20155328《信息安全技术》实验四 木马及远程控制技术

实验目的

- 析网页木马的工作原理

- 解木马的植入过程

- 会编写简单的网页木马脚本

- 过分析监控信息实现手动删除木马

实验内容

-

1. 生成网页木马

-

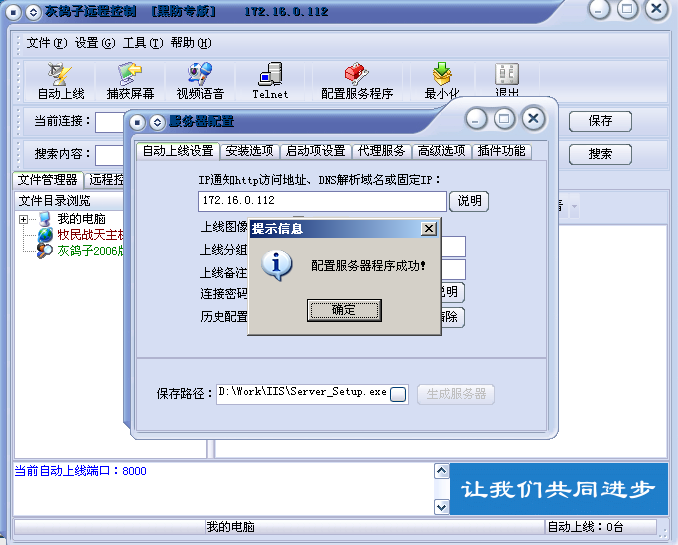

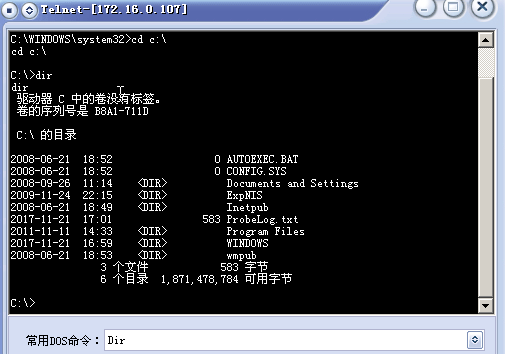

主机A首先通过Internet信息服务(IIS)管理器启动“木马网站” → 运行灰鸽子远程监控木马程序 → 生成木马的“服务器程序”

-

配置服务程序 → 服务器配置 → 自动上线设置“IP通知http访问地址、DNS解析域名或固定IP”文本框中输入本机IP地址 → 编写生成网页木马的脚本,植入木马

-

2. 木马的植入

-

主机B启动文件监控-启动协议分析器捕获数据包- 启动IE浏览器,访问“http://主机A的IP地址”。

-

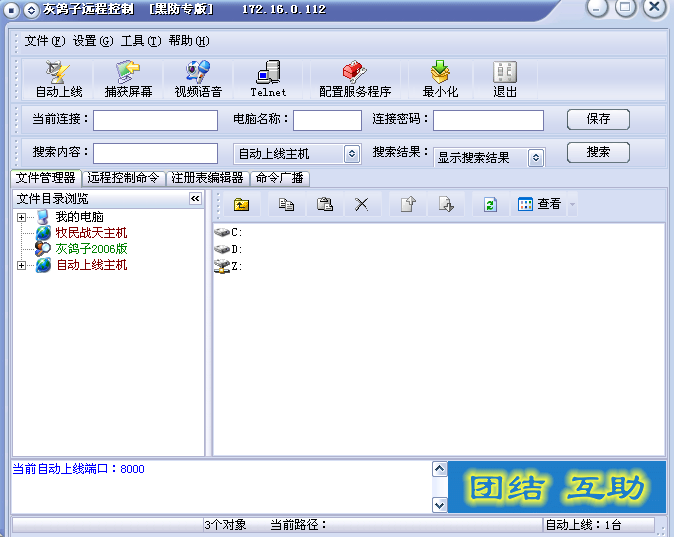

主机A等待“灰鸽子远程控制”程序主界面的“文件管理器”属性页中“文件目录浏览”树中出现“自动上线主机”时通知主机B。

-

主机B查看“进程监控”、“服务监控”、“文件监控”和“端口监控”所捕获到的信息。

-

3-1 文件管理

-

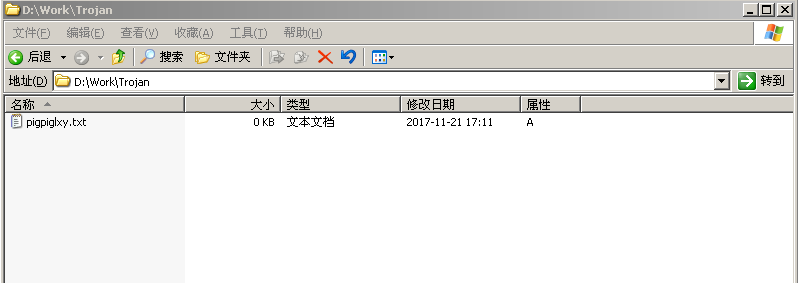

主机B在目录“D:WorkTrojan”下建立一个文本文件,并命名为“Test.txt”。

-

主机A操作“灰鸽子远程控制”程序来对主机B进行文件管理(对该文件进行重命名)在主机B上观察文件操作的结果。

-

3-2 系统信息查看

-

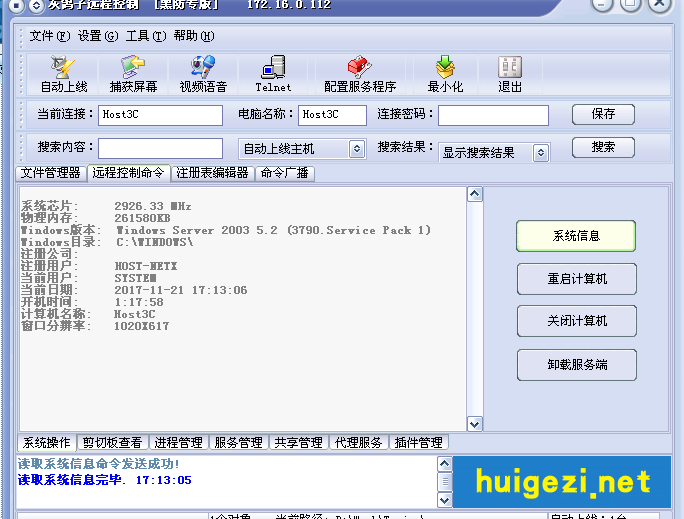

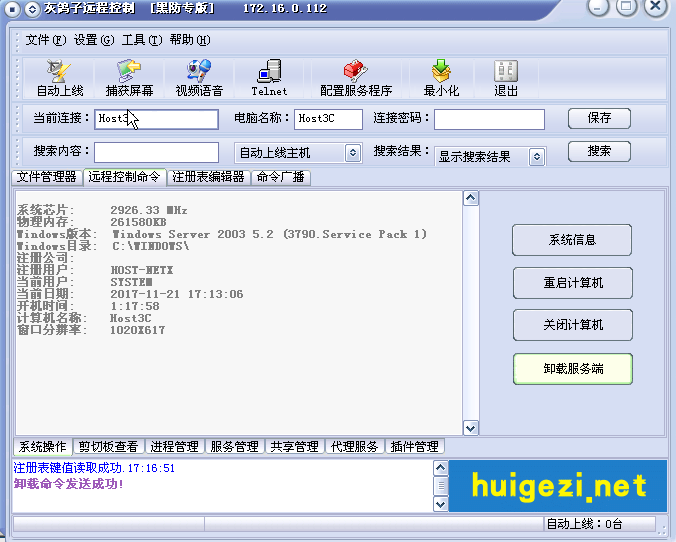

主机A操作“灰鸽子远程控制”程序查看主机B的操作系统信息

-

主机A查看的操作系统信息

-

主机B电脑上查询的系统信息

-

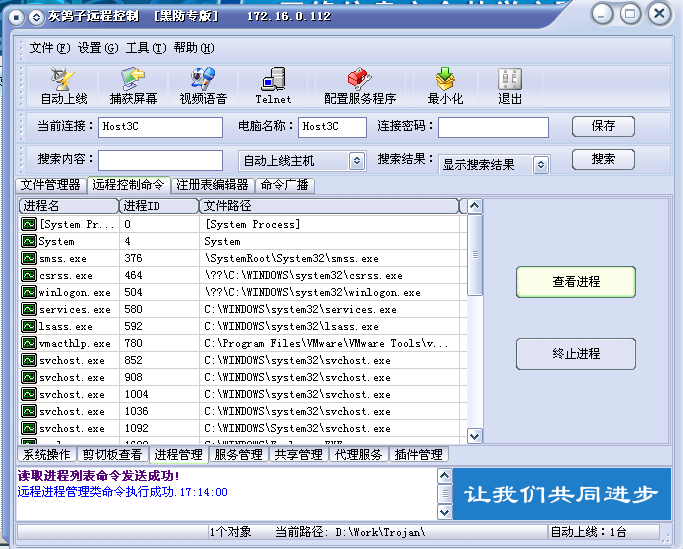

3-3 进程查看

-

主机A操作“灰鸽子远程控制”程序对主机B启动的进程进行查看。

-

主机B查看“进程监控”|“进程视图”枚举出的当前系统运行的进程,并和主机A的查看结果相同

-

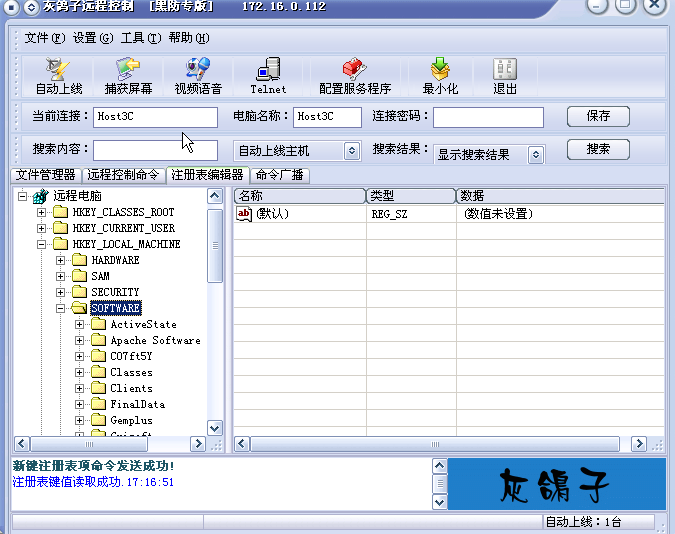

3-4 注册表管理

-

主机A单击“注册表编辑器”属性页,在左侧树状控件中“远程主机”(主机B)注册表的“HKEY_LOCAL_MACHINESoftware” 键下,创建新的注册表项;对新创建的注册表项进行重命名等修改操作;删除新创建的注册表项,主机B查看相应注册表项。

-

3-5 捕获屏幕

主机A通过使用“灰鸽子远程控制”捕获主机B屏幕 -

4. 木马的删除

-

自动删除:主机A通过使用“灰鸽子远程控制”程序卸载木马的“服务器”程序。

-

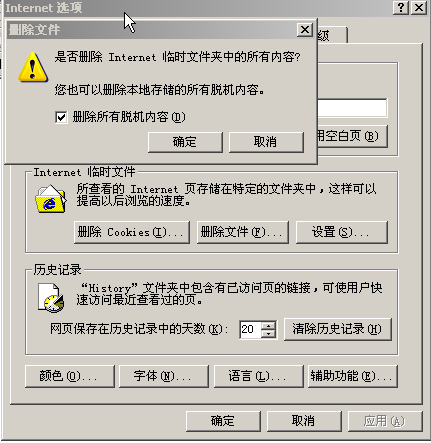

手动删除

-

主机B启动IE浏览器,单击菜单栏“工具”|“Internet 选项”,弹出“Internet 选项”配置对话框,单击“删除文件”按钮,在弹出的“删除文件”对话框中,选中“删除所有脱机内容”复选框,单击“确定”按钮直到完成。

-

双击“我的电脑”,在浏览器中单击“工具”|“文件夹选项”菜单项,单击“查看”属性页,选中“显示所有文件和文件夹”,并将“隐藏受保护的操作系统文件”复选框置为不选中状态,单击“确定”按钮。

-

关闭已打开的Web页,启动“Windows 任务管理器”。单击“进程”属性页,在“映像名称”中选中所有“IEXPLORE.EXE”进程,单击“结束进程”按钮。

-

删除“C:WidnowsHacker.com.cn.ini”文件。

-

启动“服务”管理器。选中右侧详细列表中的“Windows XP Vista”条目,单击右键,在弹出菜单中选中“属性”菜单项,在弹出的对话框中,将“启动类型”改为“禁用”,单击“确定”按钮。

-

启动注册表编辑器,删除“HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWindows XP Vista”节点。

-

重新启动计算机。

-

主机A打开查看自动上线主机,已经不存在了。

思考问题

- 1.列举出几种不同的木马植入方法。

- 通过网页的植入。

- 通过程序的下载进行植入。

- 通过破解防火墙,指定IP进行攻击的植入

- 把木马文件转换为图片格式

- 利用WinRar制作成自释放文件

- 基于DLL和远程线程插入的木马植入技术

- 利用共享和Autorun文件

- 2.列举出几种不同的木马防范方法。

- 安装杀毒软件和个人防火墙,并及时升级。

- 把个人防火墙设置好安全等级,防止未知程序向外传送数据。

- 不要执行任何来历不明的软件

- 不要随意打开邮件附件。

- 重新选择新的客户端软件 。

- 将资源管理器配置成始终显示扩展名

- 尽量少用共享文件夹

- 经常升级系统和更新病毒库

- 非必要的网站插件不要安装

- 运行反木马实时监控程序