一、SQL注入

拼接字符串导致sql注入漏洞的原理:利用的是程序中拼接字符串的单双引号,传参的时候让select查询语句where后面的条件总为真,就能获取

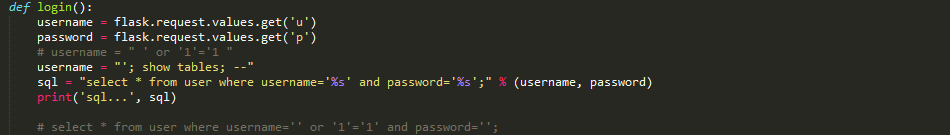

全表信息,MySQL有个user表是存储所有用户和密码的,如果可以sql注入,那么你的数据库的所有数据都是可以被查询到的,看下面这段代码

username 传参如果是" ' or '1'='1 ",如果程序中%s是加了单引号的那么最终的拼接结果就是select * from user where username =' ' or '1'='1' and

passwd = ' '; '1' = '1'条件总为真,所以这样写程序就存在sql注入的漏洞。现在基本上所有的框架底层都是防sql注入的

另外一种SQL注入的方式,username传入"'; show tables; --",SQL就拼接成select * from user where username=' '; show tables;-- and password=XXX

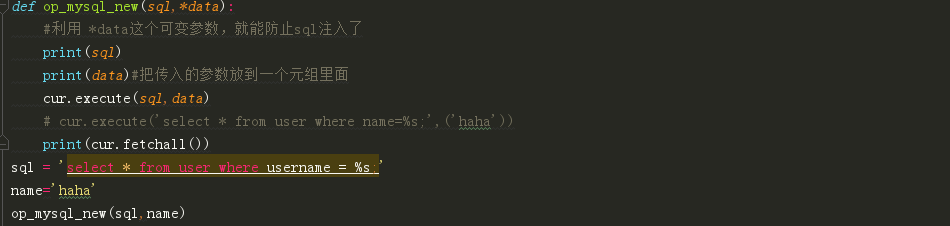

第一个种防止sql注入的写法

第二种防止sql注入的写法

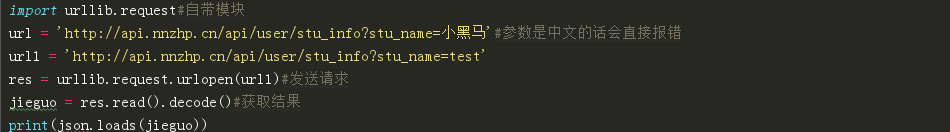

二、urllib

urllib提供了一系列用于操作URL的功能。urllib的request模块可以非常方便地抓取URL内容,也就是发送一个GET请求到指定的页面,然后返回

HTTP的响应,如果url中参数值是中文的话会直接报错

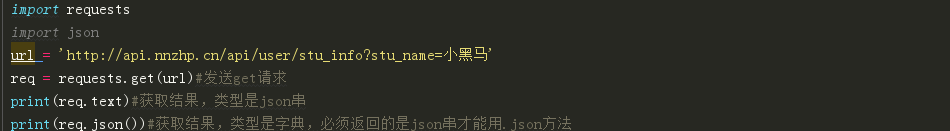

三、Requests 是用Python语言编写,基于 urllib,采用 Apache2 Licensed 开源协议的 HTTP 库。它比 urllib 更加方便,可以节约我们大量的工

作,完全满足 HTTP 测试需求

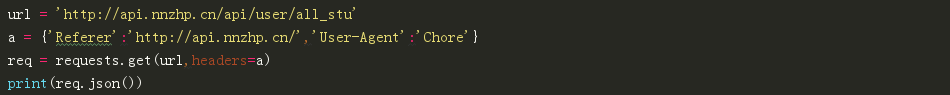

1)发送get请求

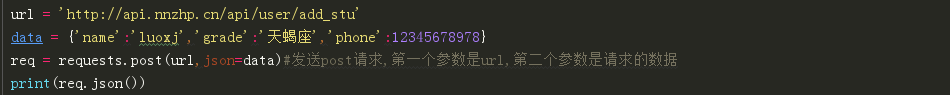

2)发送post请求

3)入参是json类型

4)添加cookie

5)添加header

6)上传文件

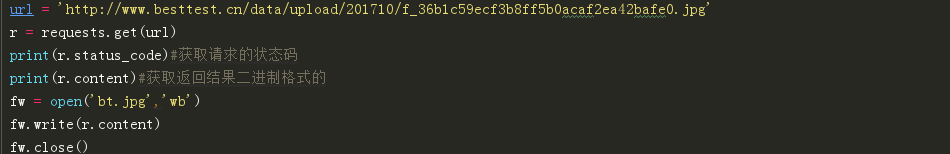

7)下载文件

8)爬虫网页保存成html

四、excel操作

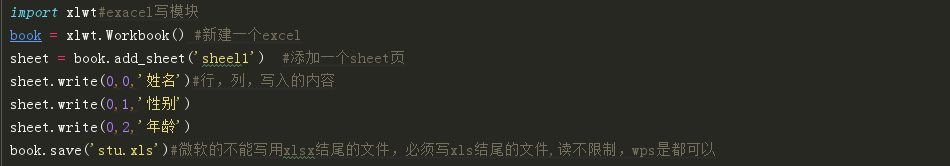

1)写入excel,使用xlwt模块

循环写

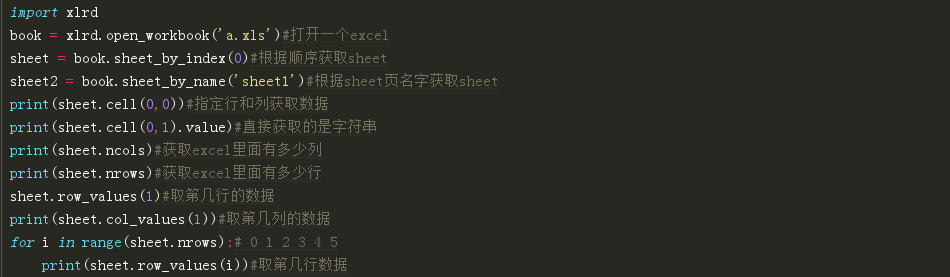

2)读取excel,使用xlrd模块

3)修改excel,使用xlutils模块