学习总结

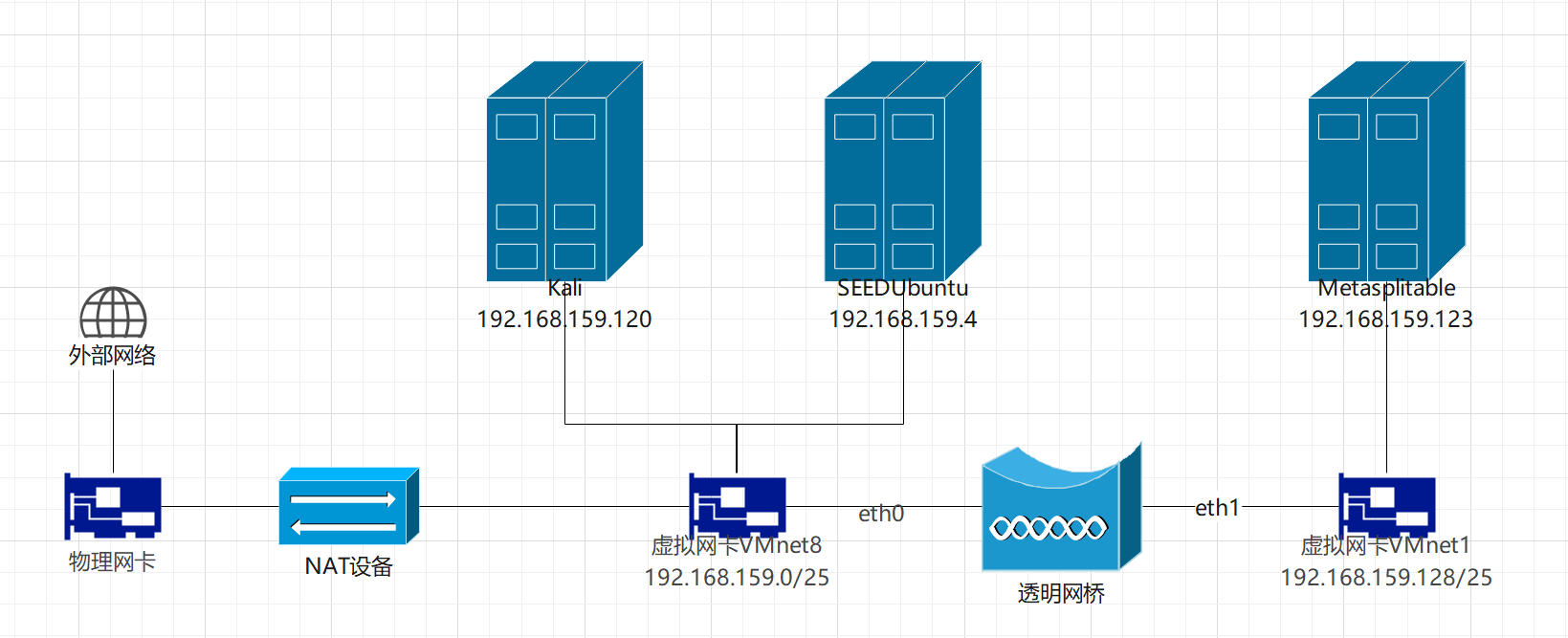

一个基础的网络攻防实验环境包括以下部分:

- 靶机:包含系统和应用程序漏洞,作为被攻击的目标。

- 攻击机:安装有一些专用的攻击软件,可以对别的主机进行网络攻击。

- 攻击检测、分析与防御平台:可以对网路的流量进行分析,达到攻击检测与防御的功能。

- 网络连接:通过网络将靶机、攻击机和平台连接在一起。

网络拓扑图如下:

实验过程

环境搭建

攻击机kali的搭建

打开kali的官网,点击DOWNLOAD。

选择Virtual Machines。

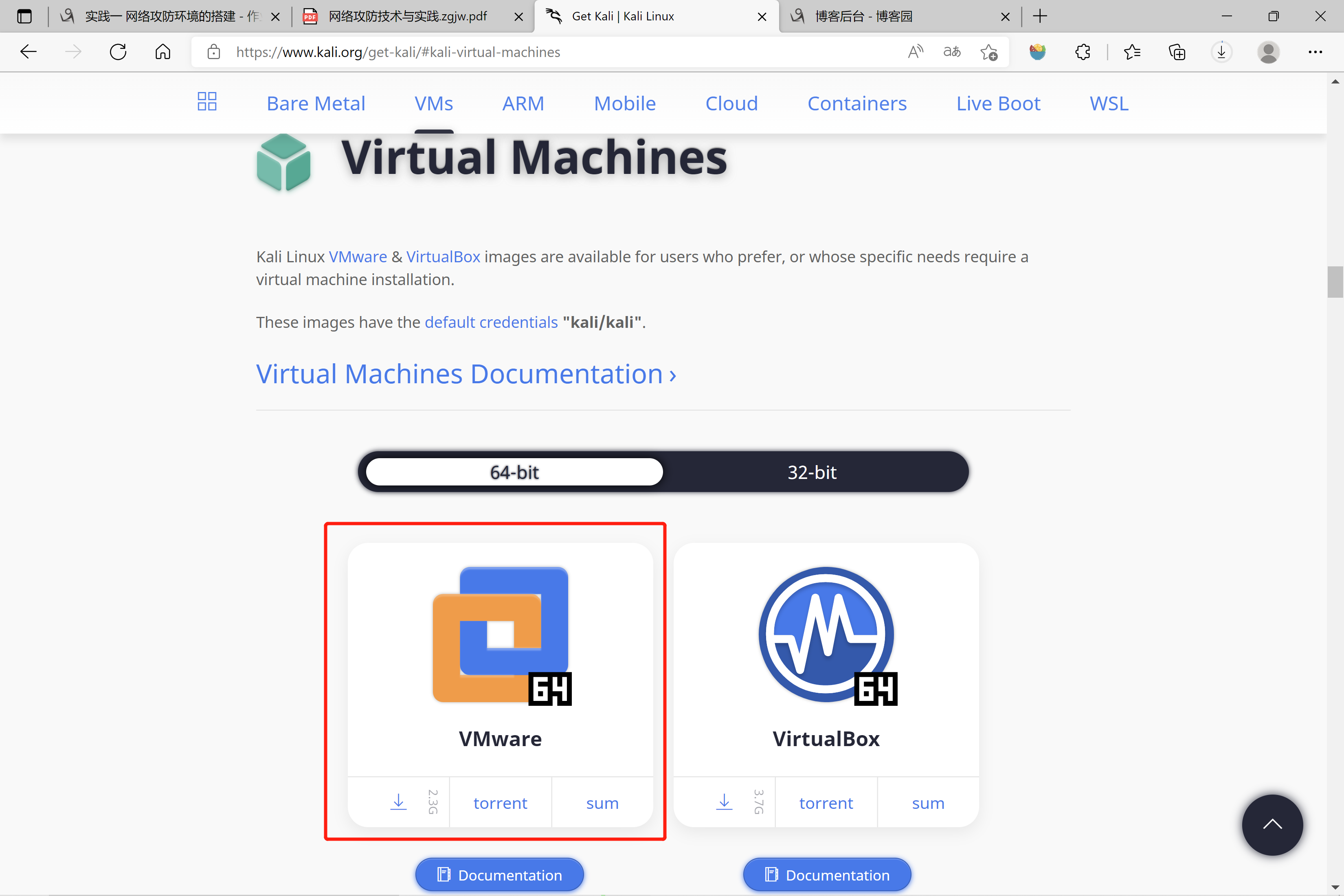

选择64bit的VMware。

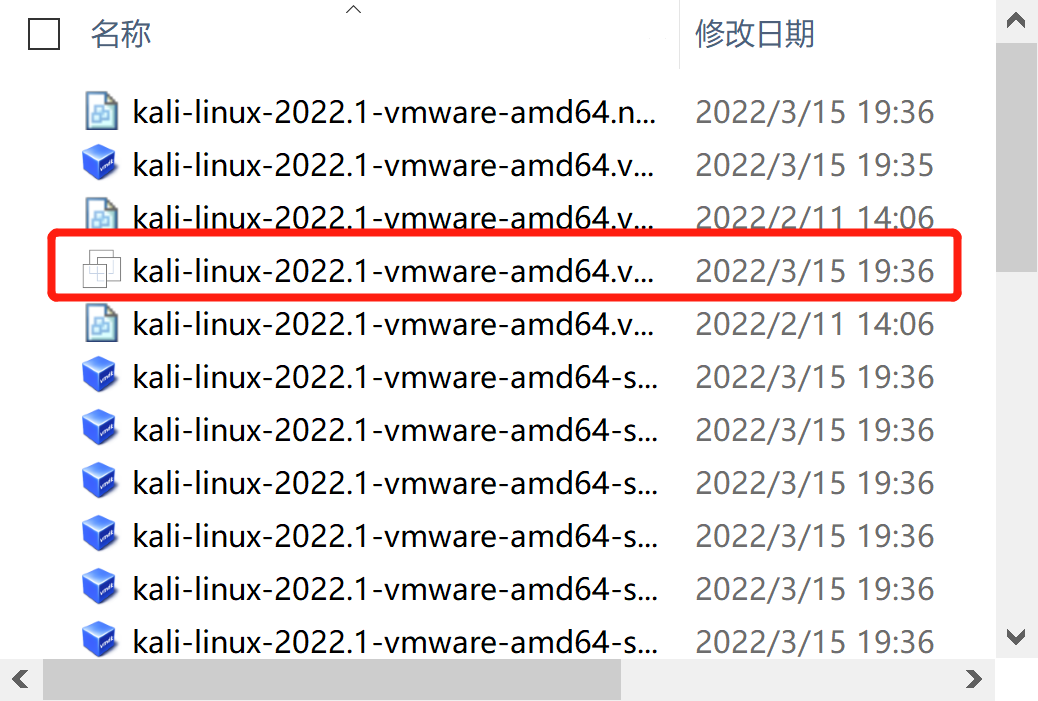

下载完成后解压文件,这是已经配置好的kali虚拟机,点击后缀为vmx的文件即可。

靶机Metasploitable的搭建

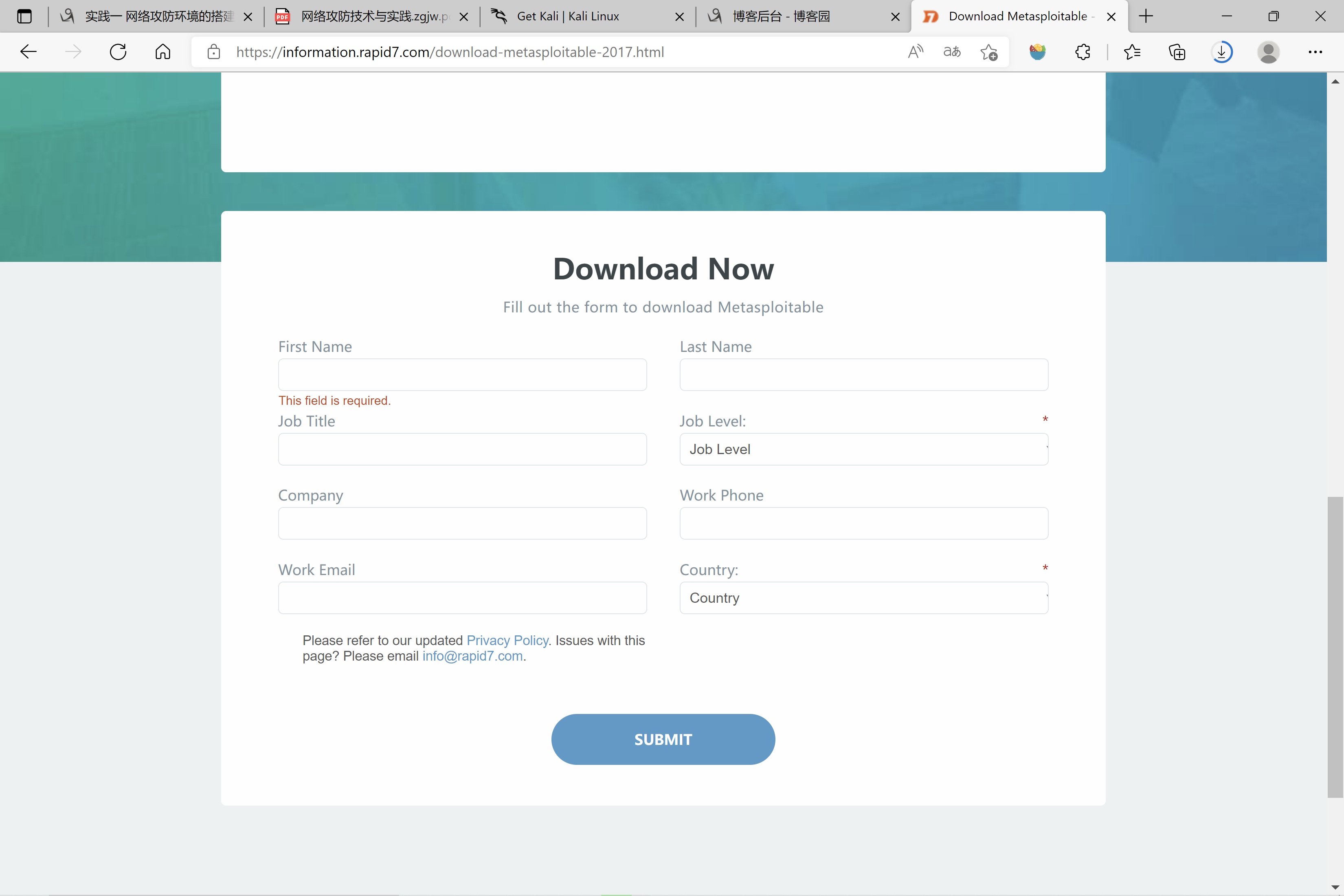

Metasploitable是Rapid7 Metasploit团队搭建的,去Rapid7官网找Metasploitable下载即可。

先填写一下基本信息获取下载资格。

点击下载即可。

与kali安装同理,解压后点击后缀为vmx的文件即可。

SEEDUbuntu搭建

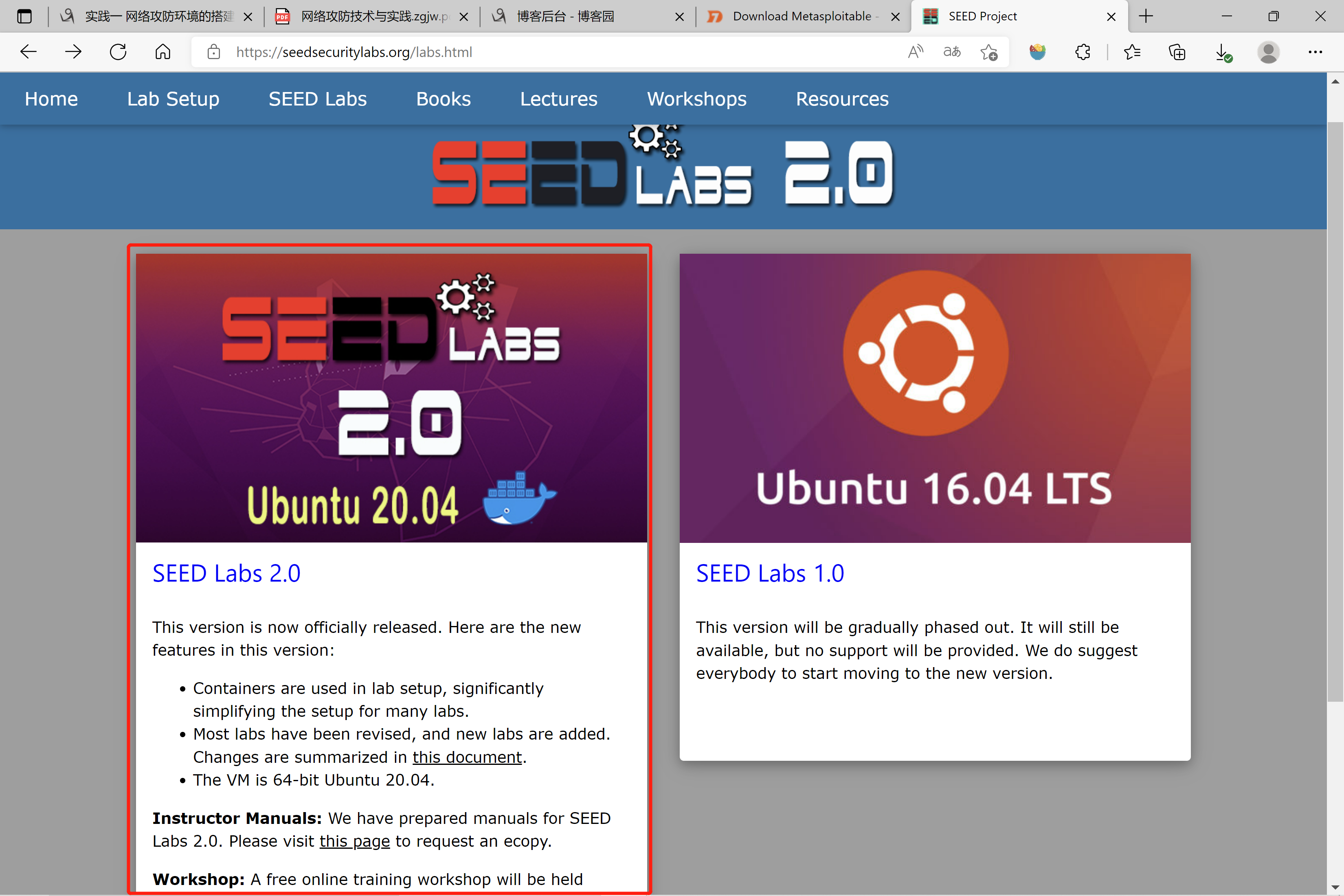

打开SEED lab官网,点击SEED labs

选择SEED Labs 2.0

选择System Security

这里选上下都可

选择SEEDUbuntu-16.04 VM

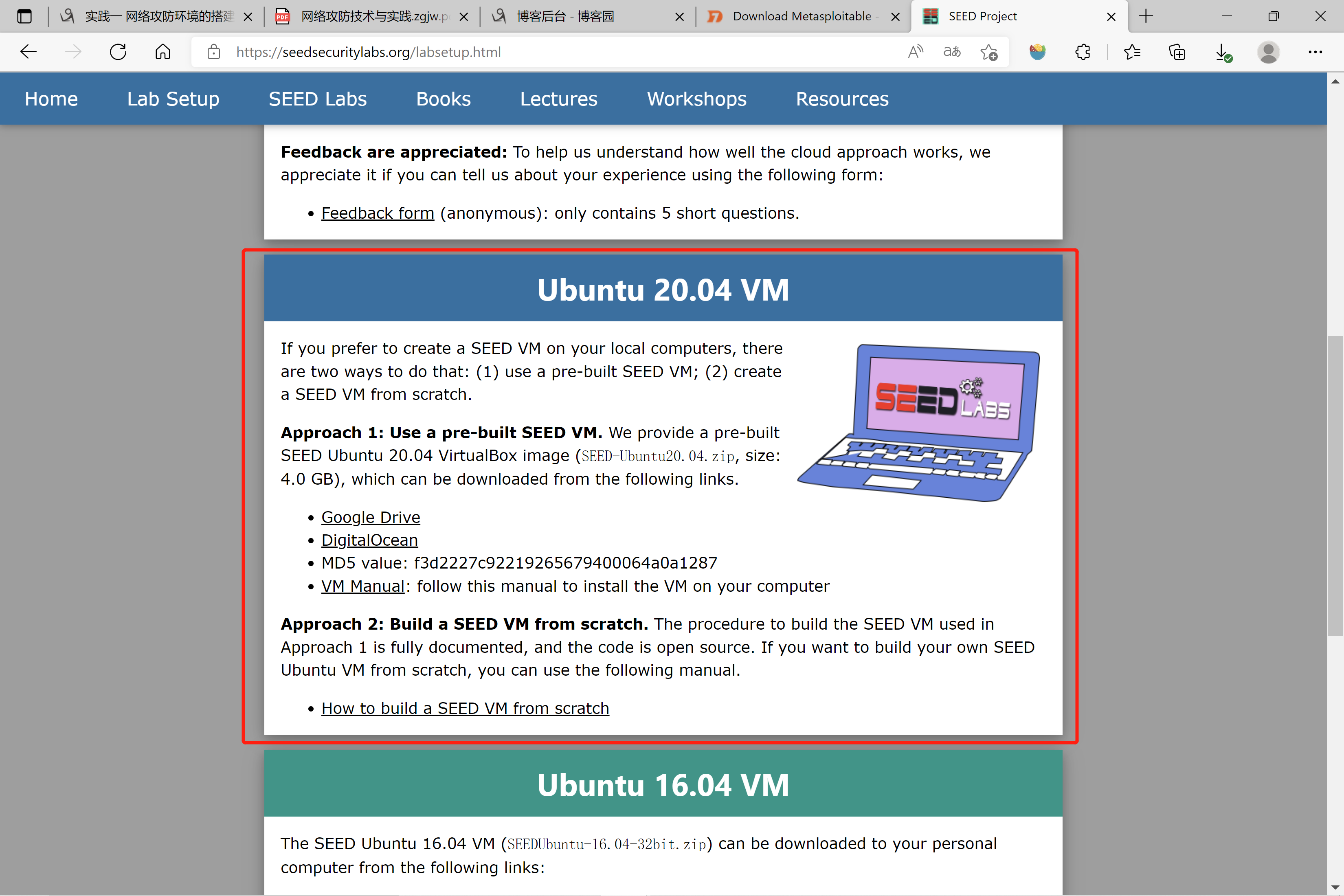

然后选择想要的对应版本下载即可

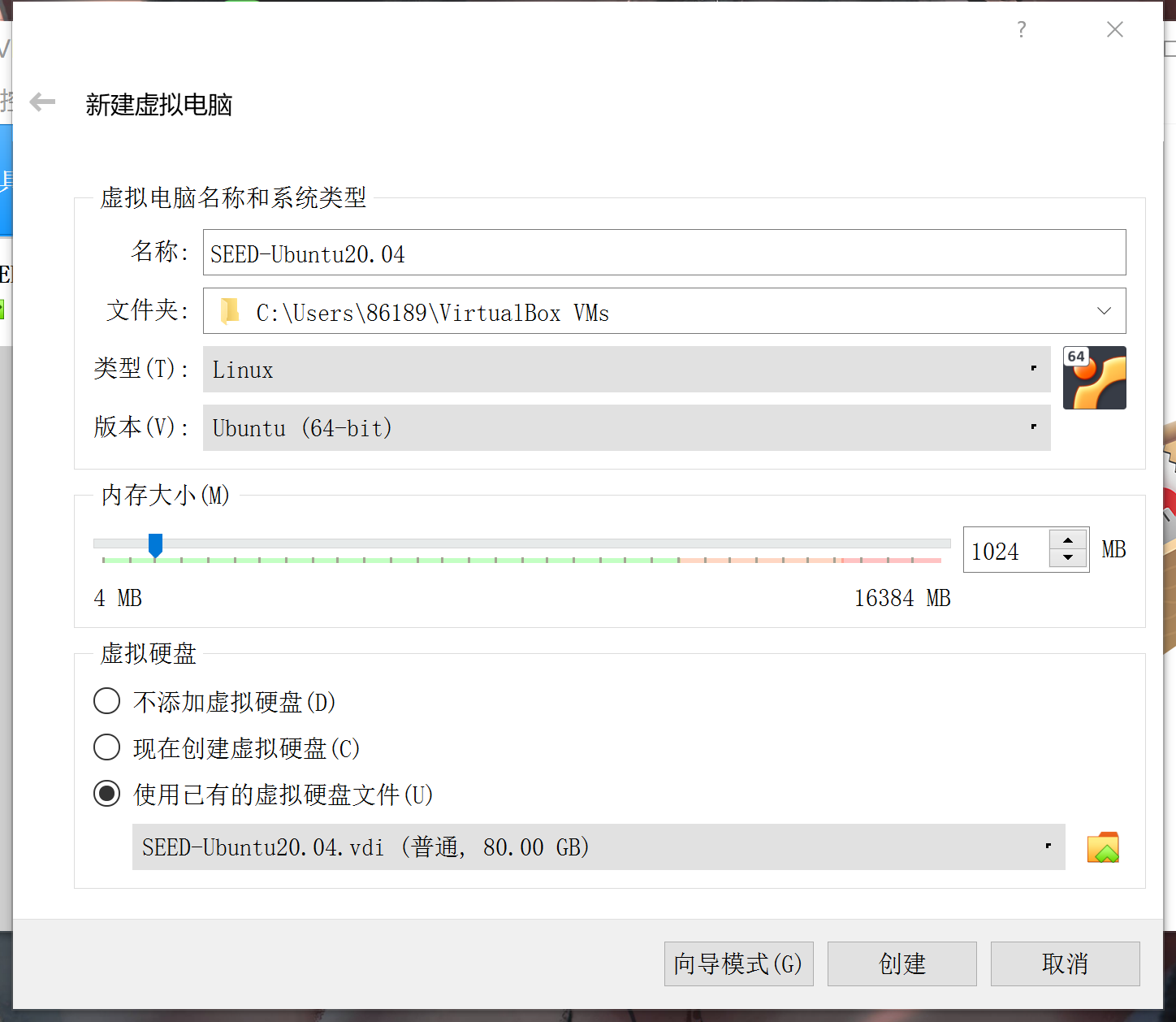

这里下载的是VirtualBox的虚拟机,我们解压之后使用VirtualBox创建一个新的虚拟机,选择对应的文件即可。

密网网关Honeywall搭建

Honeywall官网下载报错误码523,那就使用老师的资源即可。

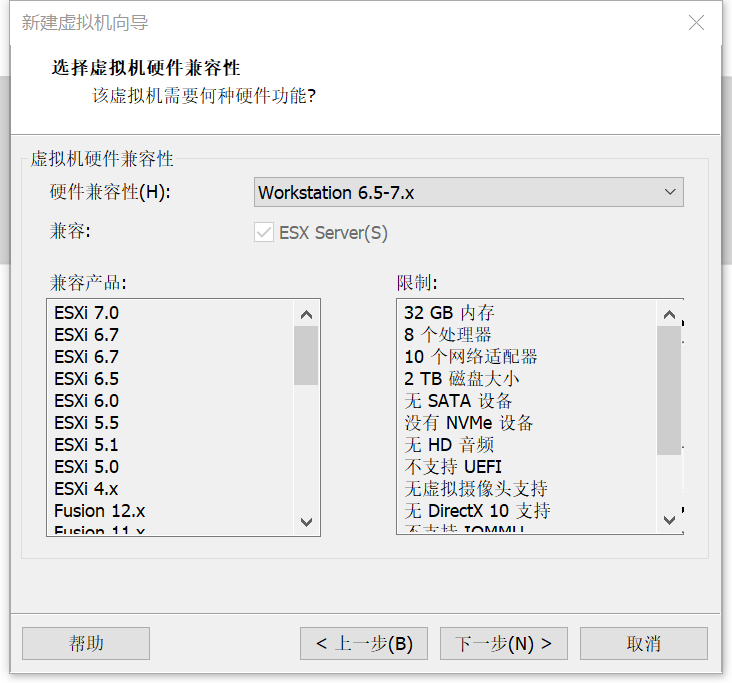

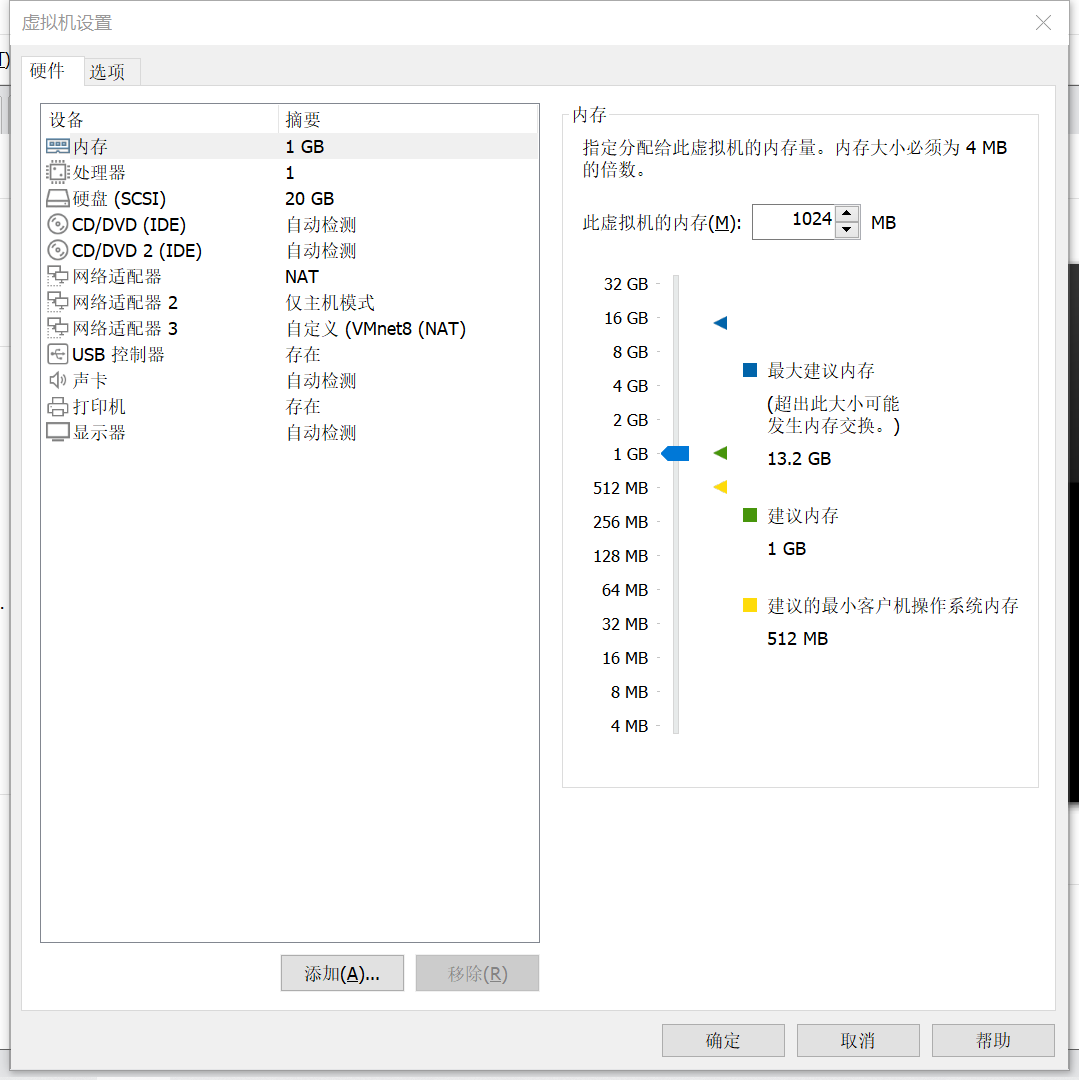

在VMware中新建虚拟机,因镜像较老硬件兼容性选择低点

选择稍后安装空白硬盘

路径和名字之类的自己定义,其他的使用默认的即可。

环境配置

靶机Metasploitable配置

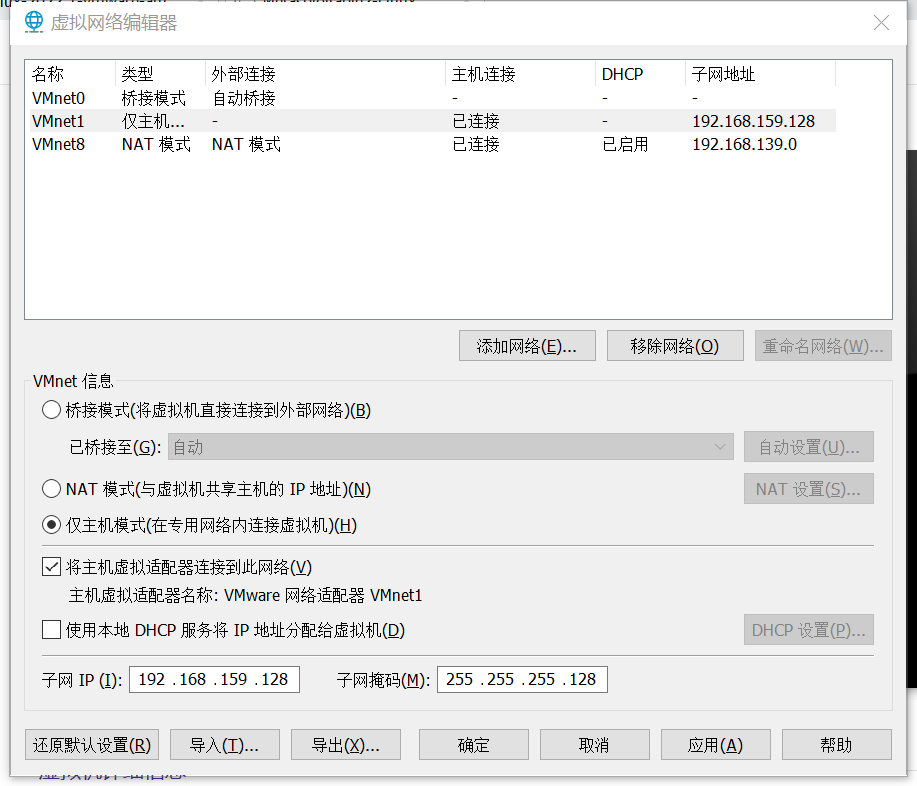

打开VMware,编辑网络虚拟器,修改仅主机模式下的ip和子网掩码,并关闭DHCP服务。

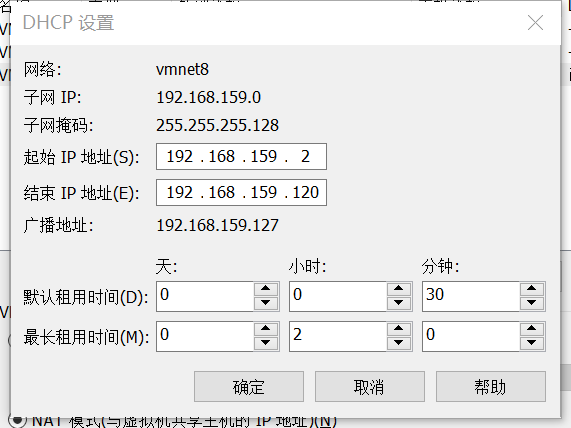

修改NAT模式下的ip和子网掩码。

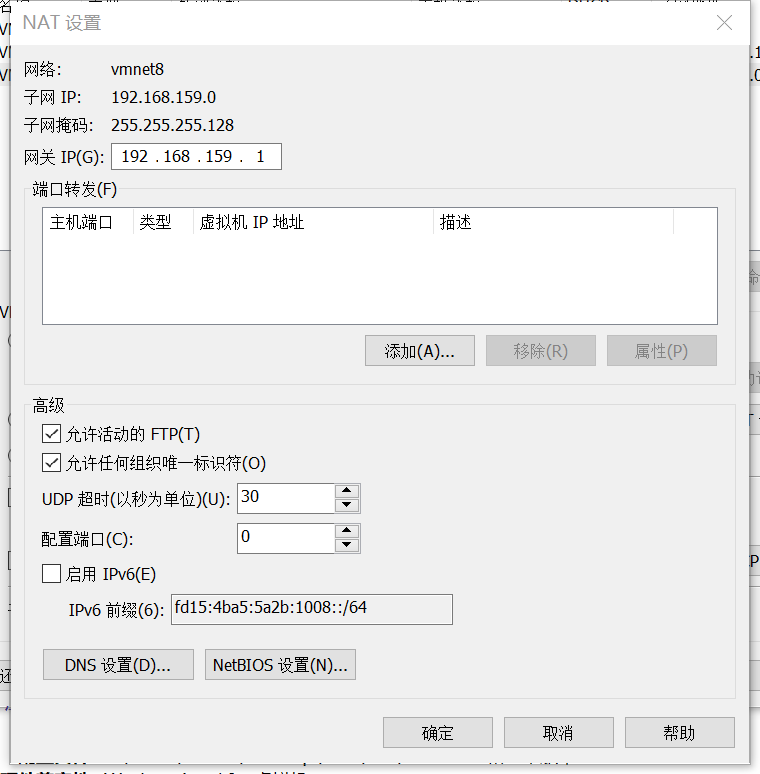

修改NAT设置中的网关ip。

修改DHCP中的IP地址范围。

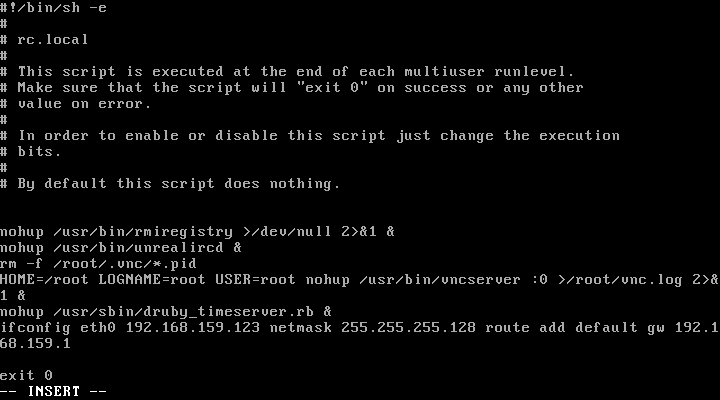

开启靶机Metasploitable,用户名和密码皆为msfadmin,使用命令编辑网络设置

sudo vim /etc/rc.local

在最后一行加上ip、子网掩码等信息

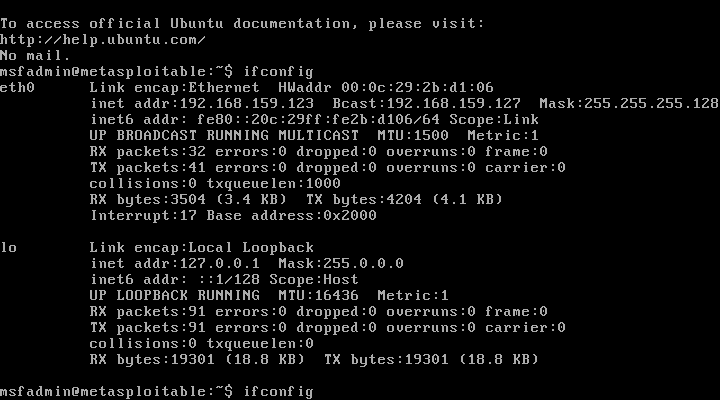

使用命令重启机器并查看网络情况

sudo reboot

ifconfig

可以看到ip、子网掩码等信息已经设置成功。

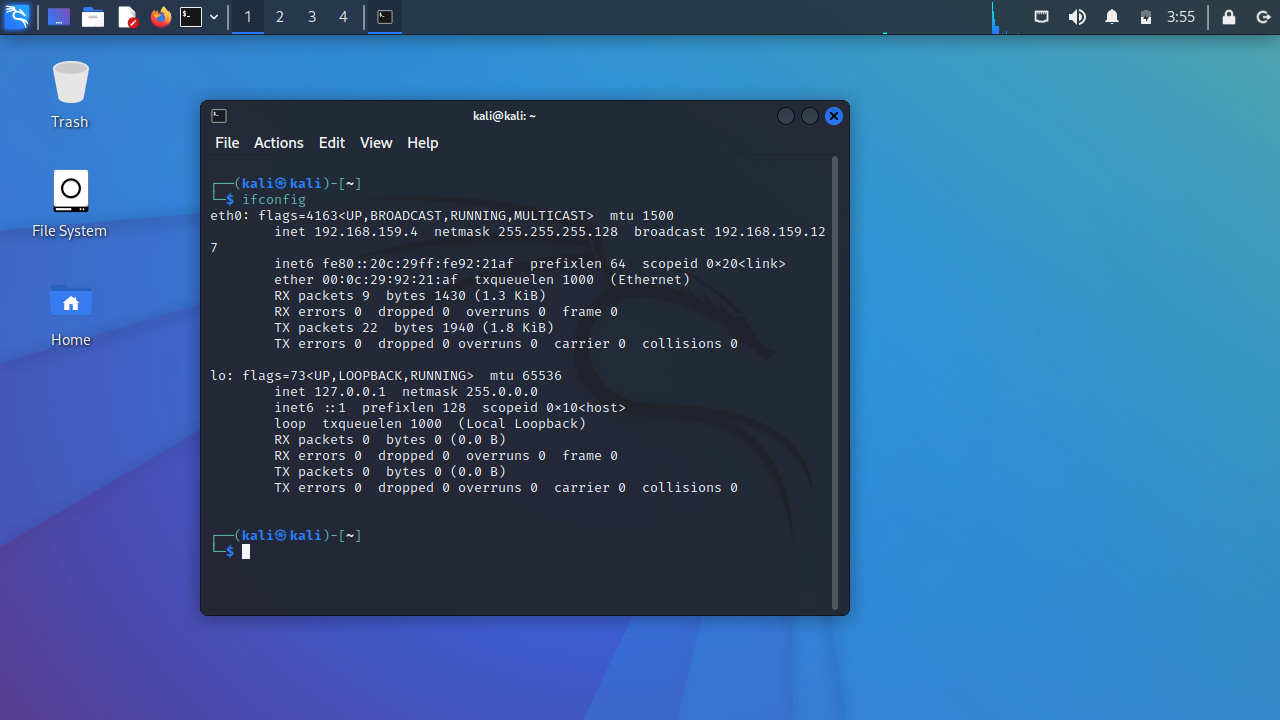

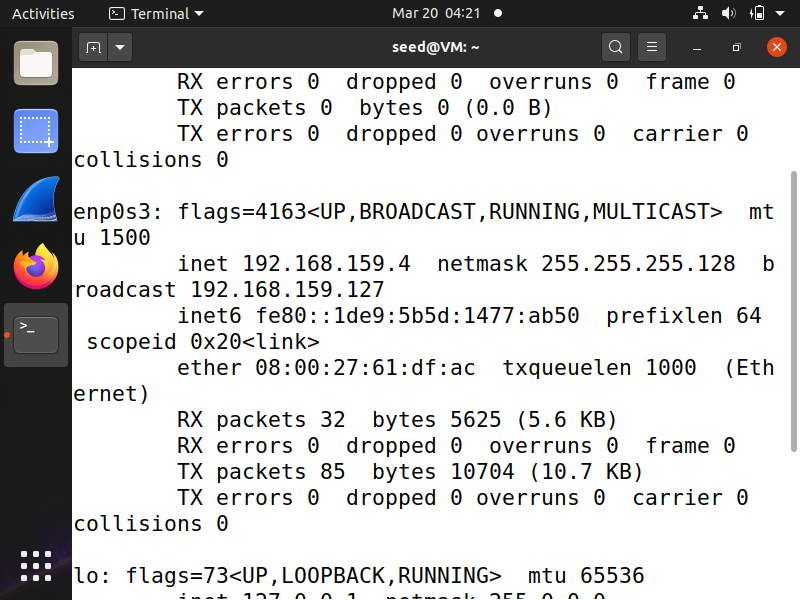

kali配置

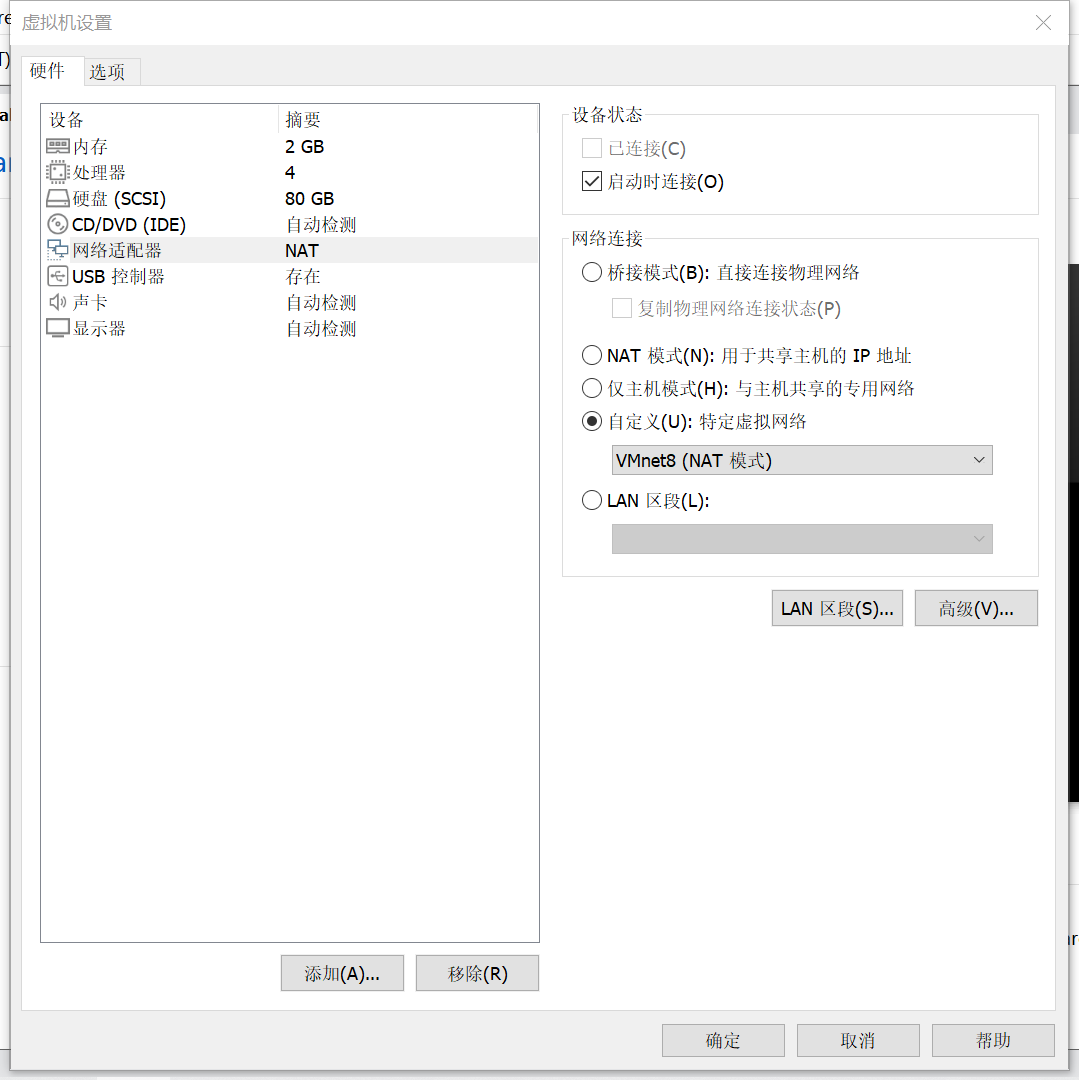

在虚拟机->网络适配器中选择NMnet8(NAT模式)

开启kali虚拟机,用户名和密码为kali,使用命令查看ip

ifconfig

可以看到攻击机kali的网段在之前设置的DHCP的范围中。

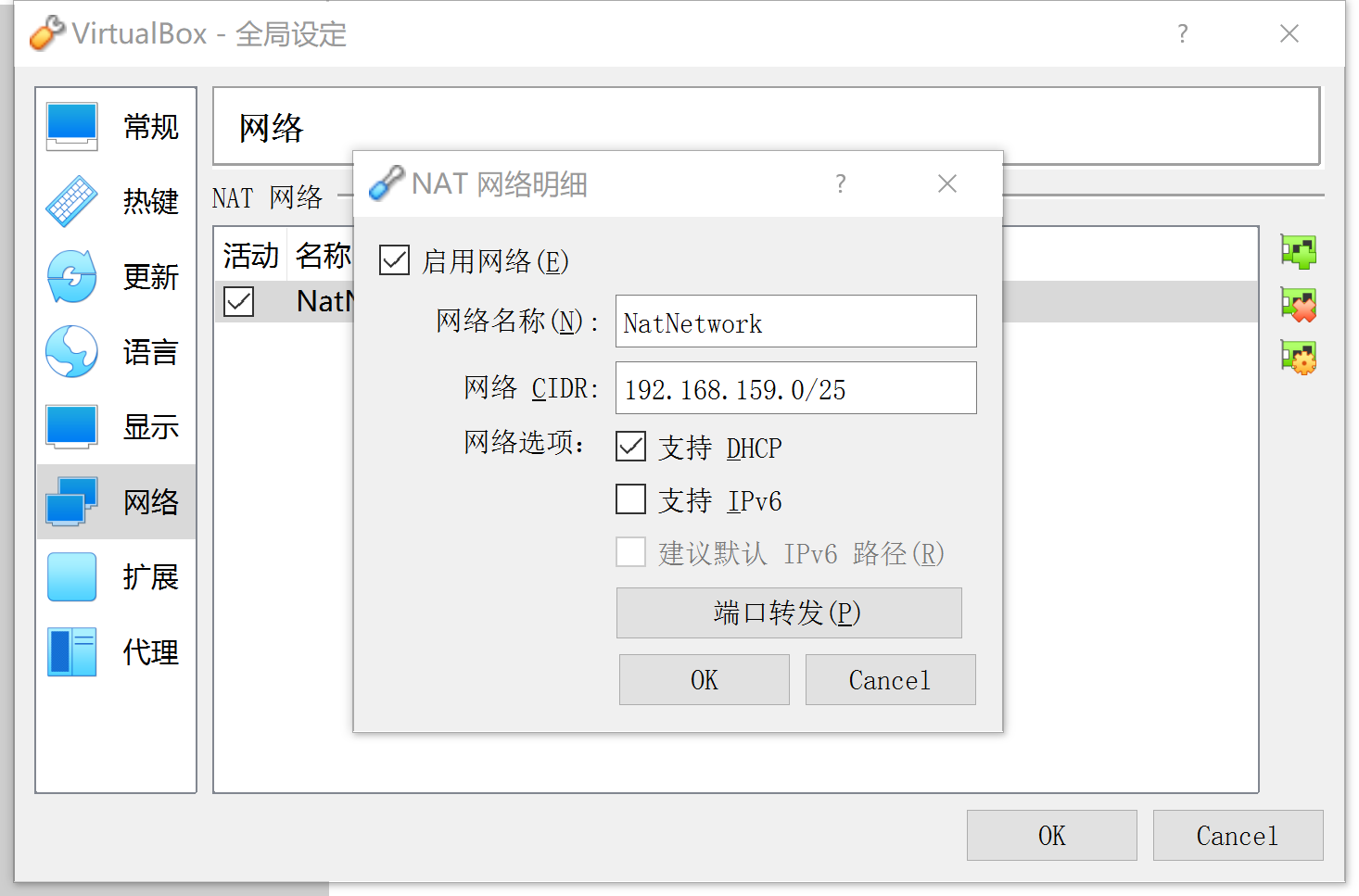

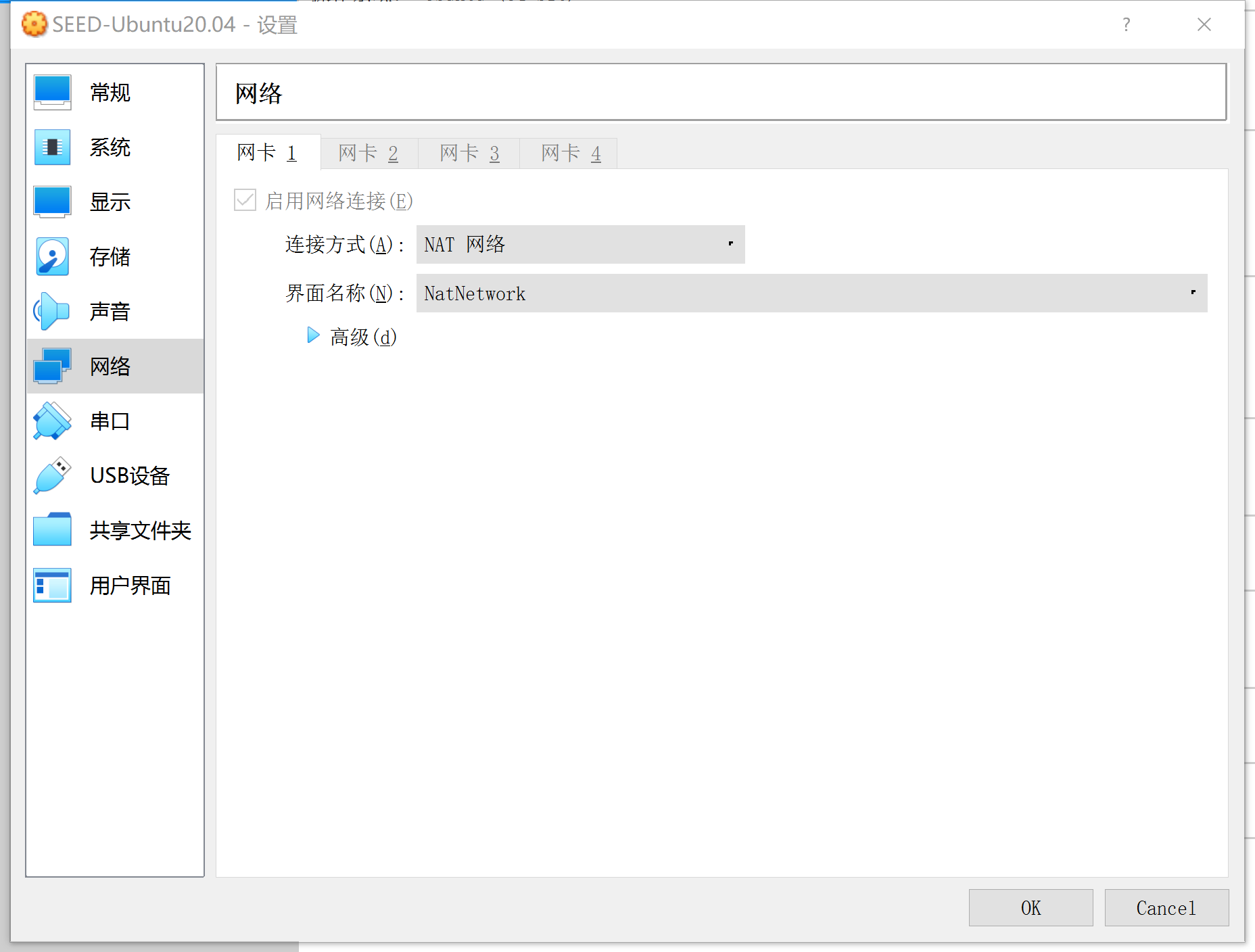

SEEDUbuntu配置

SEED ubuntu这里是用virtualbox安装的,更改ip地址的话可以在全局设定中增加想要的IP地址

然后在网络中将连接方式改为我们刚刚新增的网络

开启SEEDUbuntu,使用命令查看ip

ifconfig

蜜网网关roo配置

在VMware中打开roo的虚拟机设置,增加两个网络适配器,一个设为仅主机模式,一个设为VMnet8(NAT)模式

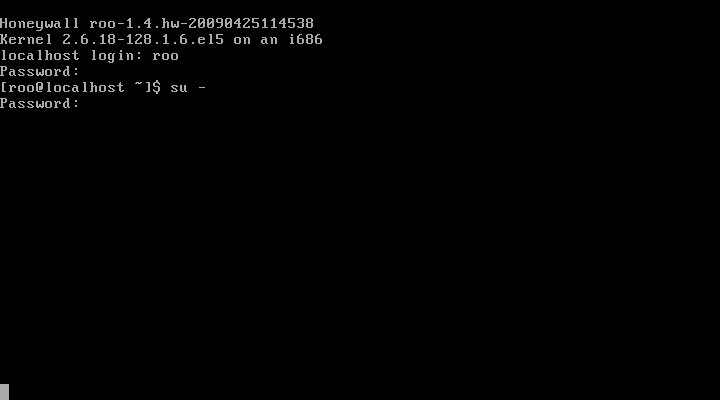

开启roo虚拟机,用户名是roo,密码honey,使用命令进行提权,root密码也是honey

su -

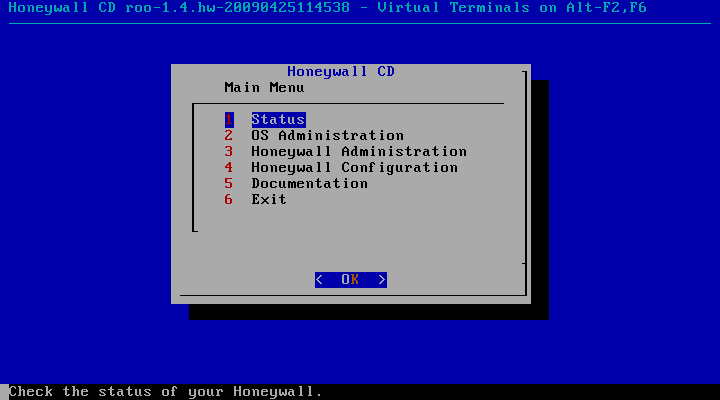

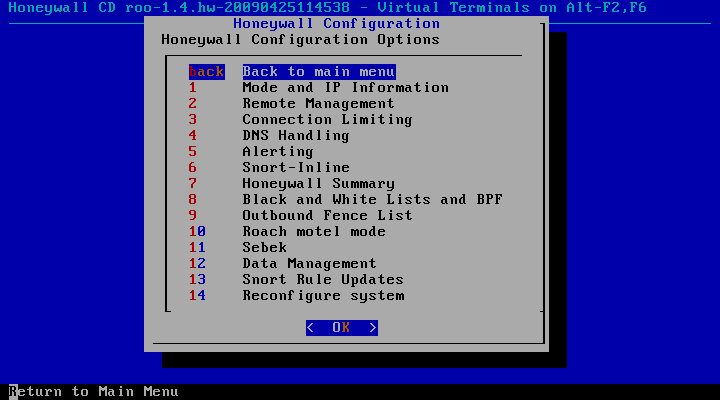

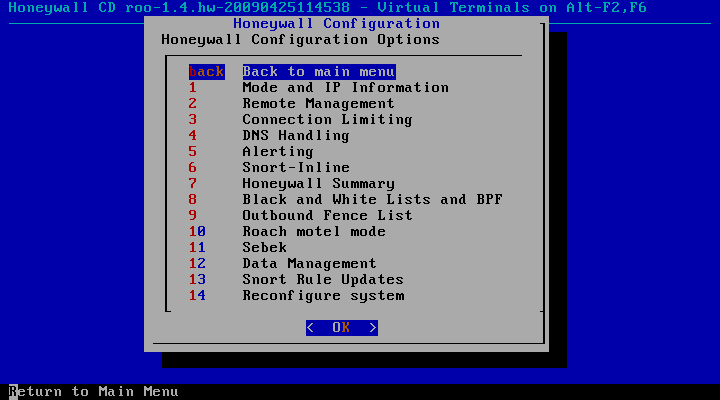

第一次开机需要做一些基础设置,选择4

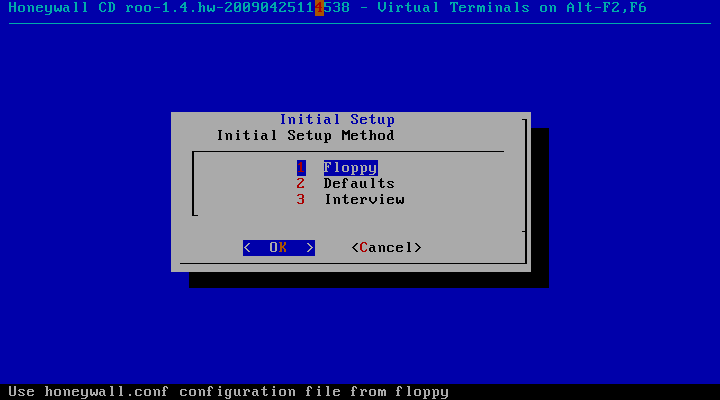

这里选择2默认即可

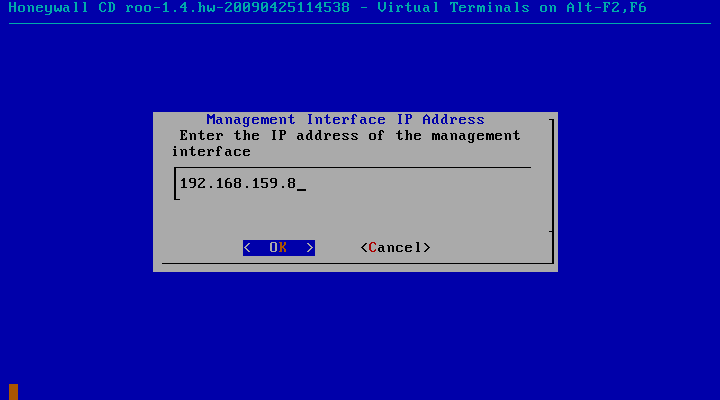

接下来点ok等机器重启,机器重启后就开始正式的配置。选择1配置ip和模式

选择2配置蜜罐IP地址,设置IP地址为“192.168.159.123 192.168.159.124”

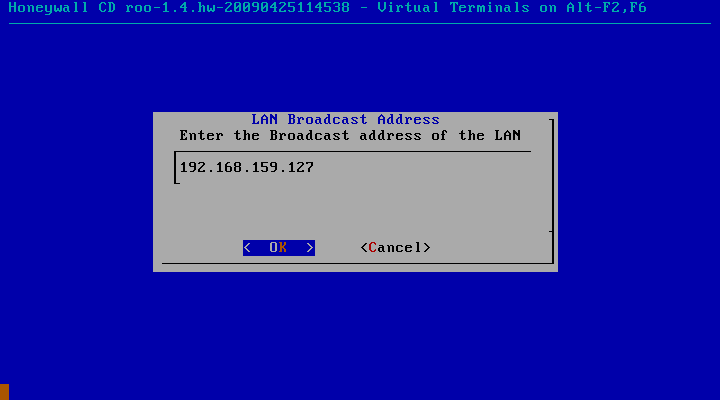

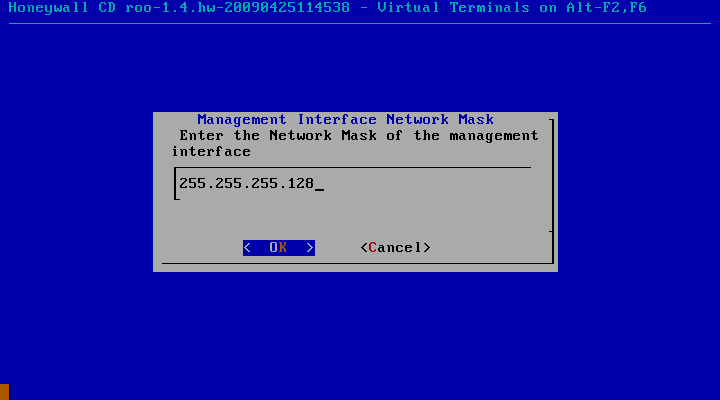

接下来就不一一截图了,按照上述类似操作依次配置广播地址

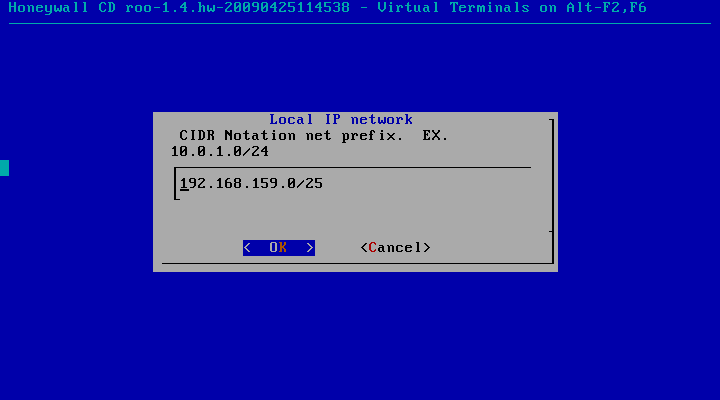

配置蜜网网段

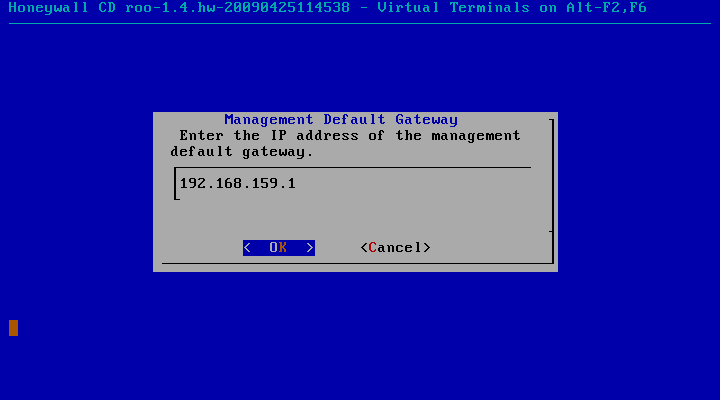

配置蜜网网关的ip

配置蜜网网关的子网掩码

配置蜜网网关的路由

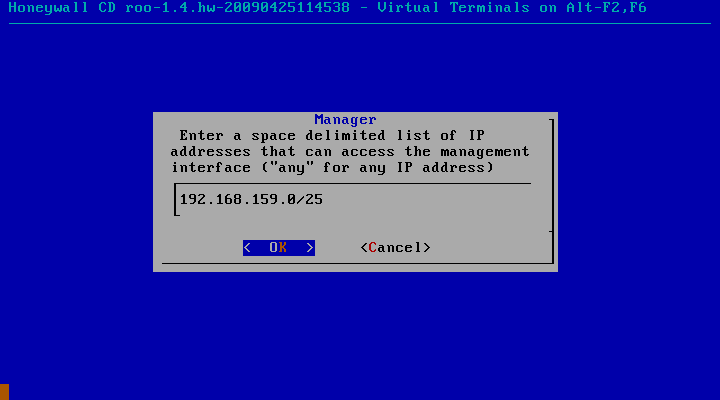

配置蜜罐的网段

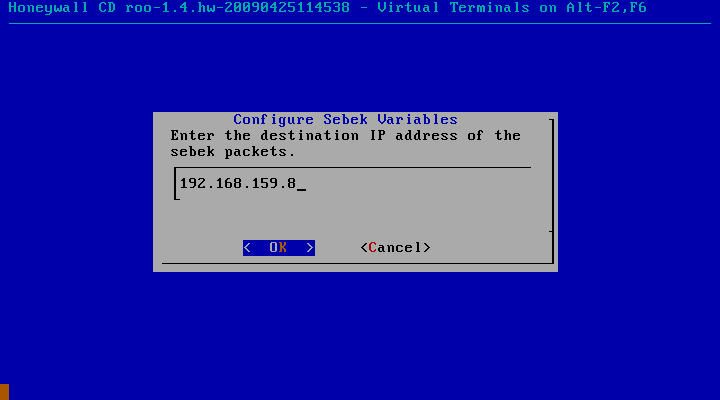

设置Sebek ip,这一步会让选择端口和sebek包行为,默认即可。

到这一步已经完全配置成功,退出重启即可。

实验结果

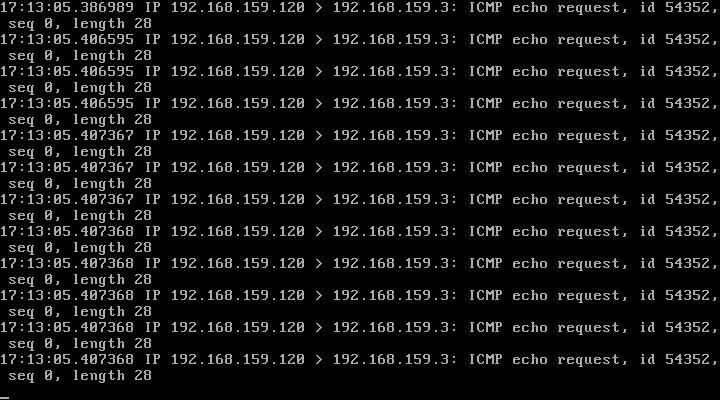

在roo虚拟机中使用如下命令开启监听

tcpdump -i eth0 icmp

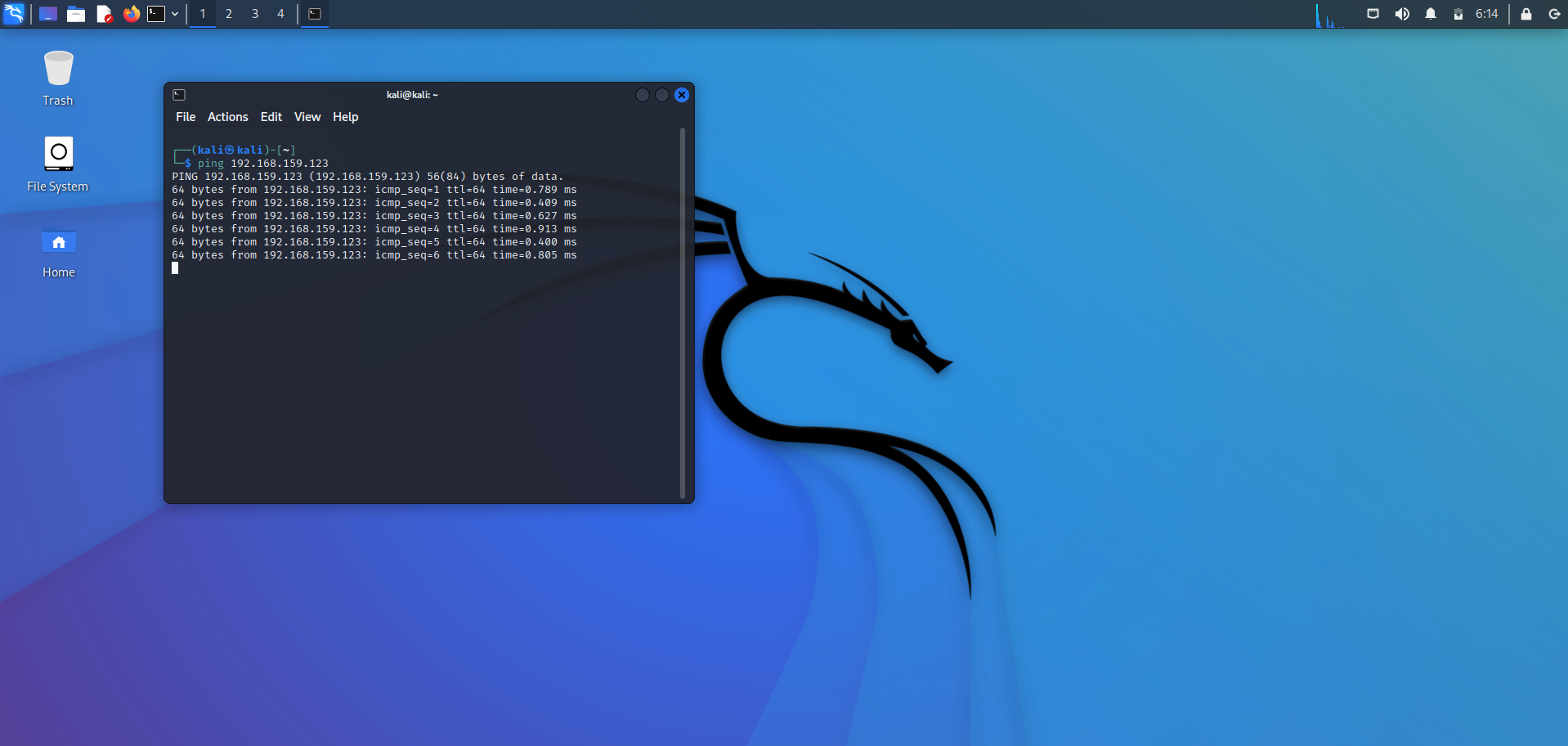

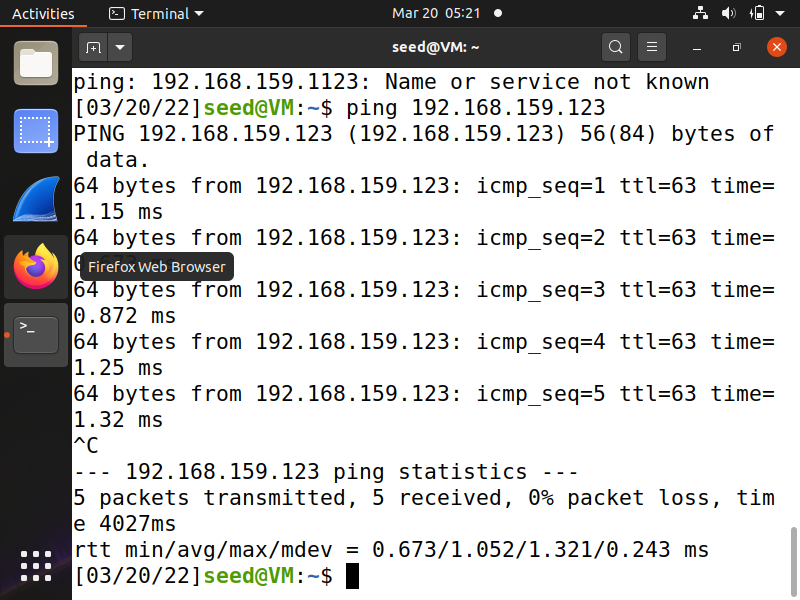

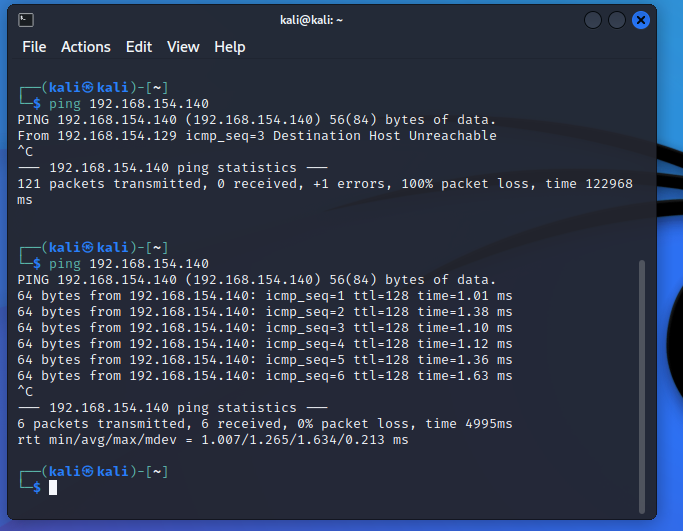

在kali虚拟机和SEEDUbuntu中ping靶机Metasploitable,可以在kali和SEEDUbuntu中看到回显信息,在roo虚拟机中看到捕获的流量。

遇到的问题及解决

honeywall官网下载资源错误码523

这应该是服务器挂了,使用老师提供的roo镜像资源即可。

honeywall进入不了配置界面

这是因为在安装镜像时没有选择稍后安全操作系统的方式安装,而是直接使用镜像光盘文件安装,导致配置都已默认设置好。比较笨的方法就是重装虚拟机,或者在命令行中输入“menu”命令也可以进入配置界面。

vitrualbox网络设置问题

SEEDUbuntu下载的是vitrualbox,不像VMware一样对网络配置具有丰富的可控性,如果使用添加新网络的方式来确保SEEDUbuntu与靶机处于一个网段,会发现不能ping通。这个有两个解决方法,一个是使用VMware版本的SEEDUbuntu,二是SEEDUbuntu改用NAT网络方式,可以ping通,可以通过编辑文件的方式确保SEEDUbuntu与靶机处于一个网段,也可以不改ip,在蜜网网关注意设置对应的ip段也可捕获SEEDUbuntu与靶机的通信。

honeywall网址访问问题

我下载的是最新的kali版本,在使用kali的火狐浏览器访问honeywall网站时,会因网站tls不安全而禁止访问。这也有两种解决方法,一个是更改浏览器设置降低浏览器安全权限,而个是使用winxp上的ie浏览器可以直接访问。

靶机ip划分问题

靶机我们给的子网段是128,而实验参考视频中使用的是123,与分配的子网段不符,这里将靶机ip修改为192.168.154.140,将靶机网关修改为192.168.154.129,重新进行ping测试。

学习感想和体会

做实验的时候没怎么参考视频,靠自己摸索着做,虽然走了一些弯路,但也锻炼了自己解决问题的能力。