20159311《网络攻击与防范》第四周学习总结

教材学习内容总结

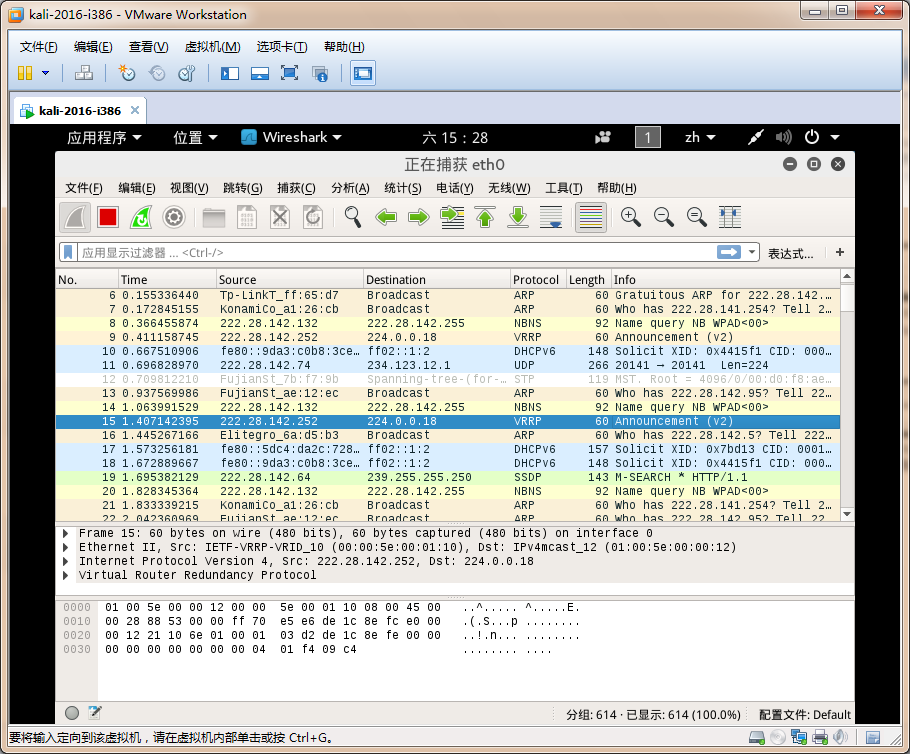

1、在上周kali linux的学习过程中,没有体现关于信息搜集工具wireshark的学习,在这周的学习中做了一些补充。

wireshark作为数据包分析必备工具,是一个网络封包分析软件,网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料,wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

网络封包分析软件的功能可想象成“电工技能使用电表来检测电压、电流、电阻”的工作-只是将场景移植到网络上,并将电线替换成网络线。

分析wireshark撷取的封包能够帮助使用对于网络行为有更清楚的了解,wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。Wireshark本身也不会送出封包至网络上。

在命令行中直接输入wireshark后,会弹出wireshark的界面,在该界面中选中某个网络端口,由于网络端口作为由于网络中的通信中包的必经之路,所以可以对通信中的包进行分析。

如下选中的是默认的eth0网口进行的分析。

如上图可以搜集到好多宿主主机的信息,可以看到发出的协议的类型,以及发出地和目的地,协议的长度以及大致内容。

2、关于漏洞分析扫描器的学习

本周学习了漏洞分析扫描器golismero与nikto,以及系统信息扫描收集工具lynis与unix-privesc-check。

1)、WEB扫描工具golismero

开源的web扫描器,不但有自带不少的安全测试工具,而且还可导入分析市面流行的扫描工具的结果,并自动分析。

采用插件形式的框架结构,并集成了许多开源的安全工具,可以运行在各种系统上,几乎没有任何系统依赖性。

提供了一系列的接口,用户只要继承并且实现这些接口,就可以自定义自己的插件。根据插件功能,可分为四类,每个类别的插件的接口都不同。所以在编写自定义插件的时候,注意选择好相应的插件类型。

a、importplugin(导入插件)

导入插件主要是用来加载其他安全工具的扫描结果

b、testingplugin(测试插件)

测试插件主要是用来测试或者渗透入侵的插件

c、reportplugin(报表插件)

报表插件主要是对测试结果生成报表

d、UIPplugin(界面插件)

主要是用于和用户交互的,显示当前系统的运行状况。

如上图扫描靶机metasploitable的IP地址所得到的一些结果,但此扫描过于杂乱,对扫描报告的生成也不够规范和友好,只是为编写扫描器提供了一个很好地思路,可借助这个工具,自行修改代码。

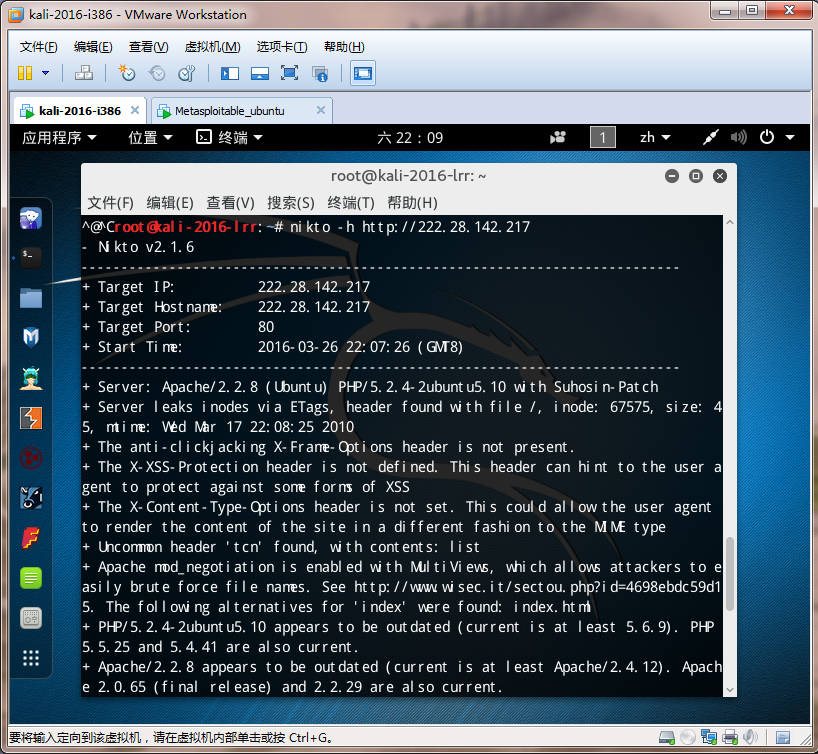

2)Nikto是一款开源的网页扫描服务器扫描器。它可以对网页服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件CGIs,超过625种服务器版本,超过230中特定服务器问题。

可以扫描目标基本WEB基本配置信息,服务器,PHP解析器等版本信息。

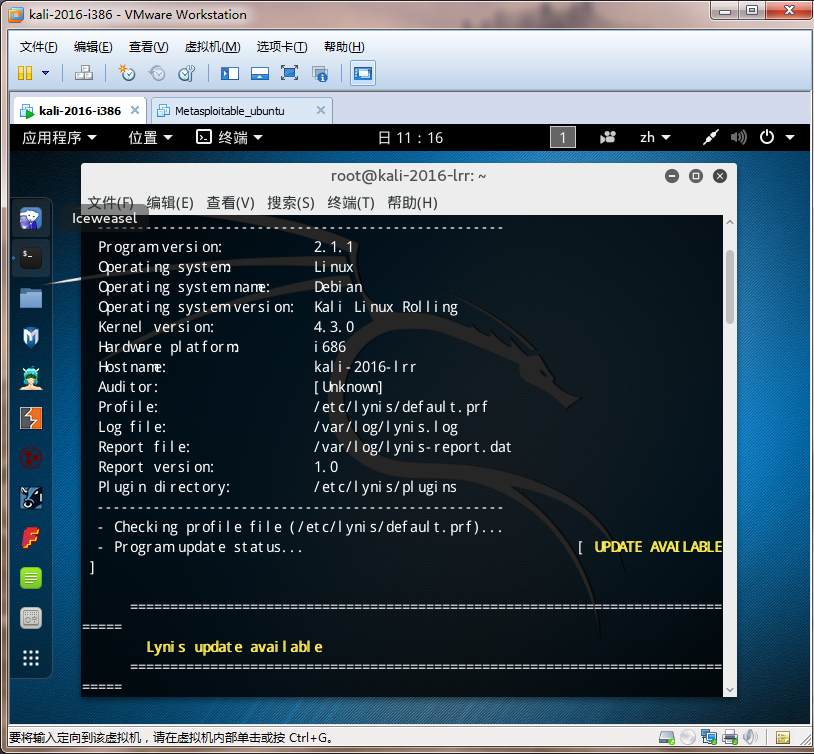

3)lynis是系统信息收集整理工具,对linux操作系统详细配置等信息进行枚举收集,可以生成易懂的报告文件。

例如默认枚举当前系统的一些信息,例如系统版本、操作系统位数以及内核的一些信息,如果有一定的权限,可以对最终生成的文件进行下载。

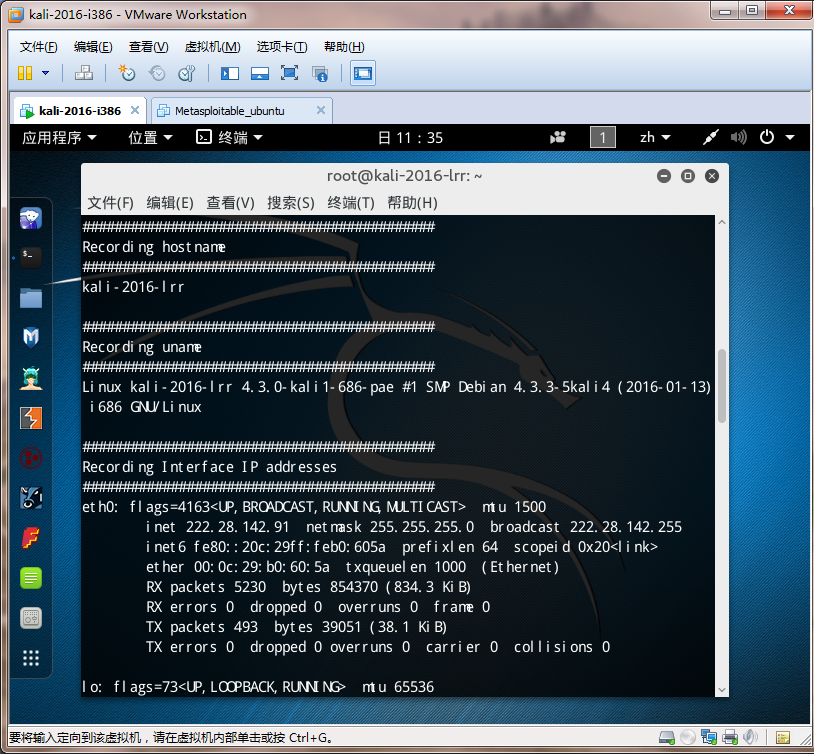

4)unix-privesc-check是信息收集工具,其中Unix-privesc-check standard是标准模式下进行信息收集。

可以看到会收集到Recording hostname、IP信息、是否存在etc/passwd文件

Check一些文件并查看etc/shadow是否可读,如果可读 etc/passwd中判断是否存在hash算法。

教材学习中的问题和解决过程

与视频教学不同,由于没有专业人士的指导,所以造成对教材的学习不够深入,下一步的学习不应该只局限于课本,应该在网上获取更多的资料进行学习。

视频学习中的问题和解决过程

视频学习进度较慢。虽然每集视频只有短短十几分钟,可是视频后需要做大量的工作。所以应该改变学习方法,之后加快学习步伐。

学习进度条

学习目标(本学期)

能够真正的做到去攻击一个网络,并学会防守。

第二周进度

安装好网络攻防的环境,并学会linux下一些命令的使用。

第三周进度

上周目标基本完成,还需要熟练掌握linux下一些命令的使用。

本周计划熟练掌握关于搜集目标信息过程中的一些工具。

第四周进度

上周学习目标还有待跟进,有一些工具的使用尚未搞懂。

本周在继续跟进上周学习的同时,完成漏洞分析这方面知识的学习。