Exp6 信息搜集与漏洞扫描

1.信息收集

1.1通过DNS和IP挖掘目标网站的信息

-

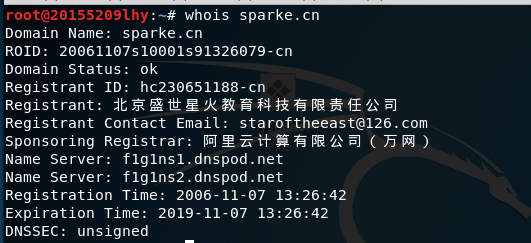

whois查询

-

进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到

-

最近一直在学英语,就顺手查了星火英语的网站

-

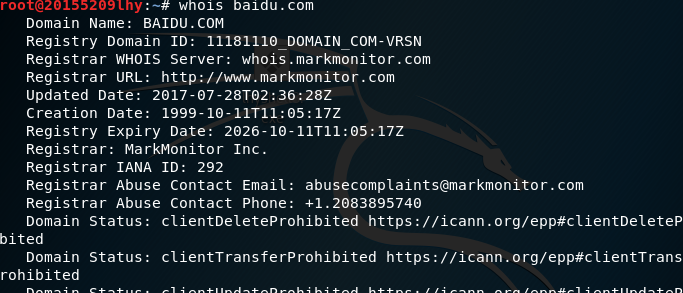

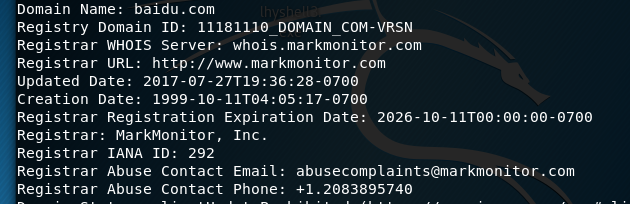

信息非常少,就又查了百度

-

看到了许多注册信息

-

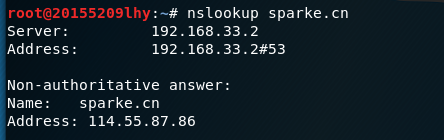

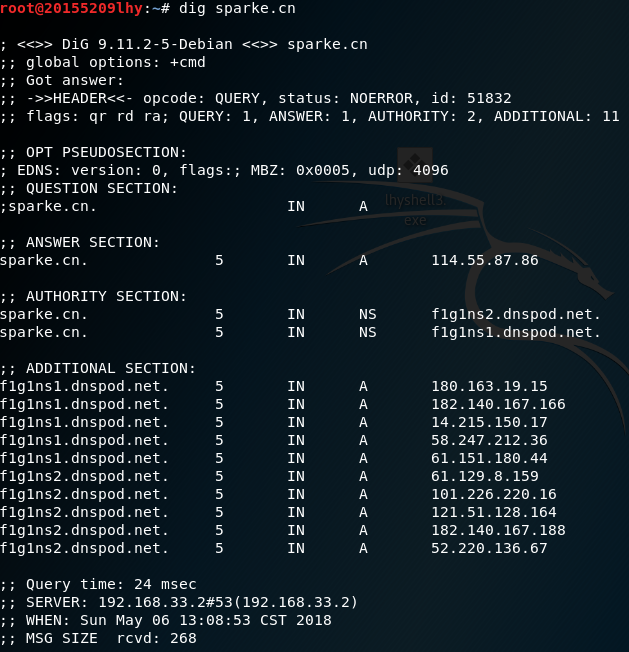

nslookup,dig域名查询

-

nslookup可以得到DNS解析服务器保存的缓存的结果,但并不是一定准确的。

-

dig可以从官方DNS服务器上查询精确的结果,更加准确。

-

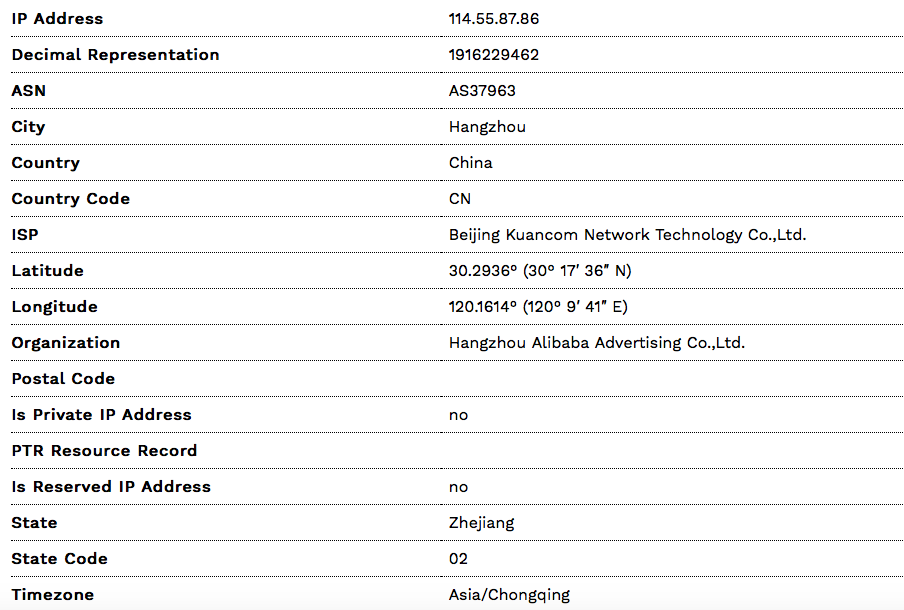

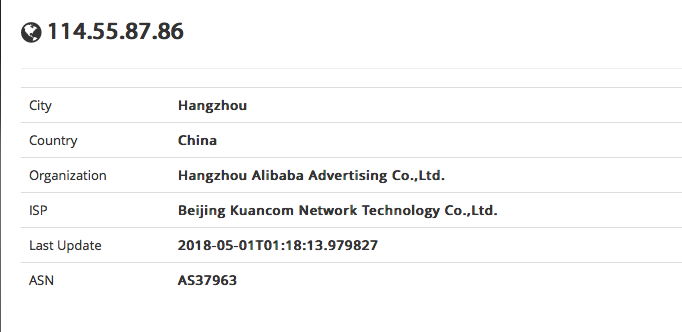

地理位置查询

-

使用geoip2精准查询

-

使用IP-ADDRESS进行查询

-

IP2反域名查询

-

通过shodan网站,实现反域名查询,可以查到该ip的地理位置,可见星火英语使用的杭州阿里的服务器。

1.2其他搜索

-

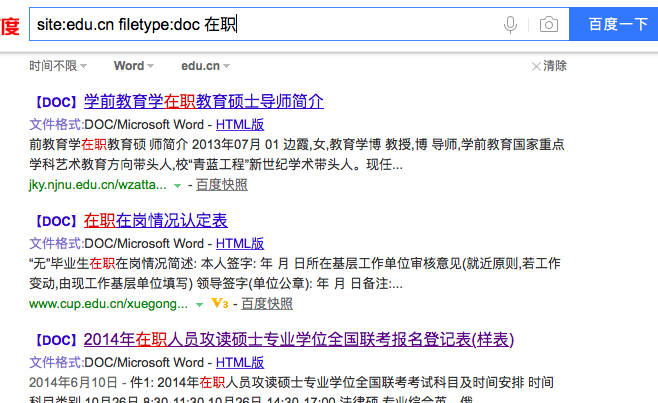

搜索引擎查询

-

可以利用百度等搜索引擎查询我们想要的信息,格式为filetype:xxx 关键字 site:xxx,例如我要在站点范围为edu.cn的网站,然后我们毕业很多人想考在职硕士,搜一下关键字为在职的doc文档。

-

检查网址目录结构

-

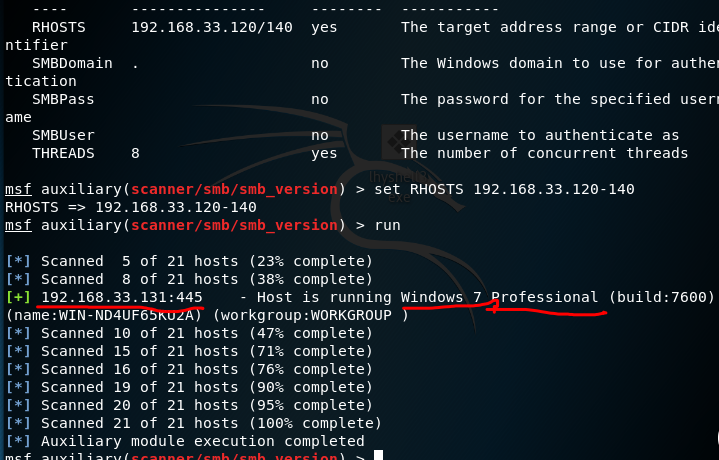

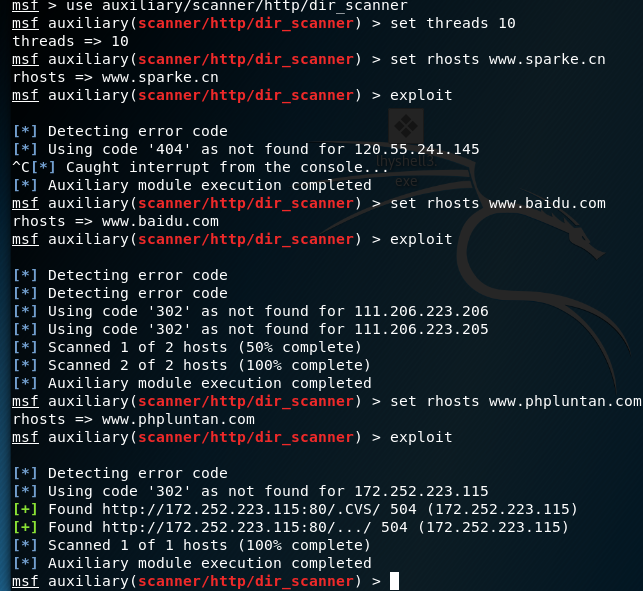

进入msf,使用msf进行扫描在上一次实验的辅助模块使用过很多次.

-

这里实验一下学霸们用的扫描模块。

-

使用auxiliary/scanner/http/dir_scanner,想设置之前的星火英语,并不成功,选择了其他同学博客里的网站。

-

使用traceroute进行路由侦查

-

结果看到了从我的ip到星火英语网站IP的路由经过

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

活跃主机扫描

- ICMP Ping命令扫描活跃主机

nmap的使用

-

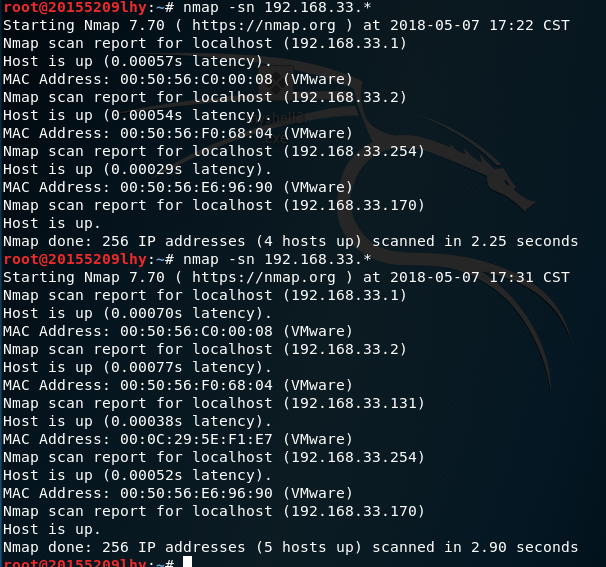

nmap扫描

-

使用nmap -sn命令扫描网段下的信息

-

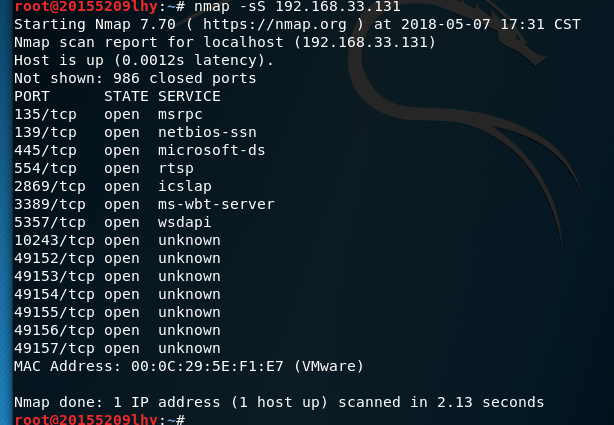

使用nmap -sS扫描该主机开放的TCP端口

-

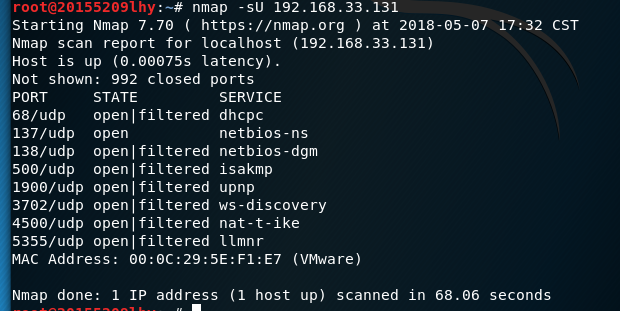

使用nmap -sU扫描该主机开放的UDP端口

-

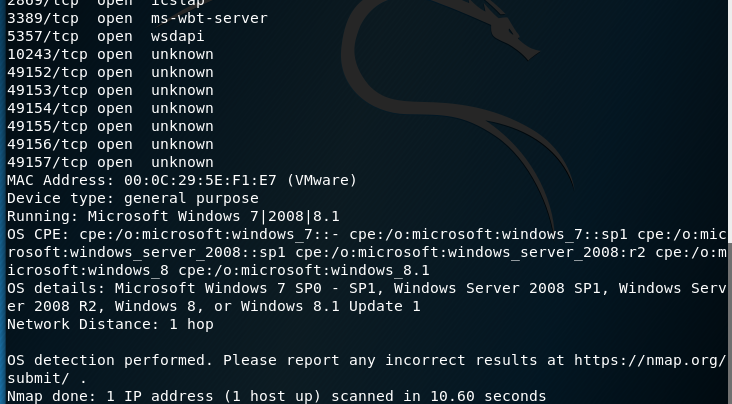

使用nmap -O扫描该主机运行的操作系统

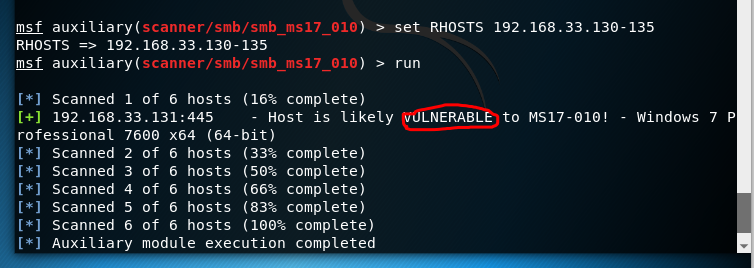

smb服务的查点

- 在上一个实验中用auxiliary/scanner/smb/smb_version扫描操作系统的模块。已做过。

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

-

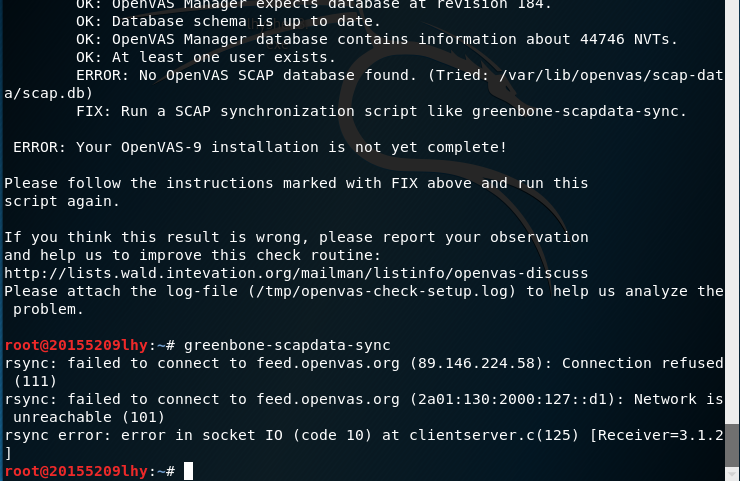

使用自己的kali更新源,各种安装都不成功,尤其是fix是提示的修补方法用不了,提示端口连接不上,可能是网络的问题,关闭kali防火墙也不好使,使用了同学的虚拟机。

-

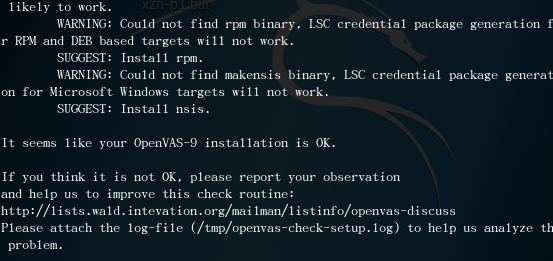

首先检查安装,openvas成功安装。

-

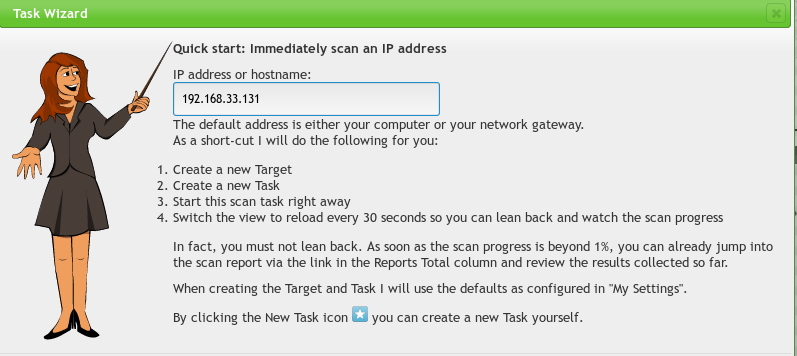

输入用户名密码进入。

-

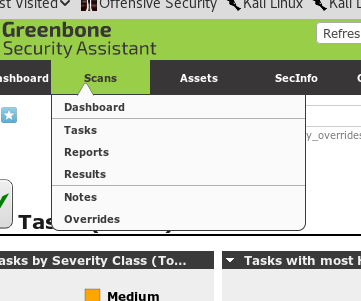

选择scans下的tasks

-

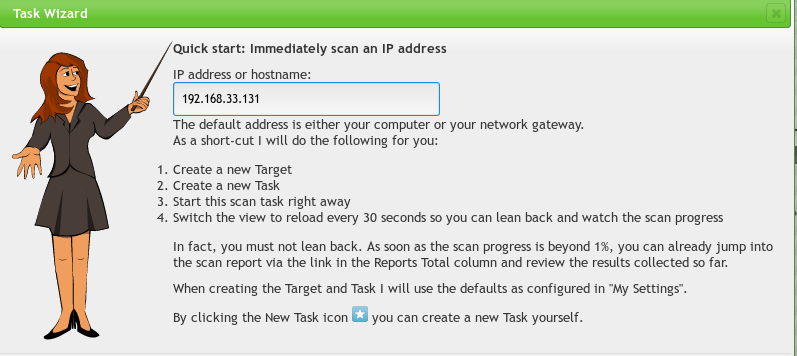

打开自己的虚拟机开始扫描

-

扫描成功

-

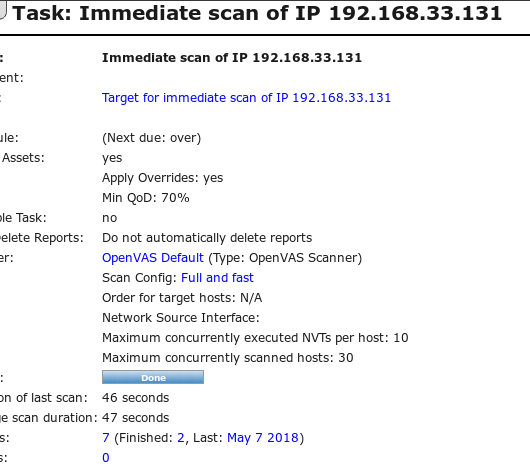

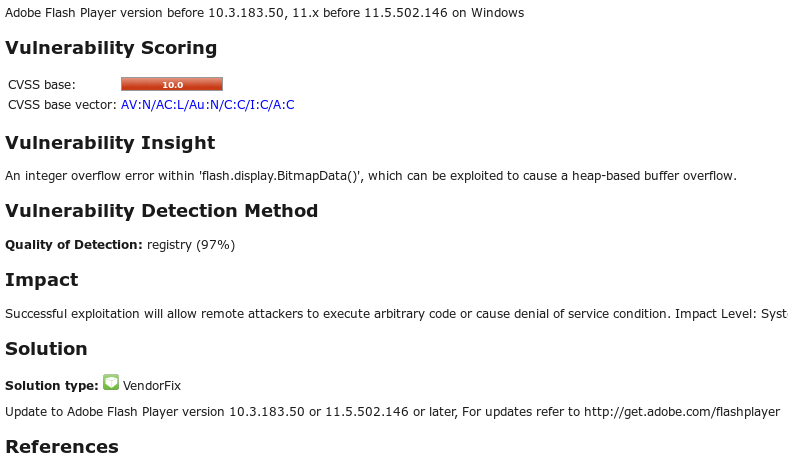

点击查看

-

选择buffer overflow查看

-

找一个认识的adobe flesh漏洞查看

-

修补漏洞给出的解决方案是更新版本

-

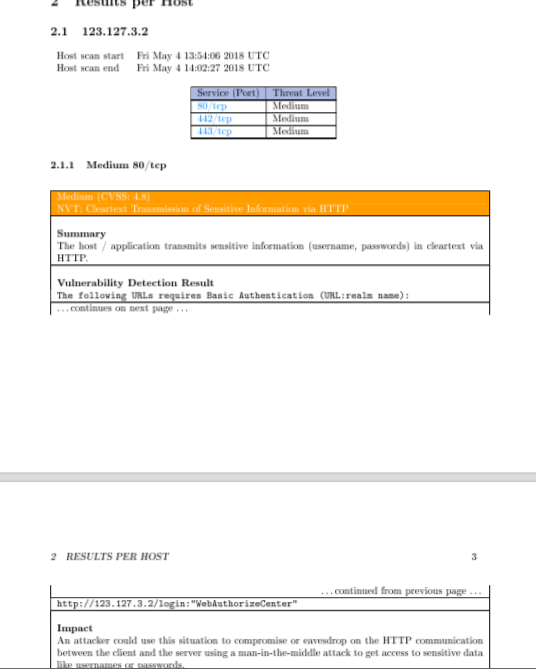

下载查看PDF文件,分析显示是80、442、443端口上的错误。

实验后回答问题

- (1)哪些组织负责DNS,IP的管理。

- ICANN(The Internet Corporation for Assigned Names and Numbers)互联网名称与数字地址分配机构负责DNS,IP的管理。根据ICANN的章程规定,它设立三个支持组织:1地址支持组织(ASO)负责IP地址系统的管理。

2域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。3协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

(2)什么是3R信息。 - 1注册人2注册商3官方注册局

(3)评价下扫描结果的准确性。 - 扫描结果的准确性,应该主要是看漏洞库的全面性,我们安装的最新的openvas,也更新的最新的kali源,扫描结果应该准确。

实验体会

这次实验做的信息搜集,我感觉网络攻击上的攻击的第一步就应该是先进行信息搜集,之前在msf中的辅助模块也用了各种扫描来信息搜集,这次实验尝试了很多信息搜集的方法,在以后需要的时候就可以使用这些信息收集的方法了。